Pingüinos bailarines: un ejemplo de pago por instalación para Android

Nuestro compañero Pierre-Marc Bureau, director del laboratorio de ESET en Montreal, ha estado analizando en las últimas semanas nuevas variantes de malware para Android que usan técnicas idénticas a las de cierto tipo de malware para ordenadores de sobremesa para sacar beneficios. A continuación procedemos a realizar una transcripción del texto original.

Durante años, los ciberdelincuentes han organizado sus operaciones e intercambiado recursos a través de foros de discusión y sitios de subastas. Un trueque muy popular es el intercambio de accesos a ordenadores infectados por dinero. Estos esquemas de intercambio son conocidos como “pago por instalación” (PPI por sus siglas en inglés). Recientemente hemos comenzado una investigación de un nuevo tipo de instalación PPI, pero esta vez orientado a dispositivos Android.

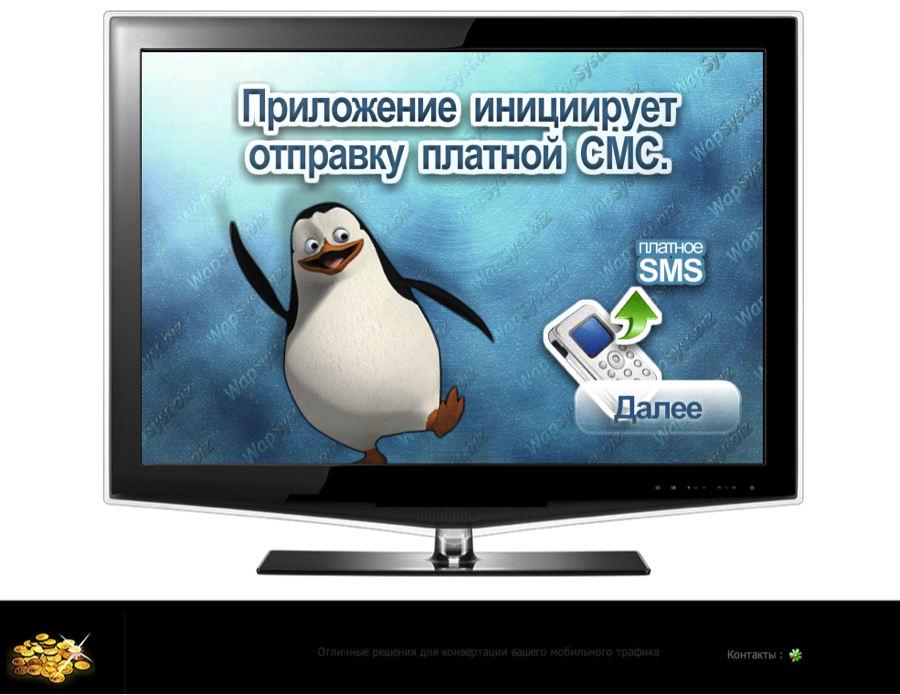

Empezamos nuestra investigación fijándonos en nombres de dominio y ficheros maliciosos relacionados en lo que parece ser un foro ruso usado por los ciberdelincuentes para promocionar y dar soporte a su esquema PPI. El foro empezó a funcionar a finales de 2011 y, según la información que hemos podido recopilar, aquellos que consiguen instalar con éxito software malicioso en dispositivos Android reciben entre 2 y 5 dólares americanos por cada instalación. Esta es una cantidad mucho más elevada que el precio habitual para ordenadores con Windows. Tal y como se observa en la imagen a continuación, tomada de la página principal de este foro, los administradores de este programa incluso han preparado imágenes atractivas para atraer a tantos estafadores como sea posible.

El software que se instala en los dispositivos Android es normalmente de la familia Android/TrojanSMS. Estos programas maliciosos envían mensajes SMS a números de tarificación especial, dando importantes beneficios a los que controlan este malware. Nuestros compañeros en Quickheal han realizado una investigación sobre estas aplicaciones.

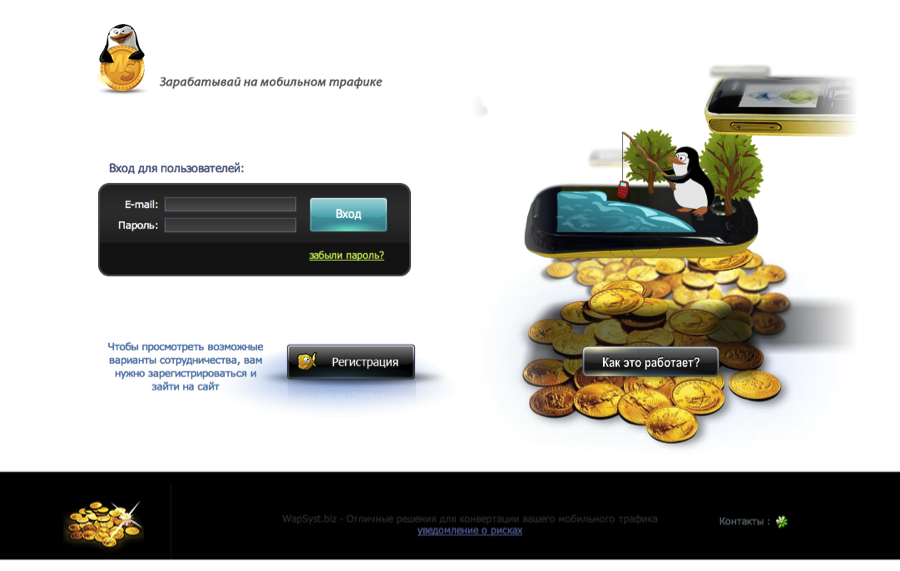

Los métodos para conseguir infectar los dispositivos Android son variados, pero normalmente consisten en distribuir malware en copias pirata de juegos o aplicaciones conocidas. Los teléfonos y las tabletas se infectan cuando los usuarios acceden a foros o mercados de aplicaciones no oficiales en busca de aplicaciones famosas como Angry Birds, clientes de mensajería instantánea y similares. La siguiente imagen muestra la web de descarga de un troyano que simula ser un juego.

De momento hemos descubierto treinta nombres de dominio diferentes relacionados con esta operación, así como también cientos de ficheros maliciosos. Durante nuestro análisis observamos veintitrés variantes únicas que estaban siendo distribuidas a través de 300 direcciones URL únicas. La mayoría de las muestras maliciosas que analizamos estaban programadas para enviar mensajes SMS a los siguientes números Premium: 6666, 9999, 7375.

A continuación mostramos una lista de nombres de dominio que parecen estar relacionados con esta operación:

android-programmy.ru

android-s.in

android-syst.ru

androidz-mix.ru

apk-fail.ru

cekc26.ru

download-site.in

faiil-apk.ru

faiiles.ru

fiileapk.ru

file-m-obi.net

file-mo-bi.net

filemifree.net

fileow68.net

flash-mobile-dl.ru

flashmobiledl.ru

free-mobile.in

herwekome.ru

htcffile.ru

htcfi1e.ru

htcfile.ru

inter4me.net

mobile-s.in

mobilgamesappsru.ru

nokialists.ru

operamlni.ru

qertys1016.ru

regimens.ru

regimens.ru.in

wwwmobiles.ru

Los siguientes hashes de ficheros son variantes de Android/TrojanSMS que fueron usados en esta operación:

18c86d12a7463a11836c581264b92893f840028f

1a840e11f615c251eff4c0f699258190a0496c60

1bd6556ebb463cff1d7afb5681e9e5886b636bab

1d094d925c3e3813b647b60e4a4c685620f6fee9

3b5c5ae0131566c232ebf7a4f777b55e7ab53862

409bcd6b52c705e58c53dc4c30c9287563354316

418258e490ecb1af13033193221b765f48492d42

50c2d3065ffdb6e4786fc8d4d73620da81af66c6

64efb1a181de3ffdb77b381cdf2185f74eb7cfe4

6ca52dedadb663983fc530d8860213c3207e69fe

7196e9301282b74ed33ab565a07a31dee6f8243b

7444868a3f11597781583c368c22676c14259a64

74a90abf1915c6d0fe23e4cbe1cec2a53d759d03

8943d767e1d4f6fb3bfe28e64a417af2b00163cf

90771e904db0d30e4c2dc4efd625f8030d457aed

91c97cba1e545ac45a6f892ec20cbe440928ff50

955bf6367aa5629b5fa0f7fb6f54ebba8494f499

a49d56496662b03d4913af90865a59d0a40d61cf

b73eef29993b3803dafef4c784fd87e774a8bc62

d80f10df01b0527cd0859f7ee4e575ea7b770964

e63870a7850e226e2baed964d23b1de1c56aae63

f924e13e2971f79abe6e815647284c3ff236058e

Este descubrimiento, aunque no sea algo rompedor, ilustra una tendencia preocupante en la creación de malware. Los ciberdelincuentes están apuntando cada vez más a las plataformas móviles, ya que este segmento cada vez es más interesante para los usuarios. Por ello recomendamos instalar una solución de seguridad como ESET Mobile Security para Android en tabletas y smartphones .

Josep Albors