Vulnerabilidad en cámaras IP permite tomar su control

La popularización de las cámaras IP en los últimos años ha supuesto toda una revolución en materia de vigilancia tanto doméstica como empresarial. El bajo coste de estas cámaras y la posibilidad de controlarlas remotamente, pudiendo vigilar nuestra casa u oficina desde cualquier lugar, las convierten en una herramienta de lo más útil.

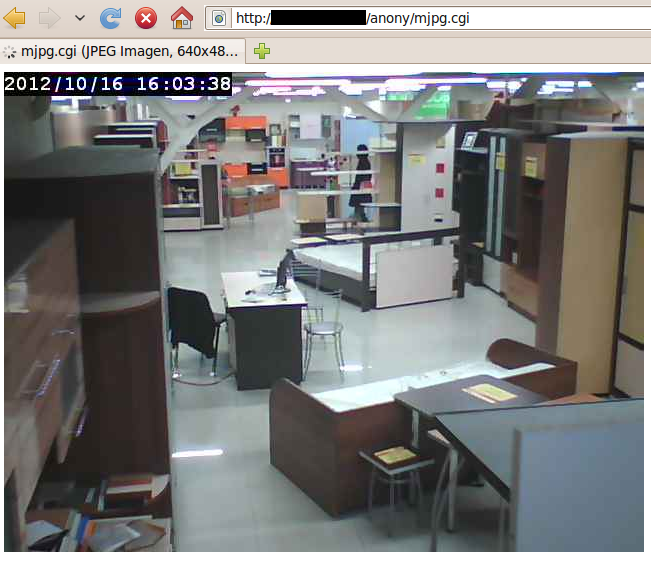

No obstante, la seguridad de este tipo de cámaras ha estado en entredicho en no pocas ocasiones. Sin ir más lejos, a principios de año comentábamos en este mismo blog cómo se podía acceder al contenido que registran miles de estas cámaras sin necesitar siquiera introducir un usuario y contraseña. Diez meses después aún encontramos muchas de estas cámaras accesibles y mostrando todo lo que graban a cualquiera que se conecte a ellas, como prueba la imagen a continuación:

Por eso no nos extrañamos cuando nuestros compañeros de Hispasec se hacen eco del descubrimiento de una grave vulnerabilidad que afecta a varios de los modelos más populares de estas cámaras, y que permitiría a un observador curioso obtener las credenciales almacenadas en su configuración, tanto las pertenecientes a los usuarios como las usadas para acceder a servicios de correo o FTP.

Alguno de los fabricantes (FOSCAM) fue informado de esta vulnerabilidad a través de sus foros aunque poco después se descubrió que otros fabricantes también podrían verse afectados al compartir el firmware y chipset de ciertos modelos de cámaras. El fallo de seguridad principal consiste no solo en almacenar todas las contraseñas en texto claro (sin cifrar), sino que también es posible saltarse la protección que, teóricamente, las protege, permitiendo que cualquiera acceda a ellas sin conocer previamente la contraseña.

Hasta ahora se han identificado 11 fabricantes con cámaras vulnerables, el listado de los cuales ofrecemos a continuación:

- FOSCAM – FI9820W, FI9802W, FI8608W, FI8601W FI8602W, FI8620, FI8609W, FI8919WZ

- WANSVIEW – NCH-536MW, NCH536MW, NCH-532MW, NCH532MW, NCH-531MW, NCH531MW

- Suneyes – SP-HS05W, SP-HS02W

- DBPOWER – H.264 HD MEGAPIXEL IPCAM

- AGASIO – A522W, A622W

- DERICAM – H501W

- DSN-Q10

- NVH-589MW

- ASTAK MOLE

- EasyN – HS-691

- EasySE – H2

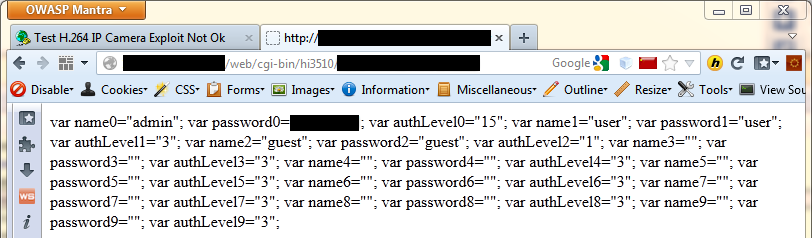

Conociendo los modelos de cámaras IP que se ven afectados es solo cuestión de realizar búsquedas en Google o incluso en Shodan para encontrar direcciones IP de cámaras vulnerables y añadir los siguientes parámetros:

http://direccionIPcamara/web/cgi-bin/hi3510/param.cgi?cmd=getuser

[Imagen cortesía de Hispasec.com]

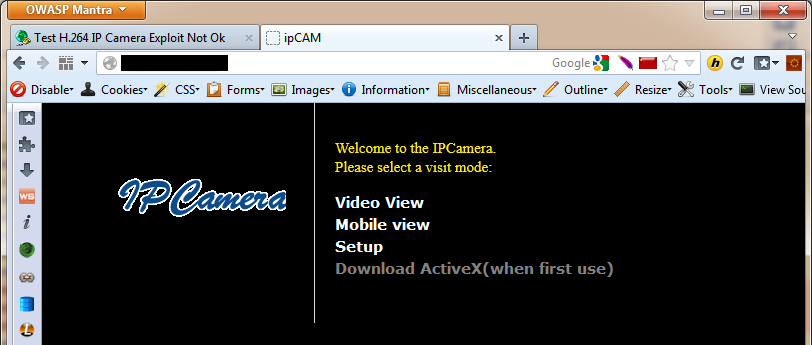

Una vez obtenidas las credenciales del administrador de la cámara podemos obtener su pleno control y realizar todas modificaciones que deseemos, como cambiar las credenciales de acceso de todos los usuarios, formatear la tarjeta de memoria, enviar correos electrónicos, etc.

[Imagen cortesía de Hispasec.com]

De momento no existe una actualización que solucione esta vulnerabilidad. Por lo tanto, es altamente recomendable que realicemos algún tipo de control sobre el acceso a las direcciones URL de estas cámaras hasta que se corrija este fallo. Mientras tanto, se ha publicado una herramienta para saber si una de estas cámaras es vulnerable.

El elevado número de este tipo de cámaras presentes hoy en día nos debería hacer reflexionar sobre si la seguridad que incorporan es suficiente. No tanto por las modificaciones indebidas que se puedan realizar en ellas, sino por la invasión en la privacidad de las personas que puede suponer un uso inapropiado.