Fotos filtradas en Deusto: ¿es hacker todo lo que reluce?

Mucho se está hablando en los últimos días acerca de dos casos de vulneración de la privacidad en la que los móviles son los protagonistas. Primero tuvimos el caso de la filtración de parte de la agenda del periodista Pipi Estrada y la publicación de varios números de teléfono de personajes famosos de la vida pública española.

En los últimos días ha aparecido otro caso en varios medios de comunicación que tenía como protagonistas a varios supuestos estudiantes de la universidad de Deusto que habían visto cómo varias fotografías suyas subidas de tono se estaban difundiendo entre el alumnado. En primera instancia, algunas fuentes afirmaban que las fotografías se estaban difundiendo a través de la propia Wi-Fi de la universidad a todos los smartphones de los alumnos, hecho que rápidamente fue desmentido por la propia universidad.

En las noticias de las últimas horas han habido novedades al respecto de este tema, ya que no solo han recibido estas fotografías alumnos de esta universidad, sino también otras personas que no tienen relación alguna con ella. Tampoco se ha podido demostrar que todas las fotos publicadas hasta el momento pertenezcan a alumnos de ese centro, y, aunque han habido alumnos que han presentado denuncias, no se ha podido confirmar una relación directa con este tema. Lo que sí se ha propagado a los cuatro vientos es la noticia de que esta “travesura” (entre comillas porque podría acarrear consecuencias legales) es obra de un hacker.

La verdad es que hay muchas teorías además de la que habla de una intrusión no autorizada en todos y cada uno de los móviles de las víctimas. Por ejemplo, se nos ocurre que esas fotos estuvieran subidas a un servidor privado gestionado por algunos alumnos y que alguien con acceso a este hubiera obtenido las fotos y las haya difundido entre un reducido grupo de alumnos primero, que luego pasarían a ser muchos más conforme se fuera corriendo la voz. Los motivos para realizar este acto son variados y pueden ir desde la venganza personal hasta la humillación de ciertos alumnos por motivos que desconocemos.

También es probable que las fotos no hayan sido robadas de los propios móviles, sino de las cuentas de correo usadas para enviarlas, algo parecido a lo que pasó con el caso Scarlett Johansson. Recordemos que, en ese caso, el ladrón solo tuvo que adivinar la contraseña de la cuenta de Gmail, algo fácil sabiendo que era un dato publicado en el perfil de la actriz.

Pero una hipótesis que está cobrando fuerza en las últimas horas es la que sugiere que no todas las fotos son de estudiantes de la universidad y algunas han sido tomadas de sitios web que las tenían publicadas desde hace tiempo y, posteriormente, haber sido enviadas a los alumnos. A partir de ahí la pelota de nieve se ha ido haciendo más y más grande llegando a afirmarse categóricamente que todas las fotos pertenecían a estudiantes de la universidad cuando solo un puñado de personas dicen reconocer a alguien en las fotos.

Como ejemplo, al buscar una de las fotos filtradas en Google nos aparecen publicadas desde hace meses en otros sitios web:

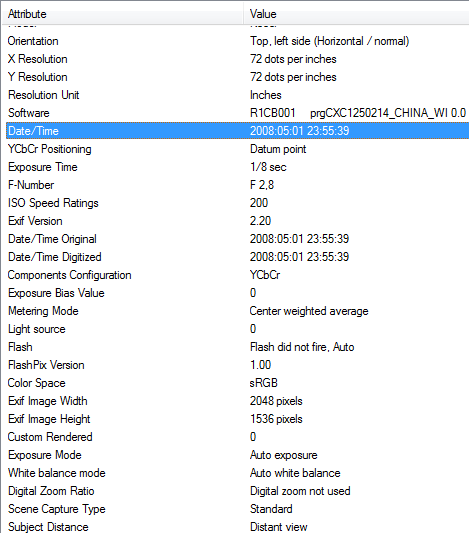

Es más, si pasamos una de esas fotografías a través de una herramienta de análisis de metadatos como la Foca, obtendremos información más jugosa cómo que alguna de las fotos se realizó hace más de 4 años:

Lo que resulta curioso es que, últimamente, cualquier noticia sin una explicación aparente parece que es automáticamente atribuida a los hackers, desde casos de vulneración de la privacidad como estos que comentamos, hasta la desaparición de decenas de miles de euros en un ayuntamiento en el que, ¡oh, sorpresa!, no eran pocos los funcionarios que conocían los datos necesarios para realizar operaciones bancarias.

En primer lugar, aclarar que el término hacker se utiliza muchas veces de manera incorrecta, ya que los hackers son personas con altos conocimientos informáticos, sobre todo relativos a seguridad, cifrado de la información, etc. Tradicionalmente un hacker ha intentado ir mucho más allá de lo que puede poner en el manual de un sistema, buscando agujeros, puertas traseras, errores… pero sin hacer un uso malicioso de ello. Lo que diferencia a un hacker ético de un ciberdelincuente es el uso que se hace de dicho conocimiento.

El caso es que es muy fácil echar las culpas a otro, y si este otro tiene un halo de misterio, mejor que mejor. Por supuesto que existen métodos de acceder a un móvil ajeno y robar información de él (Chema Alonso nos comentó hace poco diez maneras, nada menos). Es algo a lo que los investigadores en seguridad informática nos enfrentamos día a día y pasa mucha más veces de lo que la gente se piensa. No obstante, en casos como los mencionados anteriormente, conviene andarse con pies de plomo y preguntarse si no se estará optando por la excusa fácil para ocultar una falta de medidas de seguridad en dispositivos móviles (por no hablar de un pobre manejo de la privacidad).

Luego tenemos la costumbre de matar al mensajero, en este caso WhatsApp, aplicación que no ha destacado nunca por su seguridad pero que, al contrario de lo que hemos leído en algunos medios, desde finales de agosto sí cifra los mensajes que se envían a través de dicha aplicación. Otra cosa son los varios agujeros de seguridad que aún mantiene (cómo la generación de contraseñas de cada usuario) y que le alejan mucho de ser el paradigma de la seguridad en aplicaciones de mensajería instantánea.

Pero en el fondo de toda esta vorágine de inseguridad en dispositivos móviles hay un problema mucho más importante y es la poca protección con la que gestionamos los datos confidenciales o privados que almacenamos en ellos. ¿Qué motivos hay para almacenar fotos y vídeos íntimos en un dispositivo que puede ser robado o perdido con mucha facilidad? Si queremos que esos datos sigan siendo privados, tratémoslos como tal y protejámoslos como se merecen.

Comentar

Lo siento, debes estar conectado para publicar un comentario.