Una disputa entre empresas provoca el mayor ataque DDoS conocido hasta el momento

Probablemente, alguno de nuestros lectores haya leído o visto en algún medio de comunicación impactantes titulares donde se hablaba de un potente ataque de denegación de servicio distribuido que casi nos deja sin Internet. Periódicos como el New York Times o El País, así como también la BBC se han hecho eco de la noticia e incluso algunos de los titulares usados han pecado de sensacionalistas.

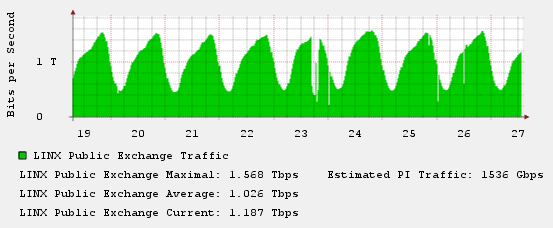

Si bien es cierto que este ataque DDoS ha manejado unas cifras realmente elevadas, llegando a alcanzar la cantidad de 300 Gigabits por segundo, no hemos visto una reducción considerable en la velocidad de acceso a algunos servicios de Internet. Solo en el punto neutro de Londres, se observó cómo el pasado día 23 de marzo su infraestructura tan solo servía alrededor de la mitad de su tráfico habitual durante un periodo de una hora, tal y como observamos en el grafico que mostramos a continuación.

Así pues, salvo este incidente momentáneo en uno de los puntos de intercambio de tráfico de Internet de los muchos que hay repartidos en todo el planeta, el ataque no se ha notado para la mayoría de usuarios de Internet. ¿A qué viene pues tanta alarma? Dejando de lado la potencia del ataque y tal y como apuntan desde Security by Default, puede que hayan ciertos intereses comerciales por parte de alguna de las compañías implicadas para exagerar este incidente.

Los motivos por los cuales se han estado produciendo estos ataques tienen como trasfondo una lucha entre dos empresas como son SpamHaus y CyberBunker. Spamhaus es una organización encargada de gestionar las listas negras de spammers más conocidos. Con esta actividad no es extraño que la mayoría de ciberdelicuentes con negocios de envío masivo de spam los tengan en su punto de mira.

Por su parte, CyberBunker vendría a ser un servicio de alojamiento de datos pero sin restricciones (salvo pornografía infantil o terrorismo), por lo que no es extraño ver que entre sus clientes se encuentran The Pirate Bay o, más importante para el caso que nos ocupa, la Russian Business Network, considerada por muchos como una de las organizaciones cibercriminales más importantes del planeta. El nombre de CyberBunker no es en vano puesto que su centro de datos se encuentra ubicado en un antiguo bunker de la OTAN en Holanda.

Conociendo el tipo de clientes a los que ofrece servicio CyberBunker, era cuestión de tiempo que se cruzara en el camino de Spamhaus, puesto que muchos de los principales spammers se encuentran englobados dentro de la Russian Business Network (RBN). Y así fue como Spamhaus aviso a CyberBunker para que dejaran de prestar servicio a RBN, negándose esta a perder a uno de sus principales clientes. Ante esta actitud, Spamhaus incluyó a CyberBunker como emisor de spam y también presionó a su proveedor A2B para que los desconectaran de la red, como terminó pasando.

Con estos antecedentes, era de esperar que se preparase una venganza por parte de CyberBunker o alguien que actuase en su nombre. Aunque no se puede afirmar categóricamente que sean ellos quienes han estado detrás de los ataques, hay declaraciones en algunos medios de comunicación que apuntan en esa dirección.

Cómo se llevó a cabo el ataque ya es otro cantar pero, a diferencia de otros ataques DDoS como los que organizan algunos grupos hacktivistas, en esta ocasión no se utilizaron miles de ordenadores realizando peticiones constantes de conexión. Para provocar todo este desaguisado se utilizó un ataque del tipo smurf, también conocido como de amplificación DNS.

No vamos a entrar en detalles técnicos puesto que ya lo han descrito muy bien nuestros compañeros de Security by Default en su blog. Resumiéndolo mucho, podríamos decir que, aprovechando miles de servidores DNS públicos que aceptan peticiones desde cualquier origen, los atacantes tuvieron a su disposición una especie de gran botnet con un ancho de banda gigantesco para, tras falsificar la dirección del remitente, conseguir que unas peticiones de conexión de pequeño tamaño repetidas varios miles de veces ocasionaran ingentes cantidades de tráfico por la red.

CloudFlare, la empresa a la que los responsables de Spamhaus acudieron en búsqueda de ayuda cuando los ataques empezaron el pasado 18 de Marzo, también han relatado en su blog toda esta historia desde su punto de vista. Es bastante impresionante comprobar cómo se pasó de un ataque DDoS de lo más común a algo que no se había visto (o por lo menos, no se tenía constancia) hasta la fecha.

Independientemente de la gravedad del ataque, el hecho que una única empresa haya tenido la potencia para generar tal cantidad de tráfico debería hacernos recapacitar acerca de si la infraestructura sobre la que se apoya Internet es lo bastante sólida como para resistir más ataques de este tipo o peores. El que se hayan usado servidores DNS públicos para realizar este ataque denota una importante vulnerabilidad en el diseño de Internet y el DNS que debería ser solucionado por todas las partes implicadas para evitar daños más graves en el futuro.