Contactos de Skype propagan enlaces con malware

Durante las últimas horas hemos venido observando cómo un nuevo malware está usando de nuevo el popular sistema de mensajería y videollamadas Skype para propagarse. Esta nueva amenaza utiliza el conocido truco de envío de enlaces junto a un texto que provoca la curiosidad del usuario y hace que este se sienta tentado de hacer clic. El hecho de que el remitente de este mensaje sea un contacto también ayuda a que los usuarios bajen la guardia.

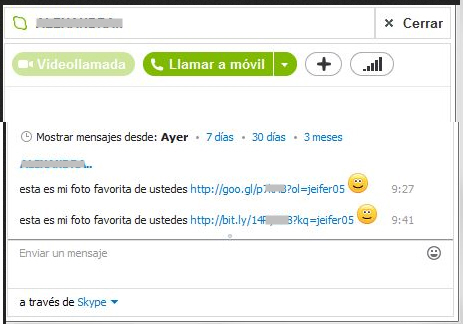

Según podemos observar en la siguiente captura de pantalla obtenida por nuestros compañeros de Segu-Info, el mensaje se encuentra en español e invita a pulsar sobre un enlace acortado que utiliza los servicios de goo.gl y bit.ly. De esta forma, el usuario desconoce qué se encuentra detrás de ese enlace y será más propenso a pulsar sobre él.

Existe una variante similar de este enlace malicioso que se ha estado propagando utilizando mensajes en inglés y que, según nuestros compañeros de Kaspersky, hace mención a un fichero de imagen:

i don’t think i will ever sleep again after seeing this photo http://www.goo.gl/XXXXX?image=IMG0540250-JPG

Si nos fijamos, también utilizan acortadores de URL, pero el supuesto archivo con extensión JPG no es tal, puesto que utilizan un guion en lugar de un punto para separar el nombre de la imagen de su extensión.

El archivo descargado en realidad es un fichero comprimido de nombre skype-img-04_04-2013.zip o similar y que las soluciones de seguridad de ESET detectan como una variante de Win32/Kryptik.AYAB. Este malware descarga al ejecutarse otro fichero que tiene como finalidad conectarse con uno o varios centros de control.

Según indican los análisis realizados hasta el momento, parece que la finalidad del malware es integrar los sistemas que infecta como parte de una botnet cuya principal utilidad parece ser obtener monedas virtuales Bitcoin, utilizando para ello la potencia de cálculo de los ordenadores infectados.

El mejor consejo que podemos dar para evitar que esta amenaza infecte nuestro sistema es no pulsar sobre enlaces acortados, aunque estos provengan de contactos de confianza. Si nuestro sistema ya ha sido afectado podemos, además de analizarlo con un antivirus actualizado, seguir los pasos que comentan desde InfoSpyware para eliminar todo rastro de este malware y evitar que siga usando nuestra cuenta de Skype para propagarse entre nuestros contactos.

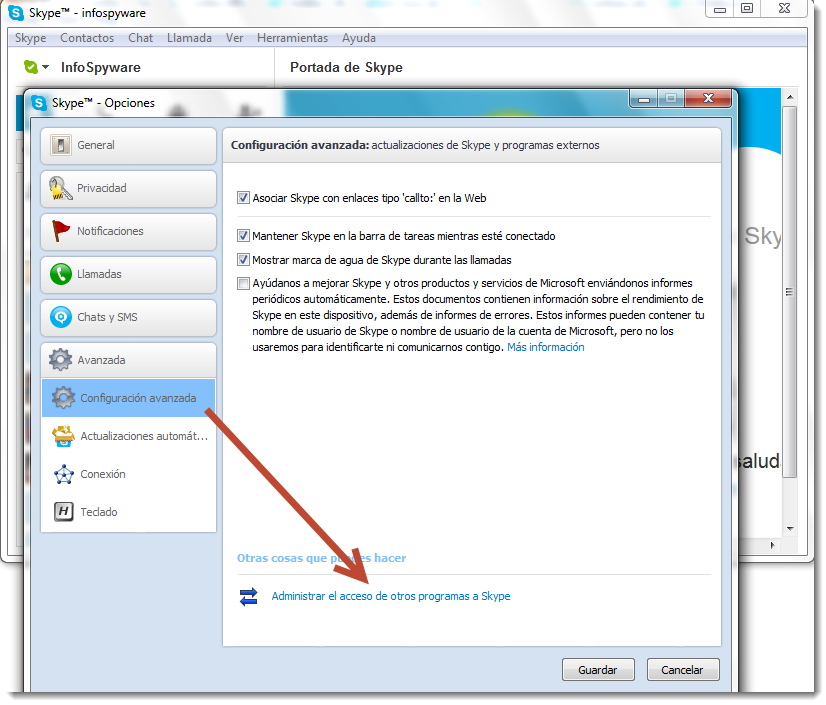

Para ello deberemos acceder al menú de “Herramientas” > “Opciones” y, una vez allí, pulsar sobre la opción “Administrar el acceso de otros programas a Skype”.

Imagen cortesía de InfoSpyware

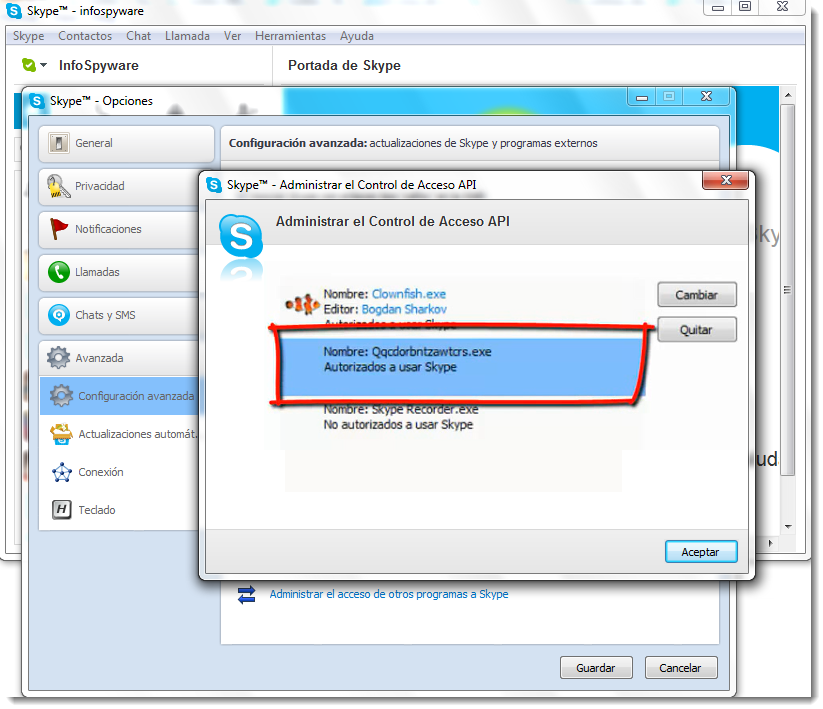

Una vez en esa sección deberemos buscar cualquier aplicación desconocida que no hayamos instalado y eliminarla. Muy probablemente, el fichero malicioso tenga un nombre generado por caracteres aleatorios, lo que hará más sencilla su identificación.

Imagen cortesía de InfoSpyware

Como vemos, hay tácticas de propagación de malware que siguen usándose y obteniendo un notable éxito a pesar de que sean conocidas desde hace varios años. Esta amenaza tan solo cambia el prácticamente extinto Messenger por Skype como vector de difusión, algo lógico sabiendo que los usuarios del primero han tenido que ir migrando al segundo por la retirada de Messenger del mercado por parte de Microsoft.

De cualquier forma, el método para evitar infectarse es el mismo que se ha venido usando durante los últimos años: desconfiar de mensajes con enlaces acortados aunque hayan sido enviados por nuestros contactos. De esta sencilla forma nos evitamos que nuestro sistema quede infectado y tener que proceder a la siempre molesta tarea de limpiarlo.

Comentar

Lo siento, debes estar conectado para publicar un comentario.