10 años de malware para Mac OS X

Adaptación del artículo publicado por Graham Cluley en el blog de ESET WeLive Security.

Antes de empezar vamos a dejar una cosa clara:

El problema del malware en Mac OS X no es ni de lejos tan grave como en Windows.

Se descubren alrededor de 200.00 nuevas variantes de malware para Windows cada día. La actividad de los códigos maliciosos en el mundo Mac es mucho menos frenética, pero el hecho es que existe malware que puede infectar nuestros iMacs o MacBooks.

Y si tu ordenador Apple es lo suficientemente desafortunado como para caer víctima de una de estas infecciones, no vas a sentirte mucho mejor que tus amigos usuarios de PC que intentan eliminar un troyano con acceso remoto o una molesta barra de herramientas en su sistema Windows.

Cabe recordar también que el malware para Mac no es para nada algo nuevo.

El malware para dispositivos Apple tiene como objetivos a los Macintosh “y al PC”. Tenemos ejemplos como el primer malware desarrollado para ordenadores Apple II en 1982 conocido como Elk Cloner y que fue programado por Rich Skrenta.

Pero las amenazas para Apple II y los ordenadores Apple que funcionaran con Mac OS 9 o versiones anteriores no son especialmente relevantes para nadie aparte de los historiadores.

Lo que realmente preocupa a los usuarios de Mac actuales es que amenazas existen para Mac OS X.

Además, resulta que en 2014 se cumple el décimo aniversario del malware para Mac OS X. Es por eso que hemos decidido recordar algunos de los ejemplos más destacables de gusanos y troyanos que hemos visto en esta plataforma en los últimos diez años.

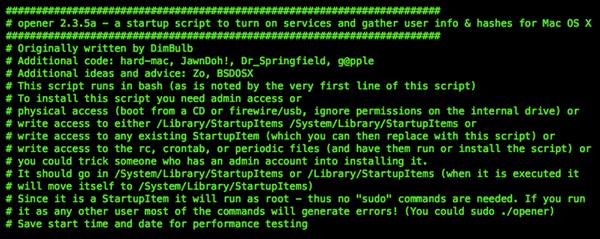

Renepo (2004)

Tal y como se puede ver en nuestra web de información sobre las amenazas para Mac, el primer malware desarrollado para Mac OS X apareció en 2004.

Renepo (también conocido como “Opener”) fue un gusano de Shell script y contenía un arsenal de funcionalidades de spyware y puerta trasera que permitía a los atacantes robar información de los ordenadores infectados, desactivar las actualizaciones, desactivar el cortafuegos del ordenador y descifrar contraseñas.

Renepo nunca fue un problema serio para la gran mayoría de usuarios de Mac ya que no se propagó por Internet y requería que el atacante tuviera acceso físico a tu ordenador para instalarlo. Sin embargo, fue un primer indicador de que los Mac no estaban protegidos por arte de magia contra el código malicioso.

Leap (2006)

Leap supuso para mucha gente que monitorizaba la seguridad en los productos Apple, el primer gusano real para el sistema operativo Mac OS X.

Leap podía propagarse a otros ordenadores Mac mediante el envío de mensajes a través de iChat, haciéndolo comparable a un gusano de correo electrónico o de mensajería instantánea.

En aquellos días, algunos fanáticos del Mac salieron en defensa de Apple argumentando que Leap “no era realmente un virus”, sino que se trataba de un troyano. Pero, en nuestra opinion, se equivocaban.

Esta argumentación se basaba en que Leap necesitaba de la interacción del usuario para infectar el sistema (el usuario debía abrir el archivo malicioso que se enviaba a través de iChat), por lo que no podía ser considerado como un virus o un gusano.

Pero varios ejemplos de malware para Windows descubiertos en la misma época como MyDoom o Sobig también requerían de una intervención del usuario (pulsando sobre un archivo adjunto). Y aun así, muchos usuarios de Mac estuvieron más que dispuestos a llamar “virus” a esos tipos de malware para Windows cada vez que tenían la oportunidad.

En nuestra opinion, actualmente se podría considerar el termino “virus” como un contenedor de diferentes tipos de malware que incluye a los gusanos, virus parásitos de ficheros o virus del sector de arranque, entre otros. Los troyanos son un tipo completamente diferente de malware porque, a diferencia de los virus y los gusanos, no pueden replicarse a si mismos y no pueden propagarse automáticamente.

Leap fue seguido rápidamente por otra muestra de malware, una prueba de concepto de un gusano llamado Inqtana que se propagaba usando una vulnerabilidad de la conexión Bluetooth.

Así que la próxima vez que alguien te diga que no existen los virus para Mac OS X ahora puedes responderle con autoridad “¡Por supuesto que hay!”

Jahlav (2007)

Las cosas se pusieron realmente feas con Jahlav (también conocido como RSPlug), una familia de malware que empleaba una técnica frecuentemente utilizada en amenazas dirigidas a sistemas Windows y que consistía en cambiar la configuración DNS del sistema infectado. Existieron varias versiones de Jahlav, que frecuentemente se camuflaba en forma de falso códec de vídeo necesario para visualizar contenido pornográfico.

Por supuesto, los criminales detrás de estos ataques sabían que este camuflaje era un ejemplo altamente efectivo de cómo la ingeniería social podía engañar a mucha gente para que diera a una aplicación permisos para ejecutarse en su ordenador.

La verdad fue que muchos usuarios de Mac, tal y como sucedía con los de Windows, bajaban la guardia si creían que una aplicación así les ayudaría a ver contenido pornográfico.

MacSweep (2008)

En un ejemplo temprano de scareware para Mac OS X, MacSweep intentaba engañar a los usuarios haciéndoles creer que se habían encontrado problemas de seguridad y privacidad en sus ordenadores. En realidad, las alertas que se mostraban estaban diseñadas para que los usuarios compraran la versión completa de este falso software antivirus.

Snow Leopard (2009)

Por supuesto, Snow Leopard no es un malware ya que se trataba de la versión 10.6 de Mac OS X lanzada en agosto de 2009.

La razón por la que está incluido en esta historia del malware para Mac OS X es porque fue la primera versión del sistema operativo en incluir una protección antivirus básica (aunque de una forma bastante rudimentaria).

Apple, preocupada por la propagación y las alarmas que generaron las infecciones causadas por la familia del malware Jahlav, decidió tomar cartas en el asunto.

Sin embargo, su funcionalidad antivirus solo era capaz de detectar malware bajo ciertas circunstancias (e inicialmente solo cubría dos familias de malware). Parecía claro que aquellos usuarios de Mac concienciados sobre la seguridad de sus sistemas quizá necesitasen algo mejor.

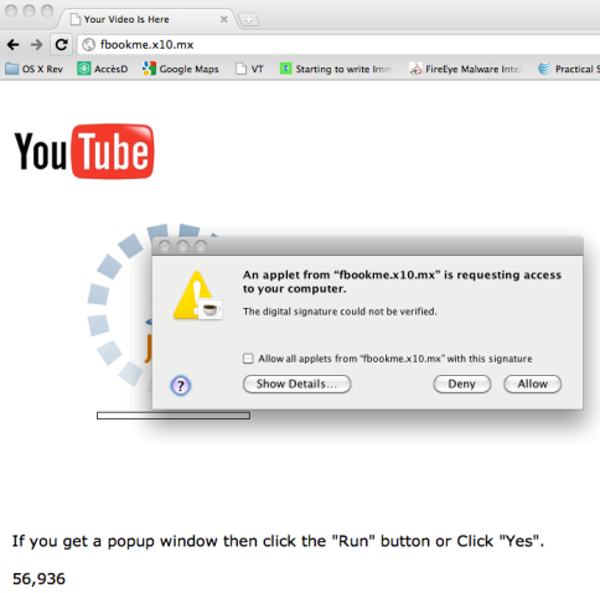

Boonana (2010)

Este troyano basado en Java demostró que el malware multiplataforma había llegado para quedarse atacando sistemas Mac, Linux y Windows.

Esta amenaza se propagaba mediante mensajes publicados en redes sociales camuflado en forma de vídeo y realizando la siguiente pregunta: “¿Es tuyo este vídeo?”.

Obviamente, tras esta aparentemente inocente pregunta se ocultaba toda una campaña de propagación de malware que hacía que los usuarios despistados que pulsaran sobre el enlace se descargaran un malware camuflado de un supuesto applet para poder ver el vídeo.

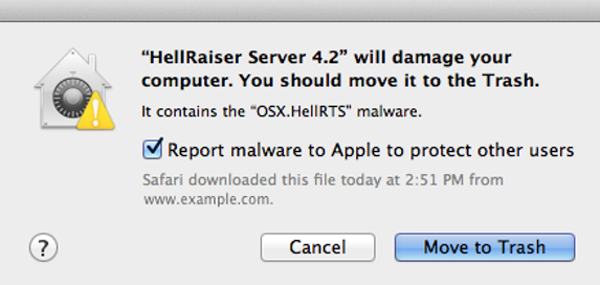

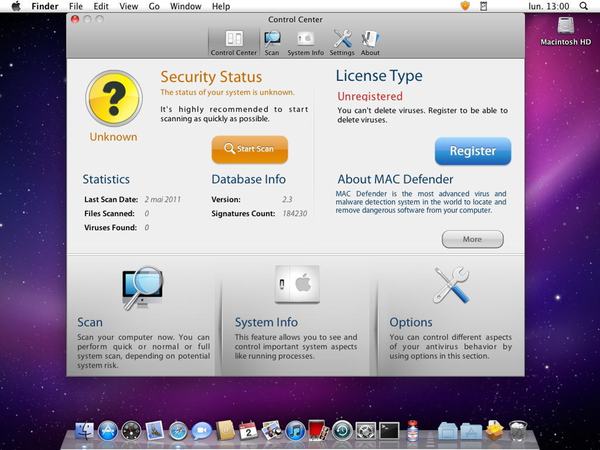

MacDefender (2011)

Con MacDefender vimos como el número de infecciones para Mac llegaban a un nuevo nivel ya que muchos usuarios vieron como aparecían falsas alertas de seguridad en sus sistemas.

Utilizando técnicas maliciosas de optimización del motor de búsqueda, los ciberdelincuentes consiguieron desviar tráfico hacia sitios web especialmente preparados que alojaban falsos antivirus cuando los usuarios buscaban cierto tipo de imágenes.

Por supuesto, el peligro se encontraba en que a los usuarios se les incitaba a que pagaran cuanto antes por esta falsa protección usando la tarjeta de crédito para terminar con estos mensajes alarmantes.

Decenas de miles de usuarios contactaron con el servicio técnico de Apple solicitando asistencia para resolver este tipo de infecciones.

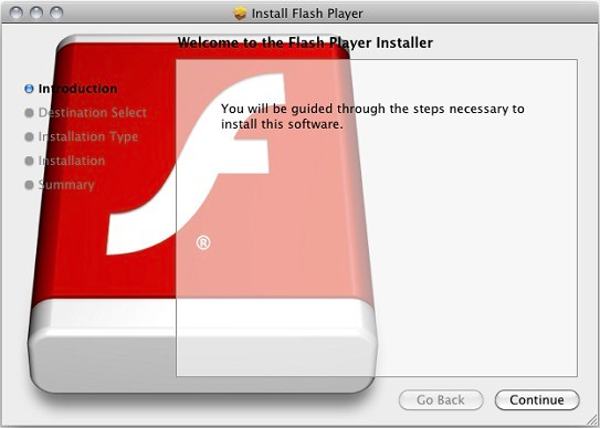

Flashback (2011/2012)

El malware Flashback en 2011/2012 supuso el ataque más extendido jamás visto en la plataforma Mac hasta la fecha, afectando a más de 600.000 ordenadores Mac.

Esta amenaza se hacía pasar por un instalador falso de Adobe Flash Player y se aprovechaba de una vulnerabilidad sin solucionar de Java. Su finalidad era el robo de datos como contraseñas e información bancaria de los ordenadores Mac infectados, además de redirigir los resultados de los motores de búsqueda para engañar a los usuarios y dirigirlos hacia contenido malicioso.

En septiembre de 2012, investigadores de ESET publicaron un análisis técnico del malware Flashback que merece leerse si se quiere saber más acerca de esta amenaza.

Lamadai, Kitm y Hackback (2013)

Durante los últimos meses, los Macs también han sido utilizados en labores de espionaje y, obviamente, todas las sospechas han apuntado a las agencias de inteligencia y atacantes apoyados por gobiernos con objetivos muy específicos.

El troyano Lamadai, por ejemplo, tenía como objetivo ONGs (organizaciones no gubernamentales) tibetanas y se aprovechaba de una vulnerabilidad en Java para descargar malware adicional en los ordenadores infectados.

Mientras tanto, Kitm y Hackback espiaron a sus víctimas en el Foro de la Libertad de Oslo, proporcionando a los atacantes la habilidad de ejecutar comandos a su voluntad en los sistemas infectados.

LaoShu, Appetite y Coin Thief (2014)

Así las cosas, ¿que ha pasado en lo que llevamos de 2014? ¿Está siendo el décimo aniversario de Mac OS X un año destacable?.

Bueno, de acuerdo con los investigadores de ESET, se siguen observando nuevas variantes de malware para Mac cada semana, lo que pone a aquellos usuarios de Mac que no protegen sus sistemas en riesgo de perder sus datos o de comprometer la seguridad de su sistema por un ataque.

El espionaje patrocinado por los gobiernos sigue haciendo acto de presencia, con el descubrimiento de Appetite, un troyano para Mac OS X que ha sido usado en varios ataques dirigidos contra departamentos gubernamentales, oficinas diplomáticas y empresas.

Por su parte LaoShu se ha ido propagando a través de mensajes spam haciéndose pasar por un aviso de entrega de FedEx, y sacando a la luz interesantes documentos que no habían sido asegurados de forma adecuada.

No obstante, la mayor parte de la atención reciente ha ido hacia CoinThief ya que se distribuía en una versión crackeada de Angry Birds, Pixelmator y otras aplicaciones conocidas, llevando a los usuarios a infectarse.

Lo que hizo a CoinThief en un malware interesante fue que los investigadores encontraron que este malware estaba diseñado para robar credenciales de acceso a varios sitios web relacionados con el intercambio y almacenamiento de Bitcoines a través de barras de herramientas maliciosas para navegadores.

En resumen, protégete.

Esta ha sido una breve historia del malware para Mac OS X. Si se desea aprender más acerca de estas amenazas o se está interesado en alguna de las muestras para Mac que hemos visto en ESET durante los últimos 10 años, aconsejamos consultar nuestra web “Información sobre las amenazas para Mac” y descargar la versión de evaluación de ESET Cybersecurity para Mac.

A pesar de que no existe ni de lejos tanto malware para Mac como sí lo hay para Windows, cada nueva amenaza que aparece debe ser considerada como importante, y sabemos que los ciberdelincuentes están trabajando duro para encontrar nuevas víctimas.

Comentar

Lo siento, debes estar conectado para publicar un comentario.