Análisis de Krysanec: troyano para Android oculto en aplicaciones legítimas

Uno de los consejos más importantes que solemos dar a los usuarios de Android es que eviten descargar aplicaciones que procedan de fuentes dudosas y que se limiten a las tiendas oficiales como Google Play o Amazon Appstore. No obstante, en esas tiendas de aplicaciones también aparece malware de vez en cuando, aunque está mucho más controlado (gracias al Google Bouncer) que en las tiendas de aplicaciones móviles alternativas.

Uno de las muestras de código malicioso para Android que descubrimos recientemente constituye un buen ejemplo para enfatizar este consejo. El equipo de investigadores de ESET encontró un RAT, o troyano de acceso remoto (por sus siglas en inglés), que se hacía pasar por varias aplicaciones legítimas para Android. En la imagen podemos ver una captura de pantalla de la aplicación móvil Sberbank para realizar transacciones bancarias, utilizada en la propagación de Android/Spy.Krysanec.

Observemos más de cerca la forma en que se propaga este malware, lo que hace y su conexión con una noticia que hace poco llegó a la portada de varios medios informativos.

Vectores de distribución

Uno de los vectores de infección más comunes del malware para Android es hacerse pasar por una aplicación móvil legítima que sea popular (desde diversos juegos a todo tipo de aplicaciones). A menudo, la funcionalidad legítima está presente, pero se incluye además un componente malicioso agregado: la esencia misma de un troyano.

Con frecuencia, la aplicación se hace pasar por una versión pirateada gratuita de alguna aplicación popular de pago (por lo que el peligro es mayor en tiendas y foros con no muy buena reputación), pero, ciertamente, ésta no es una regla excluyente.

Este troyano de puerta trasera o backdoor, detectado por ESET como Android/Spy.Krysanec, se encontró en una modificación maliciosa de MobileBank (una aplicación móvil para realizar operaciones bancarias del banco ruso Sberbank), 3G Traffic Guard (una aplicación móvil para monitorear el uso de datos) y algunas otras, incluyendo nuestra propia aplicación de seguridad ESET Mobile Security.

El ecosistema de aplicaciones móviles para Android ofrece una medida de protección ante dichas modificaciones maliciosas o ilegítimas: firma digitalmente las aplicaciones con los certificados reales de los desarrolladores.

Como es de esperar, las versiones de aplicaciones que incluían a Krysanec no contenían certificados válidos. Sin embargo, no todos los usuarios analizan de cerca las aplicaciones que instalan en sus smartphones, en especial aquellos que buscan aplicaciones móviles en fuentes dudosas, ya sea porque pretenden conseguir versiones pirateadas de aplicaciones de pago o por cualquier otra razón.

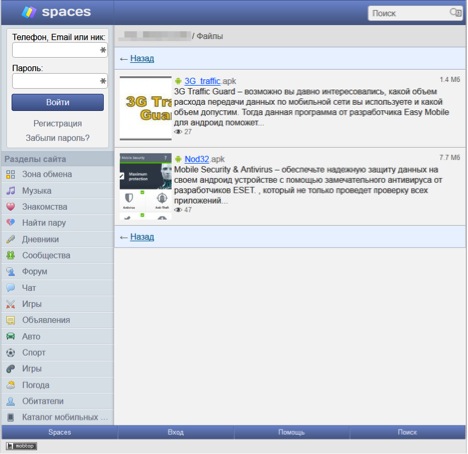

Descubrimos que el malware se distribuía a través de diversos canales, incluyendo un sitio típico para compartir archivos (como Warez) y una red social rusa. Las siguientes capturas de pantalla muestran una cuenta utilizada para alojar al troyano, que se oculta al acecho dentro de aplicaciones móviles legítimas:

Funcionalidad

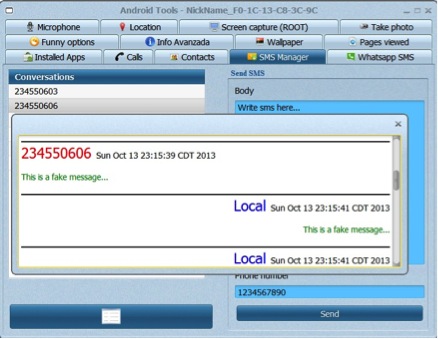

Las aplicaciones infectadas contenían la versión de Android del troyano de acceso remoto (RAT) Unrecom, una herramienta de acceso remoto para varias plataformas.

Específicamente, Android/Spy.Krysanec tiene la habilidad de recopilar varios tipos de datos desde el dispositivo infectado, conectarse a su servidor de mando y control (C&C), y descargar y ejecutar otros módulos de complementos.

Los módulos le otorgan al backdoor el acceso necesario al dispositivo para:

- Realizar fotografías

- Grabar audio a través del micrófono

- Obtener la ubicación actual por GPS

- Obtener una lista de las aplicaciones instaladas

- Obtener una lista de las páginas Web abiertas

- Obtener una lista de las llamadas realizadas

- Obtener la lista de contactos

- Leer los SMS (comunes o de WhatsApp)

- Entre muchas otras cosas…

Servidores de mando y control

Lo interesante es que algunas de las muestras que analizamos se conectaban a un servidor de mando y control alojado en un dominio perteneciente al proveedor de direcciones DNS dinámicas no-ip.com. No-IP llegó a las noticias hace poco cuando la Unidad de Crímenes Digitales de Microsoft tomó el control de 22 dominios de la empresa utilizados para distribuir malware. No obstante, Microsoft retiró los cargos al poco tiempo.

A pesar de que las herramientas de acceso remoto para Android son menos comunes que su equivalente para equipos de escritorio con Windows, es importante recordar que los usuarios deben descargar no solo nuestra solución ESET Mobile Security, sino también todas las demás aplicaciones desde fuentes confiables (por ejemplo, desde la tienda oficial de Google Play). Incluso si lo hacen desde allí, siempre deben examinar cuidadosamente los permisos solicitados por la aplicación para evitar sorpresas desagradables.

Josep Albors

Traducción y adaptación del post de Robert Lipovsky en We Live Security.

Autor Robert Lipovsky, ESET