Predicciones en seguridad informática para 2015

Tal y como vienen siendo costumbre por estas fechas, desde el Laboratorio de ESET España hemos querido sacar a pasear nuestra bola de cristal y realizar las predicciones en materia de seguridad informática para 2015. 2014 nos ha deparado muchos titulares interesantes con filtraciones de datos, nuevas e importantes vulnerabilidades y la evolución de vatios tipos de malware como el ransomware.

En las próximas líneas vamos a realizar un resumen de lo que pensamos que serán las principales tendencias en seguridad para el año que viene.

Ataques dirigidos

Si hay una lección que hemos aprendido en los últimos años es que los ataques dirigidos son una tendencia creciente, y el año que viene no parece que veamos una excepción. Comunmente conocidas como APTs (Advanced Persistent Threats, o en español, Amenazas Avanzadas Persistentes), estas tres letras se han convertido en algo de uso habitual cuando hablamos de ataques a grandes empresas o gobiernos. Con respecto a las amenazas convencionales, estas tienen como diferencia principal que tienen un objetivo definido, y no atacan indiscriminadamente a cualquier objetivo disponible.

Además, este tipo de ataques busca mantenerse sin ser detectado por largos períodos de tiempo. En este contexto, es importante notar que el vector de ataque más utilizado son exploits 0-day o ataques que se valen de técnicas de Ingeniería Social. No obstante, algunas de estas amenazas consiguen sus objetivos con técnicas no precisamente novedosas lo que demuestra que aún queda mucho que hacer, especialmente en lo que respecta a la educación de los usuarios.

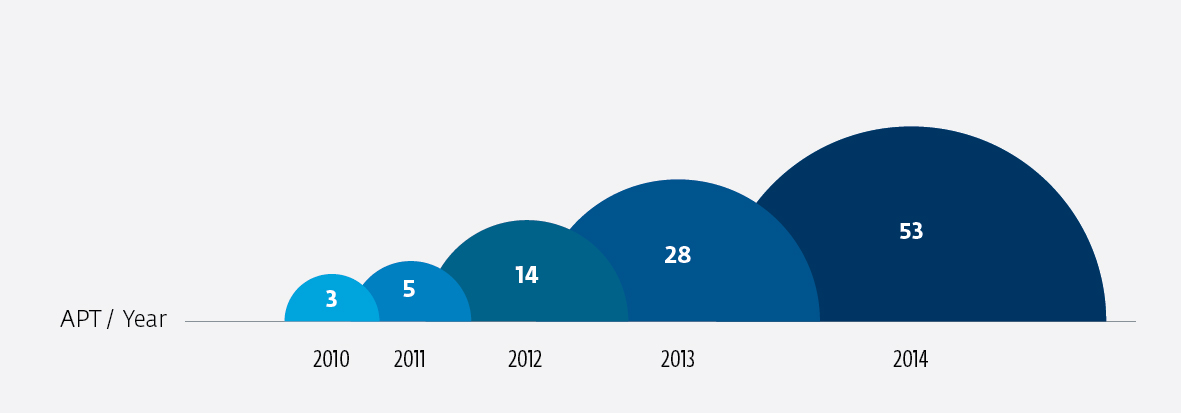

De acuerdo al repositorio APTnotes (un sitio web que recolecta ataques APT de varios documentos y notas públicos, ordenados por año), este tipo de ataques ha crecido en los últimos años, desde tres ataques identificados en 2010 a 53 ataques conocidos en 2014, y con la posibilidad de que existan varios que aún no han sido descubiertos.

Durante 2014, hemos publicado en nuestro blog varios ejemplos de estos ataques, como por ejemplo la nueva campaña de BlackEnergy o la Operación Windigo.

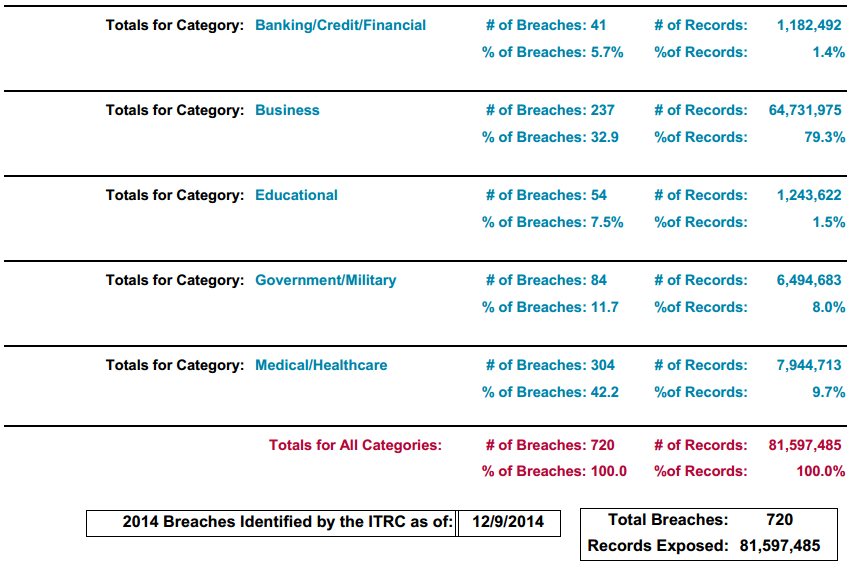

De acuerdo al Identity Theft Resource Center de Estados Unidos, han habido 720 fugas de información en 2014, con 304 de estos casos afectando a la industria de la sanidad (42,2%):

Estas estadísticas se basan únicamente en los ataques reconocidos de forma pública, por lo que es razonable pensar que el crecimiento mostrado por las estadísticas es real. La cantidad, sin embargo, debería ser mayor, dado que existen varios ataques que no son admitidos públicamente por razones de confidencialidad de las empresas.

Los sistemas de pago en el punto de mira

En paralelo con el crecimiento de los métodos de pago online, también ha ido aumentando el interés de los cibercriminales en estos. Pare lógico pues que los cibercriminales continúen destinando esfuerzos para atacar diferentes sistemas de pago, conforme estos se vayan haciendo más populares.

Solo en 2014, hemos visto ataques como el que afectó a los usuarios de Dogevault en mayo, cuando algunos informaron de pérdidas de dinero poco antes que el sitio fuera dado de baja. Aparentemente, los fondos fueron destinados a una “billetera” que contenía más de mil millones de Dogecoins, una moneda online.

Por otro lado, los terminales o sistemas de punto de venta son una tecnología muy vigente, y es algo que no ha pasado desapercibido por los creadores de malware. A mediados de 2014 publicamos información sobre el gusano Win32/BrutPOS que intenta realizar ataques de fuerza bruta en máquinas PoS (aquellas utilizadas para realizar transacciones en comercios) al usar una variedad de contraseñas utilizadas normalmente para lograr el acceso remoto a dicho dispositivo.

Existen otras familias de malware orientadas a PoS tales como JackPoS o Dexter, que podrían ser los responsables de los grandes ataques a Target (se robó información de 40 millones de tarjetas de crédito) o a Home Depot, en el que se filtró la información de 56 millones de tarjetas y que, 5 meses tras el comienzo del ataque, la compañía admitió la fuga de información.

Es importante destacar que desde que el código fuente de BlackPOS fue filtrado en 2012, es muy probable que se haya facilitado la creación de nuevas variantes de esta amenaza, y que serán utilizadas en los próximos años.

Bitcoins, ransomware y malware

En la misma línea con la tendencia anterior, los desarrolladores de malware continuarán dedicando esfuerzos a robar dinero online y de sistemas de pago en 2015. Por ejemplo, en la operación más grande conocida hasta el momento, un atacante afirma haber “cosechado” más de $600.000 en moneda digital utilizando una red de máquinas comprometidas.

A través de dispositivos NAS infectados, el atacante creó una carpeta llamada “PWNED” en la que alojó el programa CPUMiner para generar Bitcoins y también Dogecoins. Algo destacable es que este tipo de ataques crea dinero en lugar de robarlo de usuarios comprometidos. Podríamos definirlo como una nueva manera de robar.

De manera similar, el sitio SecureMac informó en febrero sobre un generador de Bitcoin que afectaba a usuarios de Mac OS. El ataque se propagó como una aplicación legítima de Bitcoins recompilada para incluir un troyano.

Finalmente, el ransomware será clave para los desarrolladores de malware, y seguramente se posicione como una de las amenazas más relevantes para los años venideros. Durante 2014, hemos visto a grandes compañías golpeadas por el ransomware (como Yahoo, Match o AOL), y además investigadores de ESET han publicado un análisis de Android/SimpLocker, el primer ransomware para Android.

Especialmente importante fue el caso del ransomware TorrentLocker que acusó una oleada de infecciones en varios países (España entre ellos) suplantando a los servicios postales de cada país y engañando a los usuarios para que descargasen y ejecutasen un archivo infectado.

Es por este éxito obtenido que creemos que el ransomware seguirá siendo una amenaza importante también en 2015, más aun cuando los delincuentes están empezando a portar sus amenazas a dispositivos móviles.

Internet de las Cosas

No hay razón para pensar que los nuevos dispositivos que están o estarán conectados a Internet, almacenando información valiosa, no sean un objetivo para el cibercrimen. El Internet de las cosas seguirá generando interés entre los cibercriminales y también entre muchos investigadores. Durante este año hemos visto pruebas de esta tendencia creciente, tales como ataques a automóviles como los mostrados en la conferencia Defcon utilizando los ECU que incorporan los automóviles, o la prueba de concepto realizada por Nitesh Dhanjani que permitía abrir las puertas de un auto Tesla en movimiento. Además se han visto ataques y pruebas de concepto en SmartTV, dispositivos Boxee TV, sistemas biométricos, smartphones, y hasta en Google glass.

Nuestro estilo es no exagerar sobre este tipo de cuestiones, pero es importante recordar que ya habíamos mencionado esta tendencia y, a pesar de que no parece que sea un problema masivo en un futuro cercano, no deja de ser un espacio emergente para que los cibercriminales encuentren un nuevo vector de ataque. Teniendo en cuenta esto, estos ataques no serán una tendencia a partir de la cantidad sino por su innovación.

Conclusión

Estas son las principales cuestiones de lo que hemos identificado como las principales tendencias para 2015 en lo referido al malware y los ataques informáticos. Por supuesto, existen otras tendencias que tienen que ver con los ataques a dispositivos móviles, y que seguirán estando a la orden del día. Lo que no va a cambiar es la mejor forma de estar protegido y esta sigue siendo manteniéndose informado de todo lo que acontece relacionado con la seguridad informática para tomar las medidas adecuadas.

Josep Albors a través de ESET Research

![En vacaciones, evita las sorpresas con los chollos online y huye del fraude en la Red [Infografía]](https://blogs.protegerse.com/wp-content/themes/point_new/images/smallthumb.png)