Estos son los 10 puntos clave del reciente informe de Google sobre la seguridad en Android

Hace unos días, Google publicó su informe sobre el estado de la seguridad en Android, informe que analiza miles de millones de datos de todo 2014 para proporcionar una perspectiva de los avances y las debilidades en este popular sistema operativo móvil.

Es de sobra conocido que Android es la plataforma más atacada con diferencia cuando hablamos de dispositivos móviles. Esto es fundamentalmente provocado por su popularidad y el elevado número de usuarios que lo utilizan en todo el mundo. Para evitar que esto siga siendo así en el futuro, Google se ha puesto manos a la obra y ha ido realizando una serie de mejoras durante los últimos meses en este sistema operativo, mejoras que pasamos a analizar a continuación:

1. Respuesta a vulnerabilidades

En 2014, el equipo de seguridad de Android publicó numerosos parches que solucionaron 41 vulnerabilidades de impacto Moderado, 30 de impacto Alto, y 8 de impacto Bajo. Durante ese mismo año no se registraron vulnerabilidades críticas.

2. ¿Android 4.4 o 5.0?

A pesar de que ya hace bastantes meses del lanzamiento de Android 5.0 (Lollipop), Android 4.4 sigue siendo la versión más distribuida del sistema operativo. A día de hoy, el 41% de los dispositivos utiliza esta versión o una posterior.

Android 4.4 requería que SELinux estuviera activado de forma obligada en algunos dominios seleccionados, mientras que en la versión 5 se requiere activarlo en todos los dominios. SELinux (Security-Enhanced Linux) es una arquitectura de seguridad integrada en el kernel, es decir, proporciona un sistema flexible de control de acceso obligatorio (Mandatory Access Control o MAC). Esta nueva capa de protección adicional, según el informe, mitiga el riesgo de potenciales vulnerabilidades reduciendo la exposición de la funcionalidad del sistema a aplicaciones.

3. Mejoras en el cifrado del disco

El cifrado del dispositivo en su totalidad ya fue presentado en Android 3.0, usando el bloqueo de pantalla para proteger una clave que no sale del dispositivo ni se expone a ninguna aplicación. A partir de la versión 5, la contraseña se protege de ataques de fuerza bruta y el cifrado completo del disco puede habilitarse por defecto para proteger los datos en caso de pérdida o robo del equipo.

4. Aplicaciones Potencialmente Maliciosas

Menos del 1% de los dispositivos con Android ha tenido instalada una aplicación potencialmente maliciosa (Potentially Harmful Application o PHA) durante el último año, y menos del 0.15% que solo instala apps desde Google Play se topó con una. En este sentido, la cantidad a nivel mundial de PHAs instaladas decreció cerca del 50% entre Q1 y Q4 de 2014.

Además, más de 25 mil aplicaciones en Google Play Store fueron actualizadas después de que la compañía advirtiera a sus creadores sobre diversos problemas de seguridad.

5. Safety Net

Safety Net revisa alrededor de 400 millones de conexiones cada día en busca de potenciales problemas con conexiones SSL. Esta tecnología, parte de Verify Apps, detecta y protege contra amenazas no relacionadas con las aplicaciones, como ataques a través de la red o explotación de vulnerabilidades. Verify Apps ha sido mejorado en marzo de 2014 para que ejecute análisis en segundo plano en busca de riesgos de seguridad.

El informe aclara que este sistema solo recopila datos necesarios para mejorar la seguridad de los dispositivos, y que no accede a información personal, ni a la ubicación física.

6. Autenticación mejorada

En Android 5.0 se introdujo Smart Lock tanto en teléfonos móviles como en tablets. Esta tecnología permite más opciones en lo que se refiere al desbloqueo de dispositivos. Se puede permitir, por ejemplo, un desbloqueo automático al estar cerca de otro dispositivo de confianza, a través de NFC o Bluetooth, o cerca de una persona cuyo rostro sea considerado como de confianza.

7. Múltiples usuarios, perfiles restringidos y modo invitado

Android 4.2 introdujo la posibilidad de tener múltiples usuarios en tablets. Android 5.0 lo permite también en teléfonos e incluye un modo de invitado que puede ser usado para proveer acceso temporal al dispositivo, sin otorgar acceso a datos ni a aplicaciones.

8. Ransomware

El informe indica que varias amenazas han dejado de ser catalogadas como troyanos por tratarse de aplicaciones que simulaban ser otras, para pasar a clasificarse como ransomware. Se distinguen dos formas: aplicaciones que cifran datos en el almacenamiento externo, como una tarjeta SD (casos como el de Simplocker), y aplicaciones que interrumpen el funcionamiento normal del dispositivo y demandan un pago para restituirlo.

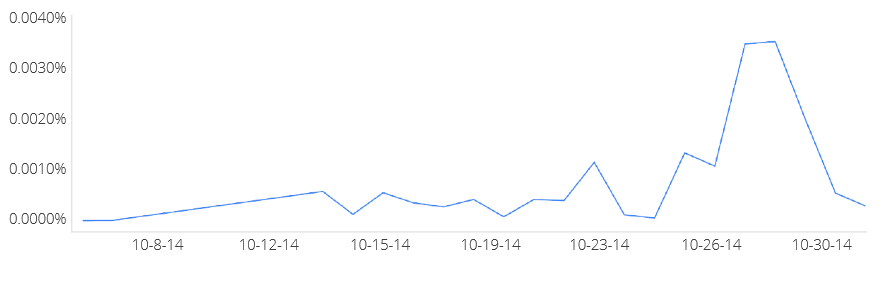

El siguiente gráfico muestra la frecuencia de instalación de aplicaciones con ransomware:

9. Fraude a través de SMS

La frecuencia en la instalación de aplicaciones de fraude por SMS decreció cerca del 60% entre el primer y el último cuarto de 2014. Se destaca que las compañías proveedoras de servicios de telefonía móvil han cambiado las prácticas de facturación y revisión de los cargos, por lo que ha sido más fácil identificar la presencia de SMS premium enviados sin el consentimiento del usuario.

10. Navegación segura

En 2014 se habilitó esta funcionalidad en Google Chrome para Android, con el objetivo de proteger contra problemas de seguridad en navegadores, incluyendo aquellos sitios que tratan de instalar PHAs o aprovecharse de vulnerabilidades.

Safe Browsing revisó miles de millones de páginas cada día y, de media, los usuarios recibieron advertencias relacionadas con problemas de seguridad en 1.250 ocasiones por cada millón de sesiones analizadas.

A pesar de que Google trabaje continuamente en la mejora de la seguridad del sistema Android, es importante que sigamos aplicando nuestras propias buenas prácticas. No debemos olvidar que la mayoría de infecciones se siguen produciendo por un desconocimiento de los peligros por parte del usuario y es necesario que estemos concienciados para evitar poner en riesgo nuestros dispositivos.

Créditos imagen: ©c0t0s0d0/Flickr

Josep Albors a partir de un post publicado originalmente por Sabrina Pagnotta en WeLiveSecurity

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Buena materia! Estoy sufriendo con mi android /:

Un amigo he dicho que la app de psafe es buena por su seguridad… La conocen?

Hola Cristobal,

Siempre es recomendable instalar una aplicación de seguridad en tu dispositivo Android pero asegurate primero que tiene buenas referencias y está convenientemente evaluada por laboratorios independientes. Nosotros ofrecemos de forma gratuita ESET Mobile Security por si quieres probarlo:

https://play.google.com/store/apps/details?id=com.eset.ems2.gp