Suplantan un correo de Amazon para propagar un troyano

Uno de los puntos clave que los delincuentes intentan conseguir a toda costa para propagar sus amenazas es ganarse la confianza de su víctima. Para ello utilizan todo tipo de técnicas aunque una de las más utilizadas desde hace tiempo, y que suele tener bastante éxito, es la de suplantar a una empresa u organización con una buena reputación.

El correo de Amazon que nos devuelve dinero

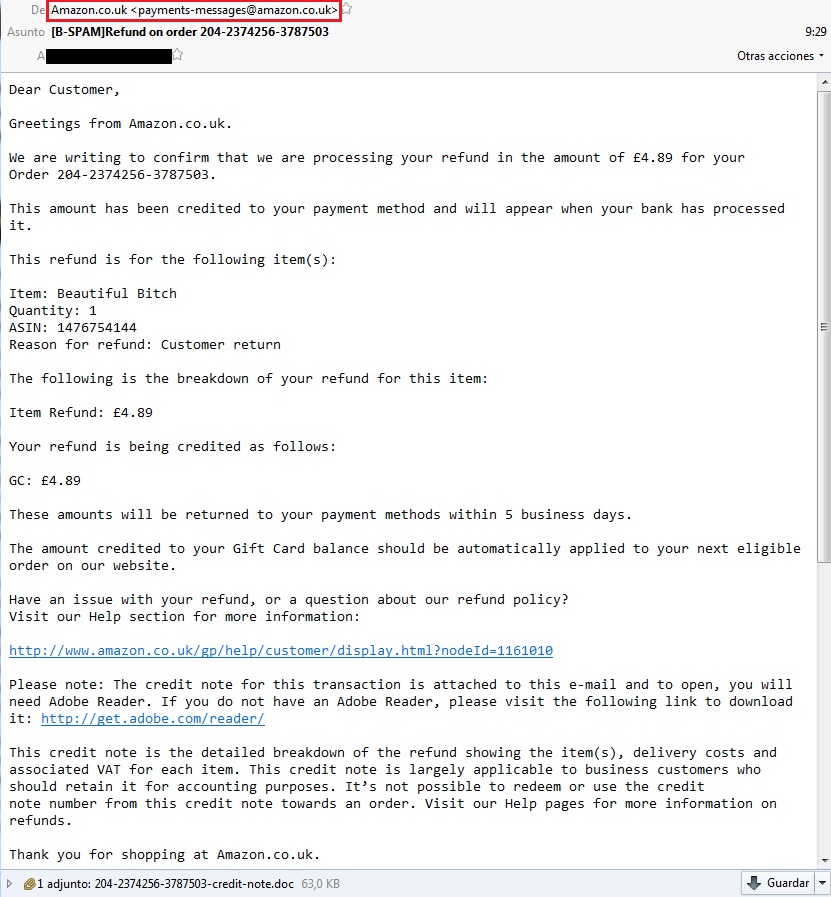

En esta ocasión, los delincuentes vuelven a utilizar el nombre de una empresa conocida en el mundo entero como es Amazon. A través de un mensaje bien redactado en inglés y que, salvo la parte más visual, imita bastante bien a los de esta empresa, se le indica al usuario que tiene pendiente un abono de dinero en su cuenta por una orden realizada en su web.

Cabe destacar que, en esta ocasión, los delincuentes detrás de esta operación han realizado un esfuerzo adicional para suplantar la dirección del remitente y hacer creer que de verdad es Amazon quien se está poniendo en contacto con nosotros. No obstante, tal y como observamos en la imagen, esto no impide que un filtro antispam bien configurado sea capaz de identificar el engaño y clasificar este mensaje como no deseado.

Obviamente, que el mensaje venga en inglés hará que muchos usuarios que no entiendan este idioma o no tengan pedidos pendientes de recibir de la filial de Amazon en Reino Unido lo ignoren y lo eliminen de su bandeja de entrada. Sin embargo, no debemos olvidar que, en un mundo cada vez más globalizado, es bastante frecuente que se realicen compras online fuera de nuestras fronteras y más de un usuario puede pensar que ha habido algún problema con su pedido.

Analizando el fichero de Word adjunto

El verdadero peligro de este email se encuentra en el fichero adjunto al que se hace referencia. Lo curioso es que en el correo se indica que se necesitará Adobe Reader para poder abrirlo cuando en realidad se trata de un archivo de Microsoft Word. Esto puede indicar que el email ha sido reciclado de campañas anteriores en las que sí que se usaba un pdf malicioso como fichero adjunto.

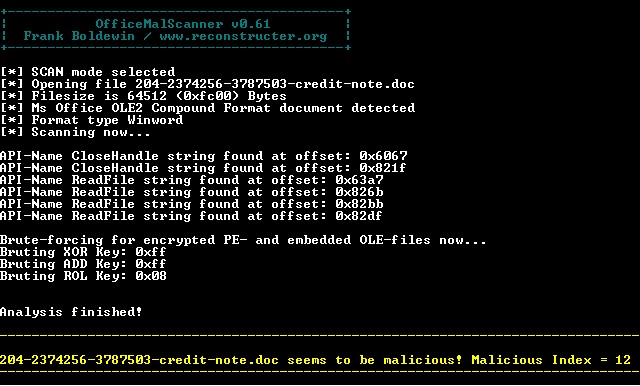

Cuando recibimos un fichero de este tipo en nuestro laboratorio, lo primero que hacemos es analizarlo con herramientas como OfficeMalScanner para ver rápidamente si el aparentemente inofensivo documento de Office puede contener código malicioso. En este caso el resultado es positivo y la herramienta nos indica que hay altas probabilidades de que el archivo sea malicioso.

Con esta información ya sabemos que debemos andar con cuidado con el fichero, ya que muy probablemente contenga código malicioso en las macros. Ya hemos hablado anteriormente del resurgir de los virus de macro que tan populares se hicieron a finales de los años 90 y que ahora parece que vuelven con fuerza. Las soluciones de seguridad de ESET detectan el fichero Word malicioso como un troyano VBA/TrojanDownloader.Agent.OV.

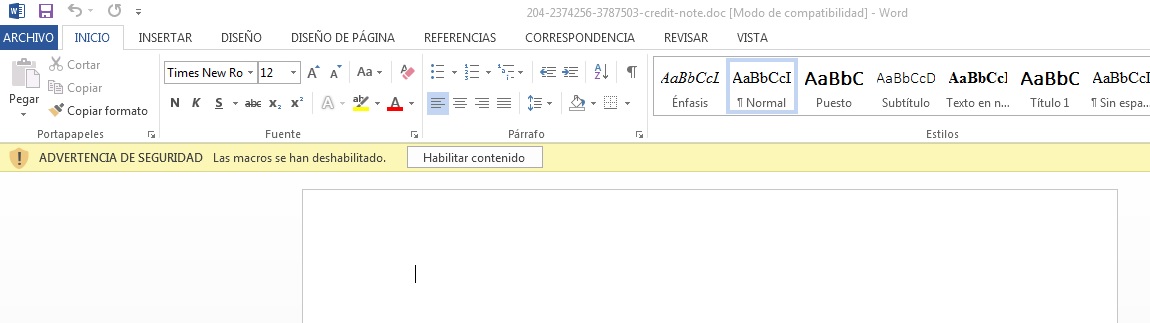

Por si aún quedase alguna duda, esto es lo que vemos si abrimos el documento en MS Word 2013.

Descarga del malware

Lo que aparentemente se trata de un documento en blanco, nos solicita habilitar las macros que, por defecto y como medida de seguridad, vienen deshabilitadas. Es aquí donde se desvelan las verdaderas intenciones de los creadores de este documento, que no es otra que conseguir que el usuario, picado por la curiosidad, active las macros.

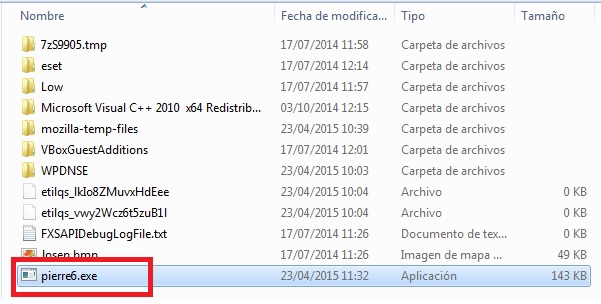

Esto iniciará un proceso que consiste en conectarse a un servidor remoto y descargar un código malicioso en una carpeta temporal. En el caso analizado, la ubicación donde se descarga el malware es en C:\Usuarios\NombreUsuario\AppData\Local\Temp y nombra el fichero como pierre6.exe.

Este fichero, identificado como troyano Win32/Dridex.P por las soluciones de seguridad de ESET, intenta ejecutarse nada más descargarse para empezar a realizar sus actividades maliciosas. La familia de troyanos Dridex son conocidos por abrir una puerta trasera en el sistema y permitir así acceder remotamente al sistema infectado. Además, también recopila información del sistema y datos del usuario y los envía al delincuente.

Protegiéndonos de este tipo de amenazas

Tras realizar este análisis, podemos identificar varios puntos en los que un usuario puede darse cuenta de que está lidiando con un código malicioso y tomar medidas para evitar ser identificado.

El primer punto es cuando se recibe el mensaje. Si no estamos esperando ningún pedido o reembolso de una empresa como Amazon, lo mejor que podemos hacer es ignorar este tipo de mensajes, o si queremos confirmar que todo está correcto, acceder a nuestra cuenta y verificar el estado de nuestros pedidos. La propia Amazon proporciona información para identificar y avisar de este tipo de correos fraudulentos en su web.

El segundo punto sería cuando se trata de abrir el mensaje y se pide activar las macros. Esta funcionalidad está desactivada por defecto por una buena razón y es precisamente que sea utilizada para propagar malware. Si no estamos seguros de la necesidad de activar las macros, no lo hagamos.

Si aun así el usuario activa las macros y descarga el código malicioso, es posible impedir que se ejecute si tenemos configurado el Control de Cuentas de Usuario (UAC por sus siglas en inglés) en un nivel elevado. De esta forma, todas las aplicaciones que no estén firmadas como este malware solicitarán nuestro permiso antes de ejecutarse.

Por último, si no hemos seguido las recomendaciones anteriores pero tenemos un antivirus actualizado y capaz de detectar estas amenazas, podremos detectarla incluso antes de descargar el fichero malicioso, con lo que nos ahorraremos más de un disgusto.

Conclusión

Como hemos visto, el uso de este tipo de correos suplantando una empresa con buena reputación sigue consiguiendo sus objetivos y por eso los delincuentes los siguen utilizando. Es tarea de todos aprender a reconocer este tipo de trampas y actuar en consecuencia, aplicando todas las medidas de seguridad posibles pero también conociendo los vectores de ataque para defendernos más eficazmente.