Keydnap y Eleanor: dos nuevos tipos de malware para Mac que roban tu información

Cada vez que doy una charla sobre seguridad informática, independientemente del evento que sea, siempre hay dos preguntas que se repiten. Una es la típica: “¿Son los fabricantes de antivirus los que crean los virus?”, que ya se encargó de responder mi compañero Kino en un artículo publicado recientemente en este mismo blog.

La otra pregunta que se repite siempre como un mantra al finalizar alguna de mis charlas es: “Si tengo un Mac, ¿soy invulnerable a los virus?”. Amigo “maquero”, si tienes un Mac tienes menos probabilidades de ser afectado por un malware por el simple hecho de que los delincuentes aún no les prestan la suficiente atención, pero nunca, repito, nunca te creas invulnerable por tener una manzanita mordida que brilla en tu ordenador. Te lo dice otro usuario de Mac (y de Windows, Linux, Android, iOS…).

El mejor ejemplo de esto lo tenemos en dos malware para Mac OSX que han sido analizados recientemente por investigadores de ESET y Bitdefender.

Keydnap roba las credenciales

La primera muestra de malware para Mac OSX que vamos a analizar ha sido identificada por los investigadores de ESET como OSX/Keydnap. Estos investigadores han estado siguiendo la evolución de este malware durante las últimas semanas, y han determinado que su finalidad es robar las contraseñas almacenadas en el llavero del sistema e instalar una puerta trasera que permite el acceso remoto por parte de los delincuentes.

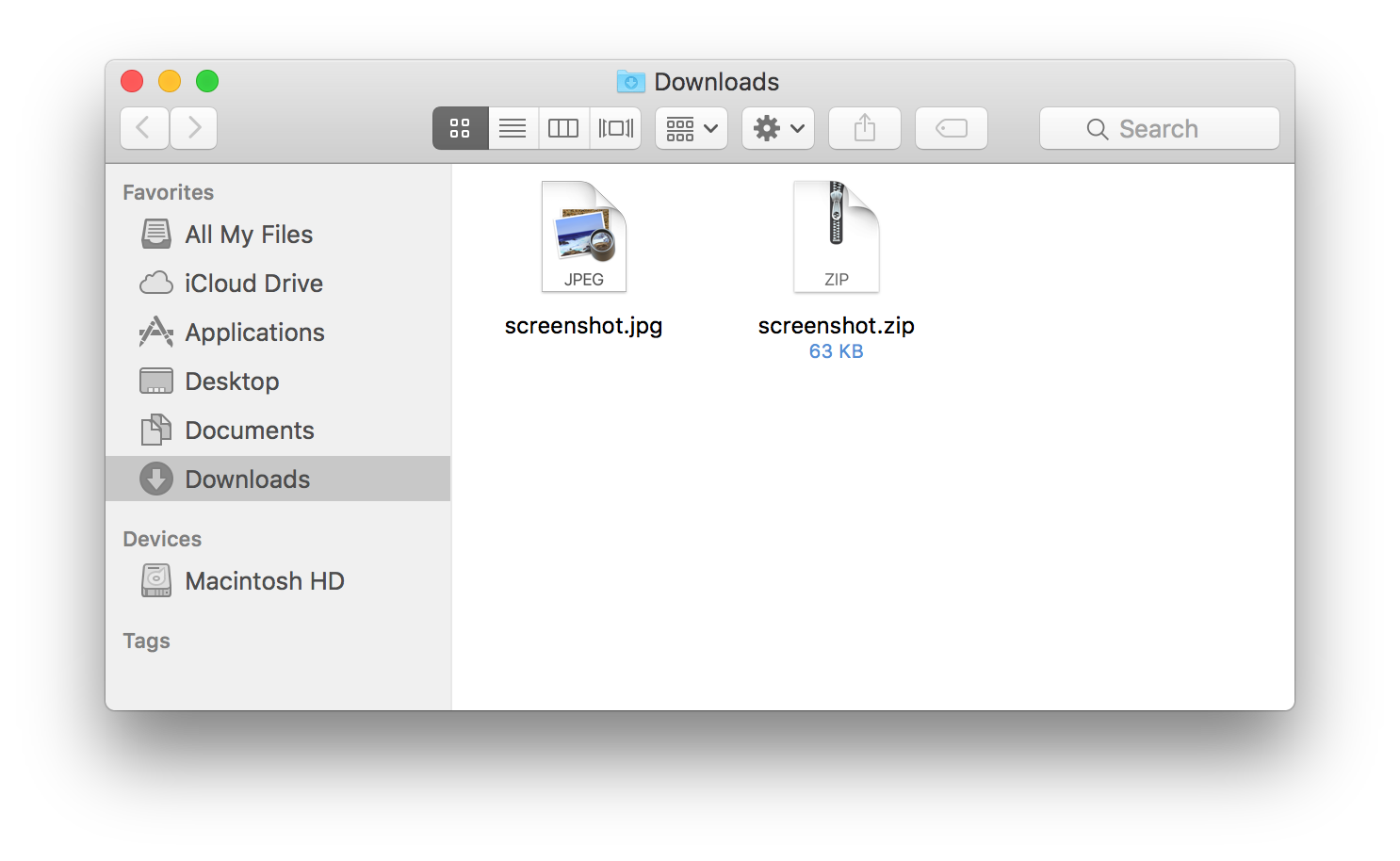

Aunque el método con el que se propaga esta nueva amenaza no ha quedado claro del todo, todo apunta a que se distribuye a través de descargas desde sitios web de poca confianza o incluso a través de mensajes de correo electrónico. El fichero descargado consta de un archivo .zip que, a su vez, contiene un ejecutable Mach-O con una extensión aparentemente inofensiva como .txt o .jpg.

Sin embargo, la extensión de estos ficheros maliciosos contiene un espacio al final, algo que provoca que la ejecución del fichero se realice en el Terminal del sistema y no en aplicaciones para visualizar textos o imágenes como TextEdit o Preview, como cabría esperar al abrir un archivo de este tipo.

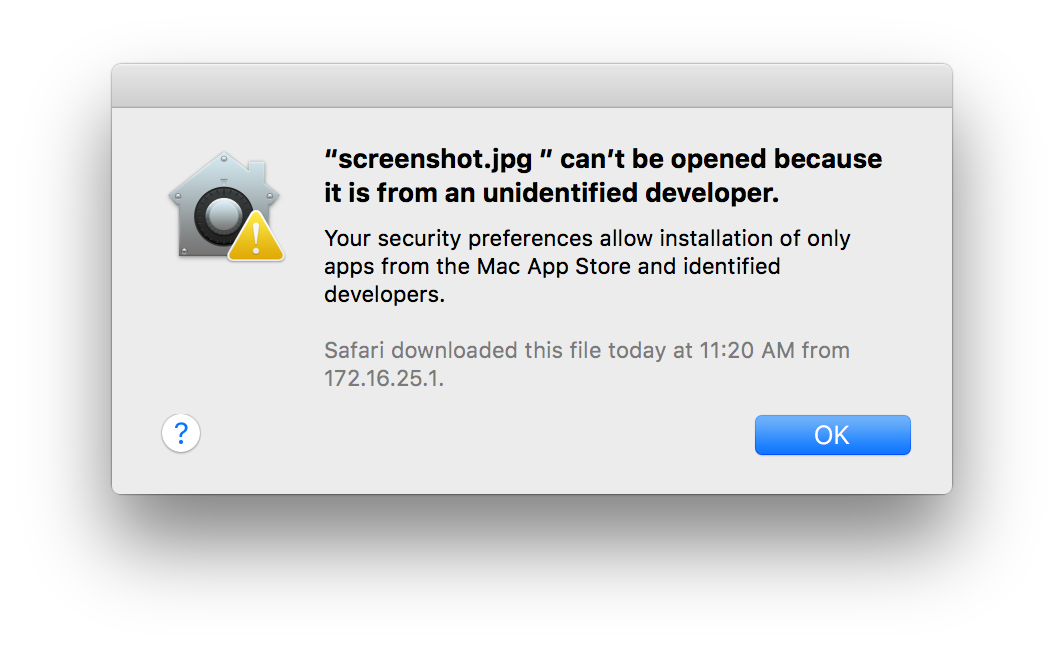

La buena noticia para los usuarios de Mac OSX es que si tienen GateKeeper activado, les aparecerá una alerta indicándoles que la aplicación no se puede ejecutar al provenir de un desarrollador no identificado.

En lo que respecta al funcionamiento de Keydnap, este es bastante sencillo y sigue estos pasos:

1.- Descarga el ejecutable con el componente que consigue abrir la puerta trasera en el sistema.

2.- Reemplaza el contenido del descargador del ejecutable Mach-O por un fichero señuelo, ya sea utilizando un fichero embebido codificado en base64 o descargándolo desde Internet.

3.- Abre un documento señuelo.

4.- Cierra la ventana de la aplicación Terminal que ha abierto previamente.

Con la puerta trasera ya instalada en el sistema, esta se configura de forma que el atacante pueda acceder al sistema sin importar que este se reinicie. Además, este malware viene preparado para recopilar y enviar las contraseñas almacenadas en el llavero de Mac OSX a un centro de mando y control (C&C) gestionado por los delincuentes.

Como dato interesante, las comunicaciones con el C&C se realiza a través de la red Tor para dificultar localizar a los delincuentes.

Eleanor abre una puerta trasera

El otro malware para Mac OSX descubierto recientemente ha sido bautizado por los investigadores de Bitdefender como Eleanor y, tal y como hace Keydnap, instala una puerta trasera en el sistema. En esta ocasión, el malware se propaga camuflado como una supuesta aplicación para convertir formatos de ficheros llamada EasyDoc, aplicación que puede encontrarse incluso en sitios de descarga con buena reputación.

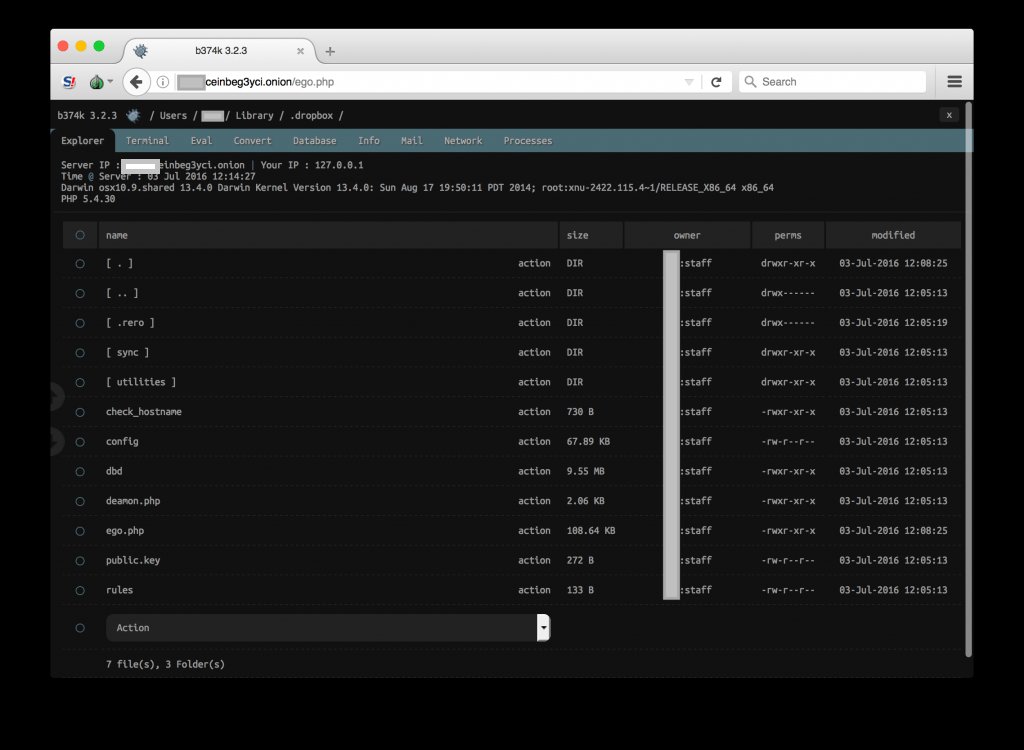

La aplicación en sí no hace nada más que ejecutar un script malicioso que descarga y ejecuta el malware en el sistema de la víctima. Cuando el sistema ya está infectado, este pasará a formar parte de una botnet y se podrá obtener información de la víctima almacenada en ese sistema comprometido, ya que esta puerta trasera permite acceso completo a los delincuentes, incluyendo también la posibilidad de tomar el control de la webcam.

De la misma forma que hace Keydnap, el malware Eleanor permite el control remoto desde un panel web alojado en un servidor al que se accede mediante un dominio .onion ubicado en la red Tor.

Imagen propiedad de Bitdefender

Conclusión

Resulta bastante curioso que estos dos nuevos malware para Mac utilicen la red Tor para enmascarar las comunicaciones con los centros de mando y control, aunque es algo que estamos viendo en varios casos de malware (especialmente ransomware) diseñado para otros sistemas como Windows.

Estos dos ejemplos demuestran que si bien la cantidad de amenazas para Mac OS sigue siendo muy baja comparada con otros sistemas operativos, los delincuentes siguen innovando y no dejan de lado los ordenadores de Apple como posibles fuentes de ingresos para sus actividades criminales.

Créditos de la imagen: rudolf_schuba via Foter.com / CC BY