El falso soporte técnico comienza a utilizar ransomware en sus víctimas

De un tiempo a esta parte, las estafas de falso soporte técnico han evolucionado lo suficiente como para suponer una seria amenaza incluso para usuarios que no tengan el inglés como su lengua materna. Los tiempos en los que recibíamos una llamada telefónica de alguien con un acento terrible intentando hablar en algo que recordaba vagamente al español han quedado atrás y los delincuentes han mejorado notablemente su técnica para conseguir nuevas víctimas.

Señor, está infectado por un ransomware

A principios de octubre analizábamos en este blog un caso de falso soporte técnico que estaba bastante bien preparado, con una pantalla mostrando un supuesto error de Windows, un número de contacto en Barcelona y una atención en español que nada tenía que ver con los intentos chapuceros que habíamos visto años atrás.

Entonces pudimos comprobar de primera mano cómo los delincuentes habían perfeccionado esta estafa y podían hacer pasar el engaño por algo perfectamente creíble entre los usuarios menos técnicos. Por si fuera poco, todo indicaba que esta evolución no se iba a quedar ahí y que íbamos a ver nuevas formas de sacar dinero a las víctimas que cayeran en la trampa.

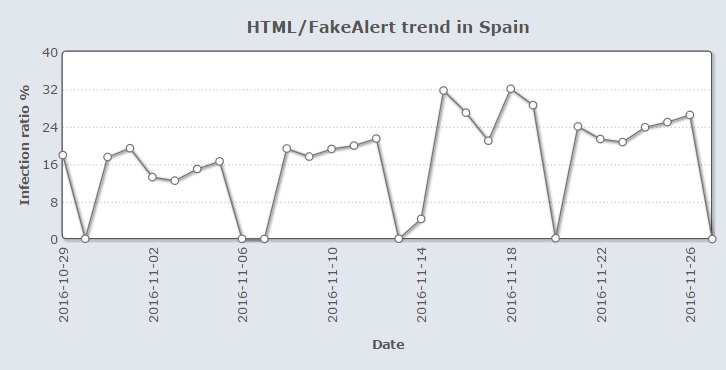

Este tipo de estafas no han hecho más que crecer en las últimas semanas, llegando a ser uno de los malware más detectados entre los usuarios españoles, tal y como podemos observar en la siguiente gráfica:

Así las cosas, no nos hemos extrañado demasiado cuando hemos conocido la noticia de que se han empezado a detectar casos en los que los delincuentes infectan con un ransomware a sus víctimas para posteriormente ofrecerles recuperar sus archivos, presentándose como un servicio de soporte técnico oficial de Microsoft.

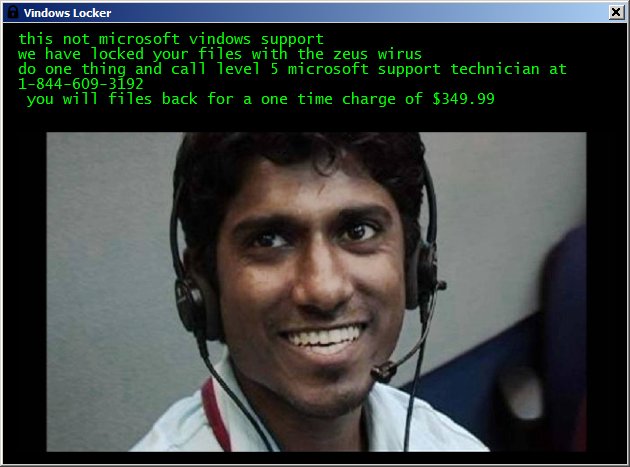

El primer indicio lo tuvimos con la publicación de un tweet por parte del investigador Jakub Kroustek, en el que podíamos observar una captura de pantalla con una nota de secuestro en la que se nos indicaba que nuestros ficheros habían sido cifrados y que debíamos llamar a un técnico de soporte de Microsoft para realizar un pago de 349.99 dólares para recuperarlos.

Imagen cortesía de Jakub Kroustek

Por desgracia para la víctima, al llamar a este teléfono de soporte será redirigido a una web con un formulario preparado para realizar el pago, pero en el que no se proporcionará ninguna herramienta de descifrado. Esto demuestra que los delincuentes solo quieren el dinero de la víctima y que este modelo de negocio sigue teniendo mucho más que ver con los falsos servicios de soporte tradicionales que con el ransomware.

¿Cómo puedo descifrar los archivos cifrados?

Ante esta situación, donde la víctima se encuentra sin poder recuperar sus ficheros y el dinero, es fácil caer en la tentación de darlo todo por perdido y formatear el equipo afectado. Sin embargo, no todo está perdido, puesto que los investigadores @hasherezade y Jérome Segura han analizado a fondo el ransomware utilizado por estos estafadores y han conseguido desarrollar una herramienta de descifrado.

El resultado de su análisis puede observarse en un post detallado en el que explican que el ransomware utilizado se parece más a una prueba de concepto que a un malware depurado. Uno de los puntos clave para conseguir descifrar los ficheros afectados es la utilización de la API de Pastebin para publicar en este servicio las claves de cifrado de cada una de las víctimas.

Debido a que en el código del ransomware se incluyen dos claves de la API de Pastebin, es posible acceder a la cuenta privada utilizada por los delincuentes para almacenar las claves de descifrado de sus víctimas. De esta forma, se evitan tener que montar su propio servidor para almacenar estas claves y permitir que este sea rastreado.

Gracias a este descuido de los delincuentes, este par de investigadores han podido realizar una herramienta que permite descifrar los ficheros afectados por este ransomware. Además, han preparado un vídeo tutorial para que todo el mundo pueda realizar este descifrado sin tener que pagar nada a estos estafadores.

Conclusión

Parece que los delincuentes que se encuentran detrás de este tipo de estafas han dado un paso más a la hora de conseguir que sus víctimas paguen. No obstante, era algo esperado, ya que no es lo mismo forzar a los usuarios a realizar estos pagos cifrándoles primero sus archivos que simplemente llamándolos por teléfono o mostrándoles un mensaje de alerta.

De momento, la propagación de casos como el que acabamos de analizar ha sido limitada, pero no debemos bajar la guardia por si se llegan a extender. Como siempre, un sistema y aplicaciones actualizados, contar con una copia de seguridad de nuestros ficheros y una solución antivirus capaz de detectar estas amenazas son consejos esenciales para evitar caer víctimas de esta y otras amenazas.