Usan Skydrive como gancho para capturar contraseñas de Windows Live

Una de las noticias más importantes la semana pasada fue el anuncio de Google Drive, el nuevo sistema de almacenamiento en la nube de Google que pasa a competir directamente con otros servicios similares como Dropbox o Skydrive. Sabedores de la expectación que ha creado una noticia de este calibre, los ciberdelincuentes no han perdido la ocasión de generar una nueva campaña de spam para obtener las contraseñas que los usuarios usan para acceder a estos servicios.

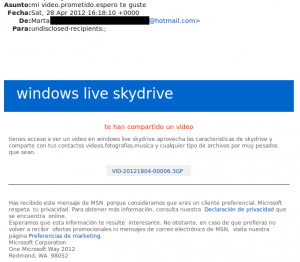

Un ejemplo es este correo que hemos recibido en nuestro laboratorio y que nos invita a visualizar un vídeo supuestamente almacenado en Skydrive, el sistema de almacenamiento online ofrecido por Microsoft.

El mensaje recibido utiliza la consabida técnica de usar un asunto sugerente que invite a pulsar sobre los enlaces que se proporcionan, ya que los ciberdelincuentes han vuelto usar el viejo truco de un misterioso vídeo como gancho, que tan buenos resultados les ha dado en el pasado, para que la curiosidad de los usuarios les haga pulsar sobre el enlace proporcionado.

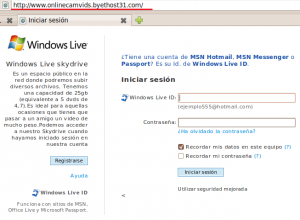

Si el usuario muerde el anzuelo y pulsa sobre el enlace del supuesto vídeo será redirigido a una web que simula ser la página de registro de Windows Live ID, usado para acceder a toda una serie de servicios ofrecidos por Microsoft como Hotmail, Messenger o Skydrive, entre otros.

Si nos fijamos en la captura de pantalla, observaremos que, aunque la web tenga una apariencia muy similar a la auténtica, los ciberdelincuentes no se han molestado en camuflar la dirección web y podemos comprobar de un simple vistazo que el sitio web donde nos encontramos nada tiene que ver con Microsoft.

De hecho, todo esto es un engaño para obtener los datos de aquellos usuarios que caigan en la trampa y poder usar sus cuentas en beneficio propio. Si introducimos un usuario y una contraseña seremos redirigidos al enlace auténtico pero nuestros datos de acceso serán registrados y almacenados en una base de datos para su posterior uso por los ciberdelincuentes. Estos tampoco han querido camuflar sus intenciones y el archivo que ejecuta este almacenamiento de contraseñas tiene el sugerente nombre de roba.php.

Como vemos, de nuevo se usa una técnica muy simple pero que, combinada con una noticia de actualidad y despertando la curiosidad de los usuarios, puede resultar muy efectiva. Desde el laboratorio de ESET en Ontinet.com volvemos a recomendar desconfiar de este tipo de correos y fijarnos siempre en las direcciones web a las que somos redirigidos si pulsamos sobre un enlace.

Josep Albors