50 millones de dispositivos en riesgo por fallos de seguridad en el protocolo UPnP

Si ayer nos hacíamos eco de los miles de dispositivos como impresoras, cámaras IP o Smart TVs que están expuestos en Internet, hoy volvemos a tratar el tema debido a un agujero de seguridad descubierto en el protocolo Universal Plug & Play (UPnP). Este fallo estaría exponiendo en Internet a más de 50 millones de ordenadores, impresoras, routers o dispositivos de almacenamiento y permitiría que fueran atacados de forma remota.

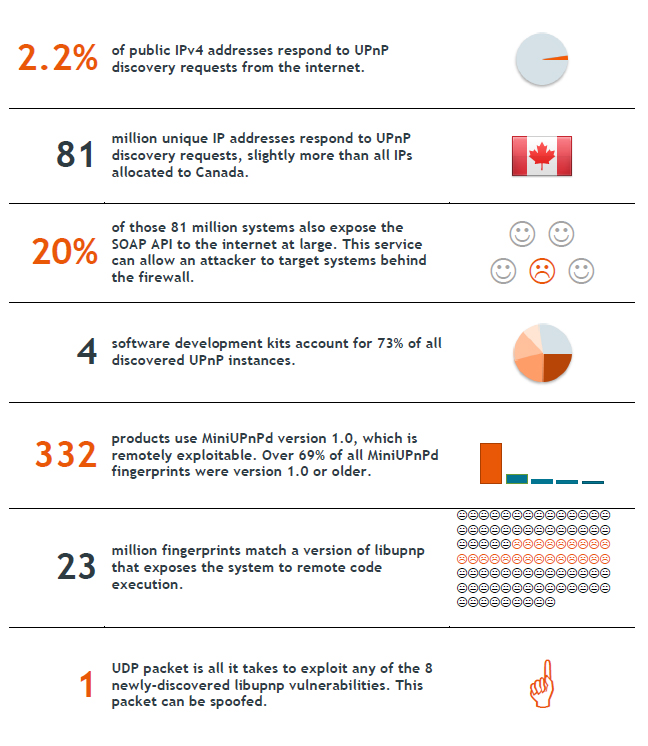

Así se deduce de la información publicada por investigadores de la empresa Rapid7 que realizaron un estudio entre el 1 de enero y el 17 de noviembre de 2012. Estos investigadores realizaron análisis periódicos que enviaban peticiones a través del protocolo SSDP (protocolo simple de descubrimiento de servicios) a cada dirección IPv4 enrutada. En esta investigación encontraron que cerca del 2,2 por ciento de estas direcciones respondían a las peticiones.

El estándar UPnP es ampliamente utilizado y permite a aquellos dispositivos conectados descubrirse entre sí y configurarse de manera que puedan compartir datos. Un ejemplo de uso de este protocolo podría ser una aplicación de compartición de ficheros que, a través del protocolo UPnP, se comunique con un router para que abra un puerto específico y lo redirija a un ordenador en la red local para que así pueda acceder a los archivos compartidos.

De los 80 millones de IPs únicas que respondieron a la petición de descubrimiento usando UPnP, alrededor de 50 millones podrían verse comprometidas debido a vulnerabilidades conocidas en este protocolo. Entre estos dispositivos encontramos algunos de marcas tan conocidas como Linksys, Belkin, D-Link o Netgear, empresas especializadas en dispositivos de red.

Esta elevada cantidad de dispositivos vulnerables es debido a la amplia utilización de este protocolo y a la existencia de varias vulnerabilidades en dos de las librerías de software más utilizadas en UPnP. De esta forma, un atacante podría detectar un dispositivo vulnerable y explotar una vulnerabilidad conocida para ejecutar código arbitrario y, por ejemplo, ganar acceso a sistemas que se encuentren tras un cortafuegos.

El problema es que este protocolo viene activado por defecto en la mayoría de dispositivos actuales que se conectan a Internet, ya sean impresoras, Smart TV, servidores multimedia, etc., independientemente de que use Windows, Linux o Mac OS X, por lo que la mayoría de usuarios no son conscientes del riesgo. Además la mayoría de dispositivos no llevan instalada la última versión del software, con lo que su exposición a los ataques es mayor.

La única solución existente actualmente para este problema es desactivar el uso de UPnP de todos los dispositivos y sistemas que se conecten a Internet y sean vulnerables. Esto no es tan sencillo como parece y puede ocasionar problemas y que ciertos dispositivos dejen de conectarse entre sí. Por otra parte, algunos fabricantes no han solucionado todas las vulnerabilidades presentes en este protocolo y no se sabe si tienen pensado hacerlo, lo que dejaría a millones de dispositivos vulnerables sin remedio.

Por su parte, Rapid7 ha lanzado ScanNow, una herramienta que puede utilizarse para revisar qué sistemas son vulnerables para así poder desactivar la opción de UPnP o sustituir los dispositivos vulnerables por otros que no lo sean.

Aun conociéndose hace tiempo que existían muchos dispositivos vulnerables conectados a Internet, el número que se obtiene tras esta investigación es preocupante. Es por ello que no estaría de más que revisásemos cuántos de nuestros dispositivos disponen de esta opción y la desactivemos en caso de no ser esencial para sucorrecto funcionamiento.

Comentar

Lo siento, debes estar conectado para publicar un comentario.