Ransomware vuelve a afectar a servidores Windows 2003

Hace un par de meses comentábamos en este blog la noticia de un nuevo tipo de ransomware orientado a servidores Windows 2003. Durante esta semana, nuestros compañeros del servicio técnico han estado atendiendo varias consultas de usuarios que han sido afectados por una nueva variante de este malware, por lo que creemos de interés recordar su funcionamiento y cómo evitar verse afectado.

Este ransomware no se conforma solamente con bloquear el acceso al sistema, sino que, además, cifra todos los archivos almacenados en el servidor, incluyendo las copias de seguridad. Esto es especialmente grave en el caso de aquellas empresas que almacenan todos sus datos en un único servidor y este se ve afectado por este código malicioso.

En la mayoría de los casos que hemos atendido hasta el momento, los ordenadores afectados han sido servidores con sistema operativo Microsoft Windows 2003 Server con el escritorio remoto habilitado. Esto se debe a que los atacantes realizan un ataque dirigido contra el puerto de escucha de Terminal Server (3389) aprovechando una vulnerabilidad conocida.

A continuación, los atacantes consiguen romper las contraseñas de alguno de los usuarios con permisos de administrador utilizando técnicas de fuerza bruta. Una vez se ha conseguido acceso a la máquina, se cifran todos los archivos que puedan contener datos importantes y los almacena en un fichero .rar estableciendo una clave AES de 256 bits.

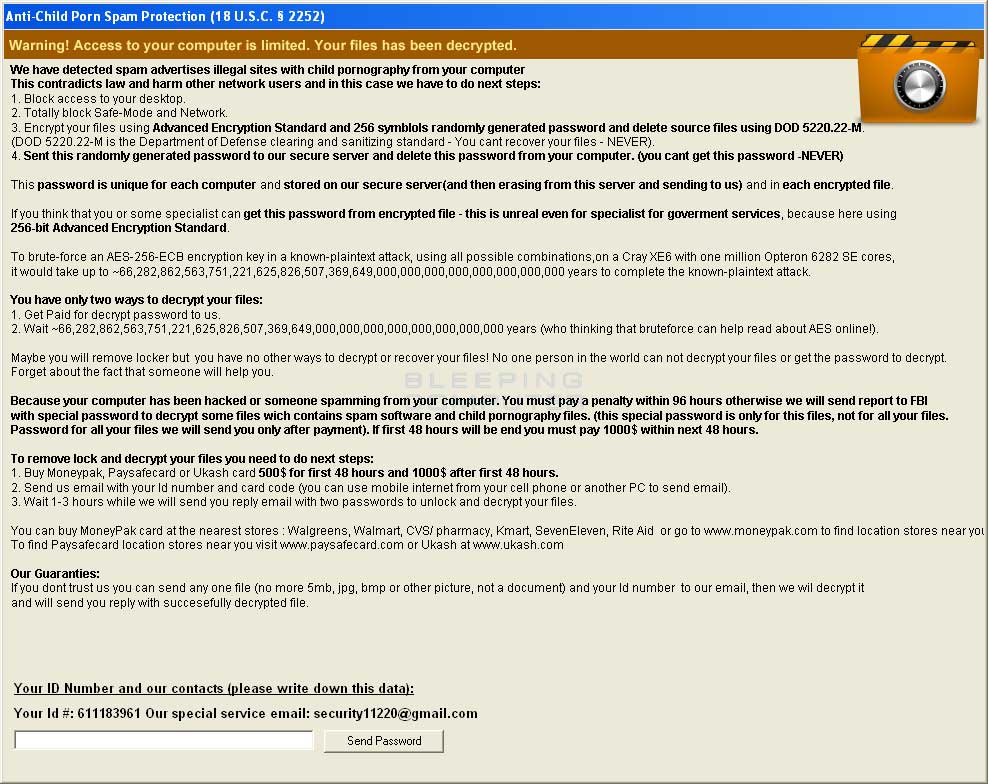

Una vez cifrados aquellos ficheros con datos, muestra en pantalla una ventana avisando de este hecho y solicitando el pago de una cantidad de dinero de la que se informará por correo, aunque ya avisa de que no será precisamente barato. Por desgracia, hay muchas empresas que dependen de la información almacenada en el servidor comprometido y no serán pocos los que cedan ante este chantaje sin saber que esto les marca como objetivos prioritarios ante futuros chantajes similares.

Para evitar futuros casos de infección por este ransomware, desde el departamento técnico de ESET NOD32 en España aconsejamos realizar las siguientes acciones:

- Cambiar el puerto por defecto que utiliza Terminal Server (3389) por otro que no esté siendo utilizado.

- Aplicar los parches de Microsoft disponibles para servidores Windows 2003 Server y superiores, especialmente, los que afecten al escritorio remoto.

- Comprobar las diferentes cuentas de acceso al sistema y eliminar o deshabilitar aquellas que no sean necesarias, sobre todo las que tengan acceso a terminal server.

- Cambiar las contraseñas de acceso. Es fundamental utilizar contraseñas robustas (es aconsejable utilizar números, mayúsculas, símbolos y además una longitud de 12 caracteres como mínimo) para, al menos, dificultar lo máximo posible que el ataque de fuerza bruta rompa nuestra seguridad.

- Disponer como mínimo de dos copias de seguridad a la vez, y que se encuentren almacenadas en ubicacines diferentes.

- Proteger con contraseña el acceso a la configuración de los productos ESET tanto en equipos clientes como en servidores:

De esta forma dificultaremos al máximo las posibilidades de ver comprometido algo tan crítico como nuestros servidores y perder el acceso a la valiosa información que en ellos solemos almacenar. Y aun en el caso de que nos veamos afectados por este tipo de malware, siempre podremos restaurar los datos desde alguna de las copias de seguridad realizadas.

Este tipo de incidentes nos debe hacer recordar la importancia de seguir una serie de procedimientos y medidas de seguridad a la hora de proteger tanto estaciones de trabajo como dispositivos móviles o, como en este caso, servidores. Solo aplicando este tipo de medidas evitaremos ser una presa fácil de los ciberdelincuentes.

Comentar

Lo siento, debes estar conectado para publicar un comentario.