Smart TV: ¿El nuevo objetivo de los ciberdelincuentes?

Entre los temas destacados que se trataron el mes pasado en las conferencias de seguridad Black Hat y Defcon, uno de los que más atención atrajo fue el de los televisores inteligentes o Smart TV. No es de extrañar, viendo el éxito que estos televisores están cosechando entre los consumidores, que cada año adquieren dispositivos con nuevas capacidades a precios cada vez más asequibles.

Así las cosas, con millones de televisores de este tipo conectados a Internet, era cuestión de tiempo que alguien se dedicase a investigar un poco acerca de la seguridad que implementan y qué tipo de acciones se podrían realizar en el caso de que lográsemos saltárnosla. En nuestro blog ya habíamos comentado investigaciones anteriores realizadas durante el año pasado sobre estos dispositivos, pero la información que obtuvimos en las conferencias de seguridad celebradas en Las Vegas nos mostró la existencia de varias vulnerabilidades que podrían ser explotadas por atacantes para robarnos información confidencial o espiarnos mientras estamos sentados en el sofá de nuestra casa.

Dos fueron las charlas que trataron este tema en Black Hat y que proporcionaron gran cantidad de información al respecto. Por una parte, la charla realizada por el investigador Seung Jin Lee no estaba centrada en ningún modelo de Smart TV en particular, sino en las características comunes que muchos de estos dispositivos de varios fabricantes comparten. Hay que tener en cuenta que este investigador quiso destacar ante todo que el desarrollo de ataques para este tipo de dispositivos no es aún una tarea sencilla, ya que existe poca documentación al respecto, es difícil encontrar el código de los varios sistemas operativos que gobiernan estos televisores y se puede llegar a dejar inutilizado el dispositivo con el consiguiente prejuicio económico para el investigador.

Pese a estos inconvenientes, hay una cosa que juega a favor de los investigadores que quieran adentrarse en este mundo, y es la similitud de la estructura de las aplicaciones para Smart TV con la de las aplicaciones para smartphones. Todas las aplicaciones se instalan desde unos repositorios de confianza gestionados por los diferentes fabricantes, por lo que si se quiere propagar una amenaza de forma remota y al mayor número de dispositivos posible, se ha de conseguir subir una aplicación maliciosa a uno de estos repositorios. Como vemos, algo muy parecido a lo que ocurre en dispositivos móviles como smartphones o tabletas.

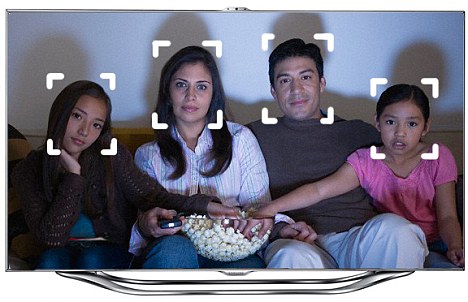

Asimismo, un atacante también podría aprovecharse de alguna vulnerabilidad presente en el sistema que gobierna la Smart TV o, mejor aún, en el navegador web que la mayoría de estos televisores incorpora. Uno de los ataques que se podrían realizar, tal y como vimos en ambas presentaciones, permitiría espiar a los usuarios que estuvieran viendo la televisión en ese momento, algo que permitiría invadir la privacidad de millones de personas.

La otra presentación que se dio en Black Hat fue la ofrecida por los investigadores Aaron Grattafiori y Josh Yavor, más enfocada a los modelos del fabricante Samsung, aunque sus descubrimientos podrían aplicarse sin problemas a otros fabricantes de televisores. Tras una primera fase de recopilación de información, estos investigadores comprobaron cómo apenas existían datos sobre la seguridad de estos dispositivos. También comprobaron que los firmware que llevan instaladas estas Smart TV suelen estar basadas en GNU/Linux, lo que facilitaría conocer su funcionamiento.

Algo que se quiso destacar en esta presentación son los múltiples vectores de ataque que se pueden utilizar, vectores que incluyen la introducción de códigos maliciosos conectando un USB, descarga de una aplicación modificada desde un repositorio en concreto, a través de la red Wi-Fi a la que se conecta la Smart TV e incluso utilizando el puerto de infrarrojos. Asimismo, las medidas adoptadas por los fabricantes como el “Secure Storage” resultan inefectivas al comprobarse que los certificados emitidos por Samsung están autofirmados.

Samsung, por su parte, se encarga de reempaquetar aquellas aplicaciones que pueden instalarse en sus televisores, incluyendo un sistema de protección que impide la descarga de binarios (.elf). El problema viene cuando esta protección puede ser saltada simplemente comprimiendo el binario en un ZIP, permitiendo a un atacante ejecutarlo sin problemas.

Especialmente interesantes resultan los ataques que se podrían realizar y que afectasen a las aplicaciones de redes sociales que muchas televisores ya incorporan, aplicaciones que nos permiten conectarnos a nuestras cuentas de Facebook, Twitter o Skype, por poner solo unos ejemplos. Skype resultó ser una plataforma especialmente vulnerable en estos dispositivos según comentaron los investigadores, al encontrar numerosas vulnerabilidades que permitían la inyección de código.

Estas vulnerabilidades permitirían el acceso a toda la API de Skype y permitiría obtener datos del usuario como su contraseña o contactos. Según los investigadores, en teoría sería incluso posible desarrollar un gusano que se propagase entre todos los contactos del usuario infectado utilizando las vulnerabilidades encontradas de Skype para Smart TV.

Para terminar la charla, esta pareja de investigadores decidió hacer una demostración similar a la realizada por SeungJin y mostraron los fallos de seguridad presentes en los navegadores. Primero mostraron cómo se podían cargar iframes en el navegador de la televisión, mostrando una ventana de alerta y demostrando así la posibilidad de inyectar código Javascript. A continuación, ejecutando un script malicioso demostraron cómo cambiar los servidores DNS por unos controlados por ellos mismos y que permitía redirigir al usuario a cualquier web de su elección.

Pero, de nuevo, la demostración que más impacto causó fue la que enseñaba cómo una víctima se encontraba viendo la televisión mientras, a través de la cámara integrada, se le estaba grabando. Seguidamente se procedió a abrir una ventana del navegador y a mostrar en tiempo real lo que la cámara estaba visualizando, huyendo la víctima despavorida al contemplarse a sí misma en la pantalla de su televisor.

Como vemos, la seguridad en este tipo de dispositivos ha despertado el interés de los investigadores y, muy probablemente, también el de los ciberdelincuentes. Se trata de dispositivos presentes en millones de hogares y que aún no son considerados como vulnerables por la mayoría de sus usuarios. Si bien es cierto que existen varios fabricantes y cada uno posee su propio firmware, también es verdad que estas Smart TV tienen prácticamente los mismos vectores de ataque que un smartphone o tableta.

Ante esta situación, durante los próximos años no sería extraño ver cómo aparecen de algunas amenazas orientadas a atacar estos dispositivos para, fundamentalmente, obtener datos privados de los usuarios a través de las aplicaciones instaladas o incluso espiarnos remotamente mientras estamos confiados en nuestra casa. Aun así, es pronto para que veamos ataques masivos a Smart TV, puesto que existen otras plataformas más atractivas como son los dispositivos móviles, pero no por ello debemos bajar la guardia.

Comentar

Lo siento, debes estar conectado para publicar un comentario.