ESET Lanza la Beta de ESET Rootkit detector para OS X

El siguiente post es una traducción y adaptación del post original escrito por nuestro compañero Pierre-Marc Bureau en el blog de ESET We Live Security.

Un rootkit es un software malicioso que tiene la capacidad de ocultarse en un sistema infectado. Esto se consigue enganchándose a funciones del sistema. Un rootkit podría, por ejemplo, ser usado para ocultar ficheros de la vista del usuario al modificar las funciones responsables de mostrar los contenidos de un directorio. Los rootkits son utilizados frecuentemente en combinación con otros tipos de malware, que los oculta a ojos de los usuarios y de algunas soluciones de seguridad. El número de familias de malware que poseen características de rootkit y afectan a sistemas Windows es de varias decenas.

En ESET creemos que pueden haber rootkits que tengan a OS X como objetivo, pero tenemos una visibilidad muy reducida sobre esa amenaza ahora mismo. Sabemos que desconocemos muchas cosas. También sabemos que hay varias web e incluso varios libros [1,2] que han documentado cómo trabajan los rootkits en OS X. Hemos visto malware en OS X utilizando técnicas de rootkit en el pasado. El ejemplo más destacable fue el de OSX/Morcut [3], también conocido como Crisis por otros fabricantes de antivirus. Este malware se utilizó para robar información de Macs infectados y cargaba una extensión del kernel para ocultar sus archivos de la víctima.

La detección de un rootkit bajo OS X normalmente implica realizar un volcado y analizar la memoria del kernel. Requiere tiempo y conocimiento y no es algo accesible para cualquiera.

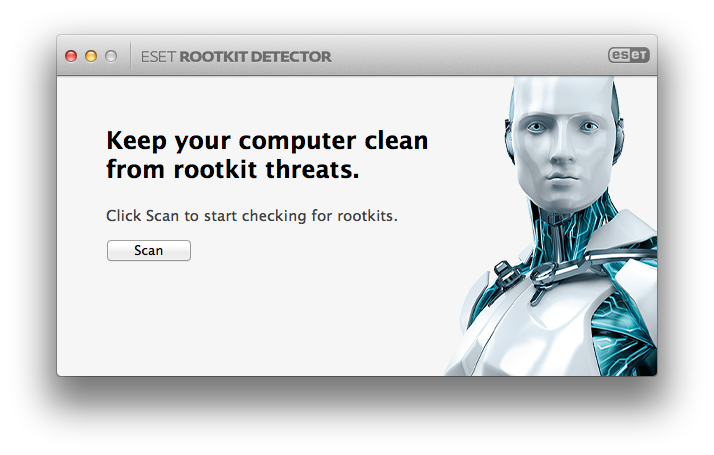

Hoy, ESET lanza la beta de una herramienta sencilla para detectar rootkits en OS X. Esta herramienta, de nombre ESET Rootkit Detector, puede descargarse desde el enlace que hemos habilitado en nuestra web. Está diseñado para detectar modificaciones en la memoria del kernel de OS X que podrían indicar la presencia de un rootkit. Su utilización es muy simple ya que el usuario tan solo debe descargar y ejecutar la aplicación. Debido a que se necesita una extensión del kernel para detectar modificaciones en la memoria del kernel, se le pedirá al usuario que conceda permisos de administrador. Tras unos segundos de análisis, se muestra el resultado al usuario.

Hoy, ESET lanza la beta de una herramienta sencilla para detectar rootkits en OS X. Esta herramienta, de nombre ESET Rootkit Detector, puede descargarse desde el enlace que hemos habilitado en nuestra web. Está diseñado para detectar modificaciones en la memoria del kernel de OS X que podrían indicar la presencia de un rootkit. Su utilización es muy simple ya que el usuario tan solo debe descargar y ejecutar la aplicación. Debido a que se necesita una extensión del kernel para detectar modificaciones en la memoria del kernel, se le pedirá al usuario que conceda permisos de administrador. Tras unos segundos de análisis, se muestra el resultado al usuario.

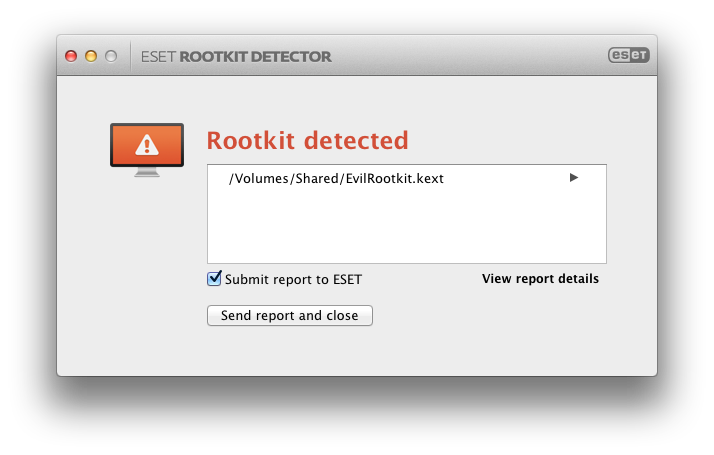

Si se encontrase algún módulo malicioso, se le da la opción al usuario de enviar un informe a ESET. Buscamos ayuda para ser conscientes de lo que no conocemos todavía. Nuestro equipo de ingenieros especializados en analizar malware se encargarán de revisar los ficheros y asegurarse de que los usuarios se encuentran debidamente protegidos en el caso de que se descubra una nueva amenaza.

No hay que olvidar que esta herramienta se encuentra aún en fase beta y no recomendamos ejecutarla en un equipo que se encuentre en producción. Por otro lado, nos encantaría tener a tanta gente como sea posible probando y jugando con ella. Esto nos permitirá ver cómo de bien está funcionando nuestra nueva tecnología y, en el caso de encontrar algo, este será un gran material de análisis que nos permitirá detectar y documentar mejor aquellos rootkits que tengan como objetivo OS X. Siempre necesitamos saber más acerca de lo que desconocemos.

[1] Charlie Miller, Dino Dai Zovi, The Mac Hacker’s Handbook, Marzo 2009, ISBN: 0470395362

[2] Paul Baccas, Kevin Finisterre, Larry H., David Harley, Gary Porteous, OS X Exploits and Defense, Elsevier 2008, ISBN: 978-1-59749-254-6

![[Podcast] Certificados fraudulentos](https://blogs.protegerse.com/wp-content/themes/point_new/images/smallthumb.png)