Suplantan un correo de Movistar para propagar un troyano bancario

Durante las últimas horas hemos visto como se han ido propagando correos electrónicos con una supuesta factura de Movistar. Tampoco nos debería extrañar a estas alturas que los delincuentes utilicen la suplantación de empresas conocidas como entidades bancarias, tiendas online o incluso agencias estatales.

En este caso, la suplantación es de la conocida operadora de telecomunicaciones Movistar, algo que puede hacer bajar la guardia a los millones de usuarios que son clientes suyos y que hayan recibido un correo como el que procedemos a revisar.

Un correo que no es lo que parece

Como en todos los casos en los que se utiliza alguna entidad de reconocida reputación para propagar malware o robarnos los datos usando técnicas de suplantación de identidad, lo primero que debemos revisar es que el correo proceda de quien dice ser. Esto no se limita a comprobar únicamente la dirección del remitente puesto que esta puede ser fácilmente suplantada.

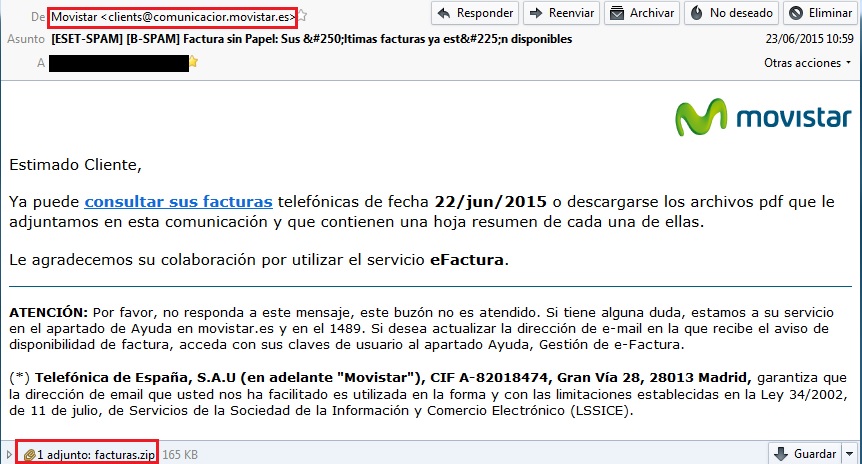

Echemosle un vistazo al correo que se ha estado enviando durante las últimas horas:

Hay varios puntos que destacar al respecto:

- El correo está escrito en un correcto castellano, sin faltas de ortografía e incluyendo acentos, lo que indica que el que ha lanzado esta campaña la ha orientado a usuarios de habla hispana en lugar de limitarse a traducir una campaña previa en otro idioma. Tan solo la codificación de caracteres en el asunto del mensaje presenta algún problema.

- El uso del logotipo de Movistar, un enlace que redirige al apartado de clientes de la web de esa empresa y los datos de contacto han sido utilizados para generar una mayor confianza y que el usuario se piense que está ante un correo legítimo.

- La dirección de correo del remitente parece estar asociada a un email legítimo perteneciente a la compañía y eso hace que pocos usuarios se planteen la posibilidad de pensar que están ante un correo falso. Sin embargo, si revisamos la cabecera del correo observaremos lo siguiente:

Ni ID del mensaje ni la ruta de retorno del mismo tienen nada que ver con Movistar, como suele pasar en casos de spoofing como el que estamos analizando. Por tanto, podemos confirmar que la empresa no tiene relación alguna con el envío de estos mensajes ni sus sistemas se han visto comprometidos, como algunos usuarios han llegado a apuntar.

Un troyano bancario oculto en una falsa factura

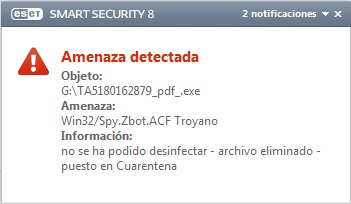

Como siempre, la finalidad de este tipo de correos es conseguir que el usuario ejecute el fichero adjunto o pulse sobre un enlace malicioso. En este caso estaríamos hablando de la primera opción, ya que el fichero adjunto se hace pasar por un archivo PDF cuando en realidad se trata de un archivo ejecutable que oculta una desagradable sorpresa.

Si un usuario descarga y ejecuta el fichero habrá infectado su sistema con un troyano bancario de la familia Zbot. Este tipo de troyanos se especializan en robar credenciales de acceso a banca online, contraseñas, números de tarjeta de crédito y códigos PIN. Las soluciones de seguridad de ESET detectan esta amenaza como un troyano Win32/Spy.Zbot.ACF.

Conclusiones

Ante casos como el que acabamos de analizar resulta crucial revisar ciertos puntos que pueden ayudarnos a detectar falsos correos de este tipo y mantener así seguro nuestro sistema. Como ya hemos visto en numerosas ocasiones, revisando las cabeceras de correo podemos averiguar con un elevado porcentaje de aciertos si estamos ante un correo verídico o uno falso.

Si además contamos con una solución de seguridad capaz de detectar estas amenazas a tiempo estaremos aumentando la seguridad de nuestro sistema y evitaremos poner nuestros datos confidenciales en manos de los delincuentes.