Nueva oleada de correos falsos suplantando a Movistar consiguen una importante propagación

Ya lo advertíamos cuando analizábamos el caso de los falsos correos de Movistar hace un par de semanas y el de otros correos similares, como el que decía venir de Orange, pocos días después. Si algo les funciona a los ciberdelincuentes, van a seguir explotándolo mientras consigan víctimas entre los usuarios desprevenidos.

Repitiendo esquemas

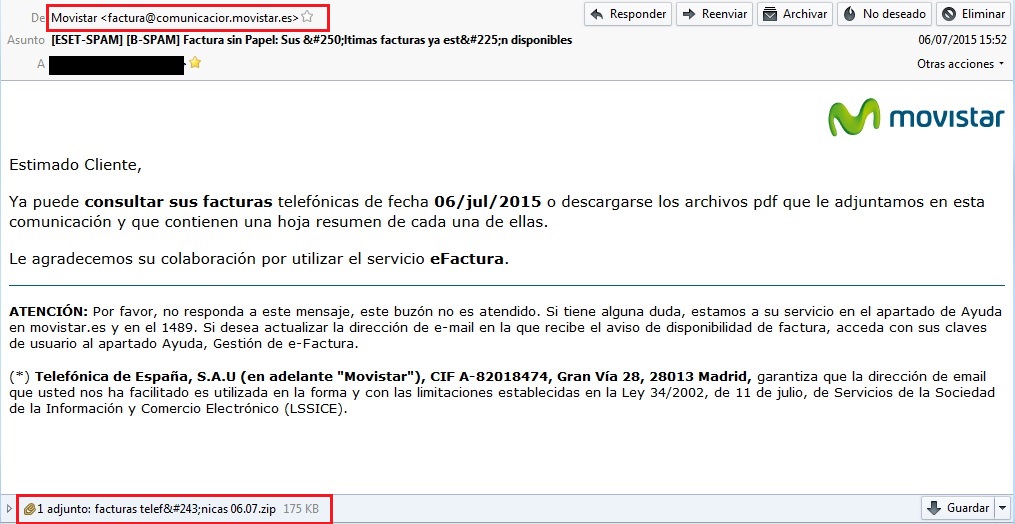

Así las cosas, no nos extraña que, desde el lunes, estemos viendo numerosos casos de usuarios que se ven afectados por una nueva campaña de propagación de correos suplantando a la operadora Movistar. Lo único que han cambiado los delincuentes ha sido la amenaza incluida en el fichero adjunto y la fecha de la factura falsa utilizada como gancho.

Pocas variaciones, pero que han conseguido que muchos usuarios caigan en la trampa y descarguen y ejecuten el fichero adjunto. La suplantación de una empresa conocida, incluyendo técnicas de spoofing para suplantar un supuesto correo electrónico corporativo, y la utilización de una factura como gancho, han producido una combinación muy efectiva a la hora de engañar a muchas personas.

El fichero con trampa

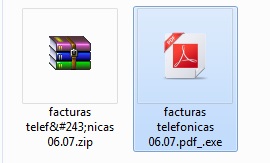

Como suele ser habitual en estos casos, el fichero adjunto se encuentra comprimido en ZIP para que no se pueda reconocer su extensión. Además, los delincuentes siguen usando un truco viejo pero no por ello menos efectivo, como es la utilización de la doble extensión acompañada por un icono que inspire confianza a los usuarios.

Tal y como vemos en la imagen, si tenemos activada la opción de ver la extensión de los archivos en Windows veremos la extensión EXE real del fichero, correspondiente a ficheros ejecutables. Esta opción viene desactivada por defecto y la mayoría de usuarios no la activa, por lo que se convierten en víctimas potenciales si no se fijan muy bien en el fichero que están intentando abrir.

Tal y como vemos en la imagen, si tenemos activada la opción de ver la extensión de los archivos en Windows veremos la extensión EXE real del fichero, correspondiente a ficheros ejecutables. Esta opción viene desactivada por defecto y la mayoría de usuarios no la activa, por lo que se convierten en víctimas potenciales si no se fijan muy bien en el fichero que están intentando abrir.

Esa supuesta factura, identificada como Win32/Kryptik.DOSZ o Win32/Kryptik.DOVS dependiendo de la variante, contiene en realidad un código malicioso que descargará y ejecutará una amenaza en nuestro sistema. Esta amenaza es Win32/Spy.Zbot.ACF, un troyano espía que busca recopilar información como datos bancarios y otros datos de interés de la máquina infectada.

Elevada propagación en España

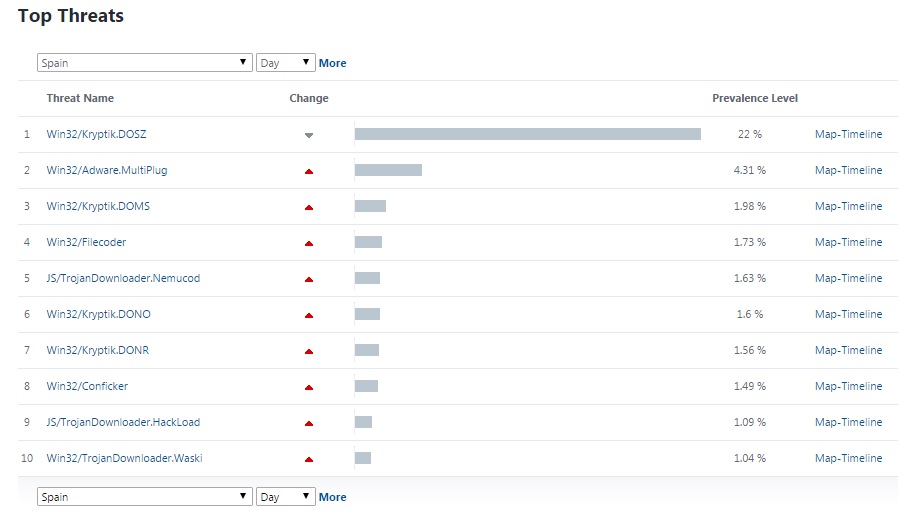

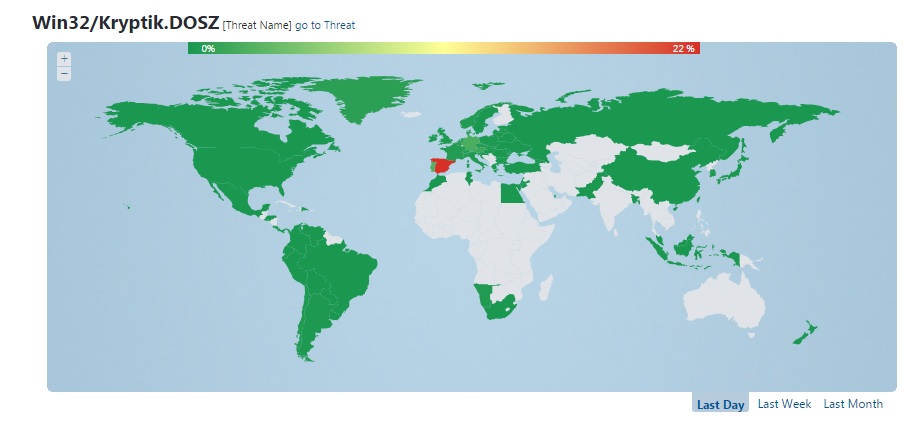

En estos casos, sorprende como el uso de un gancho potente puede llegar a infectar a muchos usuarios sin usar técnicas especialmente elaboradas. Según los datos del servicio Virus Radar de ESET, en el día de ayer (8 de julio), la detección de esta amenaza suponía el 22% del total de amenazas reportadas a nuestros laboratorios desde España.

Estos datos significan que las soluciones de seguridad de ESET detectaron miles de intentos de abrir el fichero adjunto al correo que fueron bloqueados, alertando al usuario de la amenaza presente. También podemos observar en el siguiente mapa cómo esta campaña de propagación de malware vuelve a estar centrada en España.

Conclusión

Sin duda alguna, el uso de la ingeniería social para convencer a un usuario de que ejecute un archivo malicioso en su sistema sigue siendo una técnica provechosa para los ciberdelincuentes. Solo hay que ver el éxito obtenido por estas recientes campañas o el ejemplo del falso mensaje de Correos que propagaba ransomware.

Estos casos demuestran que aún queda mucho camino por recorrer en materia de formación y concienciación a todos los niveles, tanto doméstico como corporativo. No es aceptable, aun teniendo una solución antivirus que detecte y bloquee estas amenazas, que en pleno 2015 no se sepan reconocer estos correos como maliciosos y se ejecute lo que claramente es una amenaza pensando que se trata de una factura electrónica.