Phishing a Cajamar recicla viejas técnicas

En varias ocasiones hemos mencionado el hecho de que a la mayoría de delincuentes les gusta reciclar técnicas que han tenido un mínimo éxito en el pasado, basándose en la teoría del mínimo esfuerzo y el máximo beneficio. Hoy analizamos uno de estos casos con una nueva campaña de phishing detectada a primera hora de esta mañana en nuestros laboratorios y que repite una metodología vista en el pasado en un caso similar.

Un supuesto correo de Cajamar

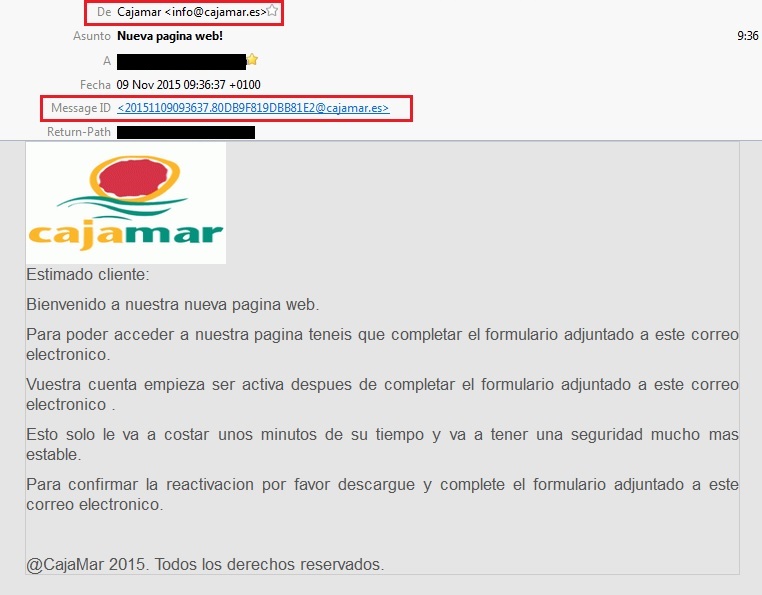

Como en otras tantas ocasiones, todo empieza con la recepción de un email en la bandeja de entrada del usuario. En este caso el correo nos avisa del lanzamiento de una supuesta nueva web para la conocida entidad bancaria Cajamar. Obviamente, este asunto no es más que un gancho para llamar la atención de los usuarios curiosos aunque, en esta ocasión, los delincuentes se han esforzado un poco más en hacer que el correo parezca auténtico.

Además de la típica inclusión del logo, vemos como el remitente parece ser un correo perteneciente a esta entidad bancaria, e incluso si analizamos la cabecera, el identificador del mensaje parece verificar que, ciertamente, el mensaje proviene de Cajamar. Nada más lejos de la realidad. Se trata de un nuevo caso de spoofing o suplantación de identidad en el email, un poco mejor hecho que la mayoría, pero spoofing al fin y al cabo.

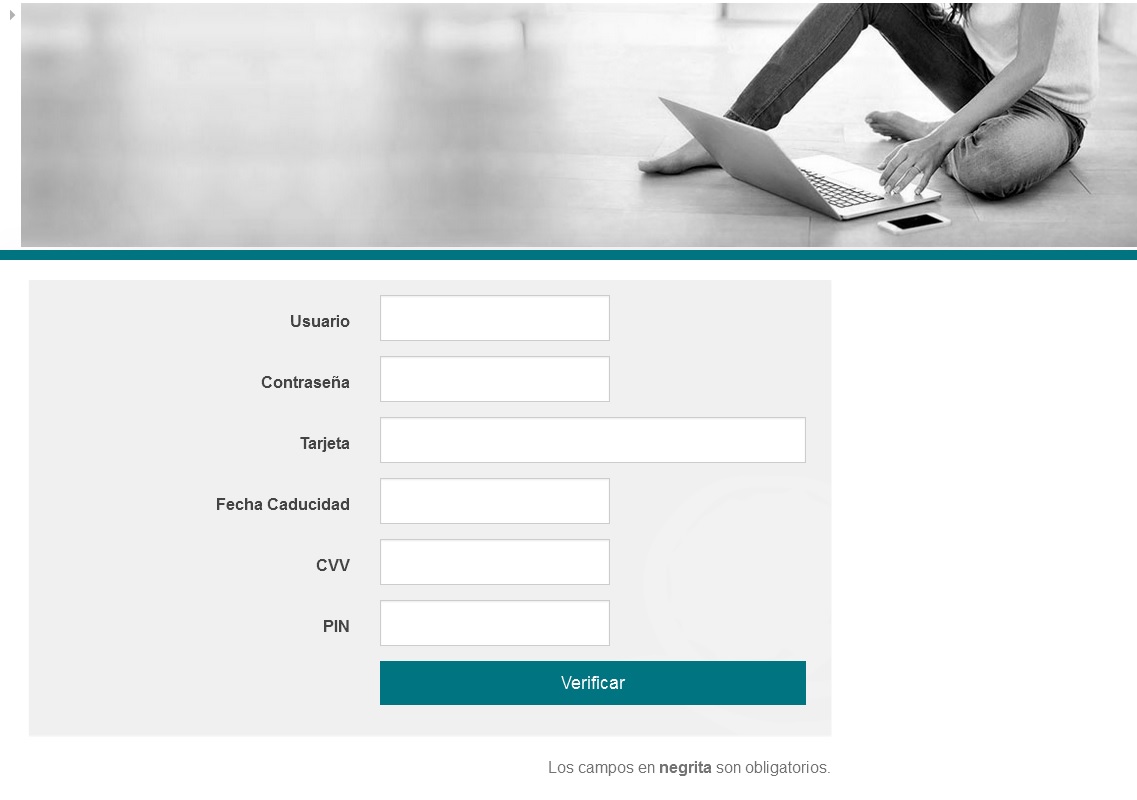

Además, vemos como se repite el esquema del anterior caso de phishing a Cajamar analizado en nuestro blog y, en lugar de utilizar una web preparada para suplantar a la entidad bancaria, los delincuentes adjuntan un formulario .html en el propio correo para que el usuario introduzca en él sus datos personales.

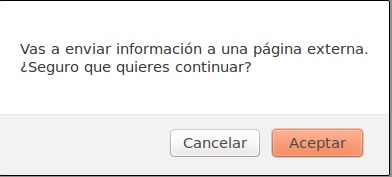

Es curioso que incluso se hayan molestado en incluir una ventana de alerta para que el navegador indique que se va a enviar información a una web externa, algo que podría jugar en contra de los intereses de los delincuentes pero que algún usuario podría entender como una verificación adicional a la hora de enviar sus datos a la web de Cajamar.

Envío de la información robada

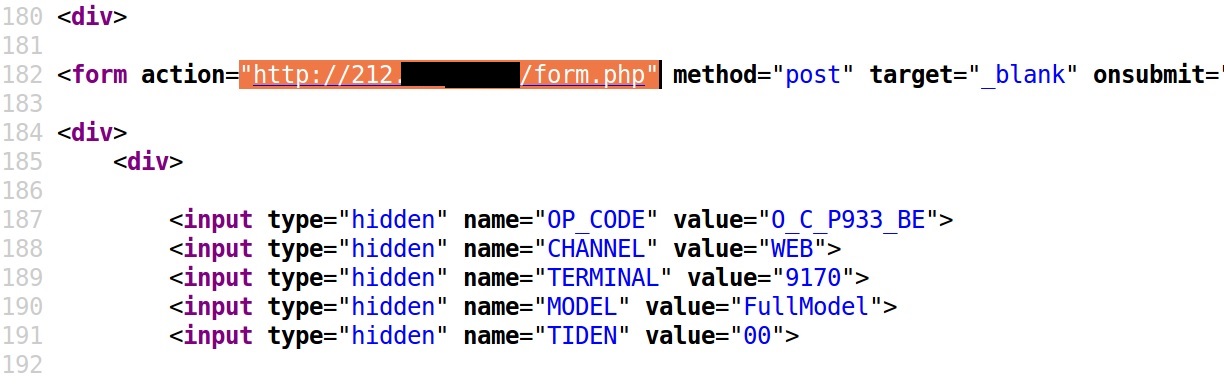

Analizando el código fuente de este formulario encontramos los campos típicos donde se pide introducir los datos personales como el usuario y contraseña de acceso a la cuenta de banca online, así como todos los datos relacionados con la tarjeta de crédito. Sin embargo, nos interesa mucho más conocer a donde se envían estos datos y, como en estos casos casi siempre se suele introducir la dirección IP de destino, la encontramos sin mucha dificultad tras ojear el código fuente del formulario .html.

Debido a que gracias a esta dirección IP se puede obtener información del atacante, y visto que tampoco parece tener mucho interés en ocultarla, empezamos nuestra investigación para tirar del hilo y descubrir quien se encuentra detrás de este nuevo caso de phishing.

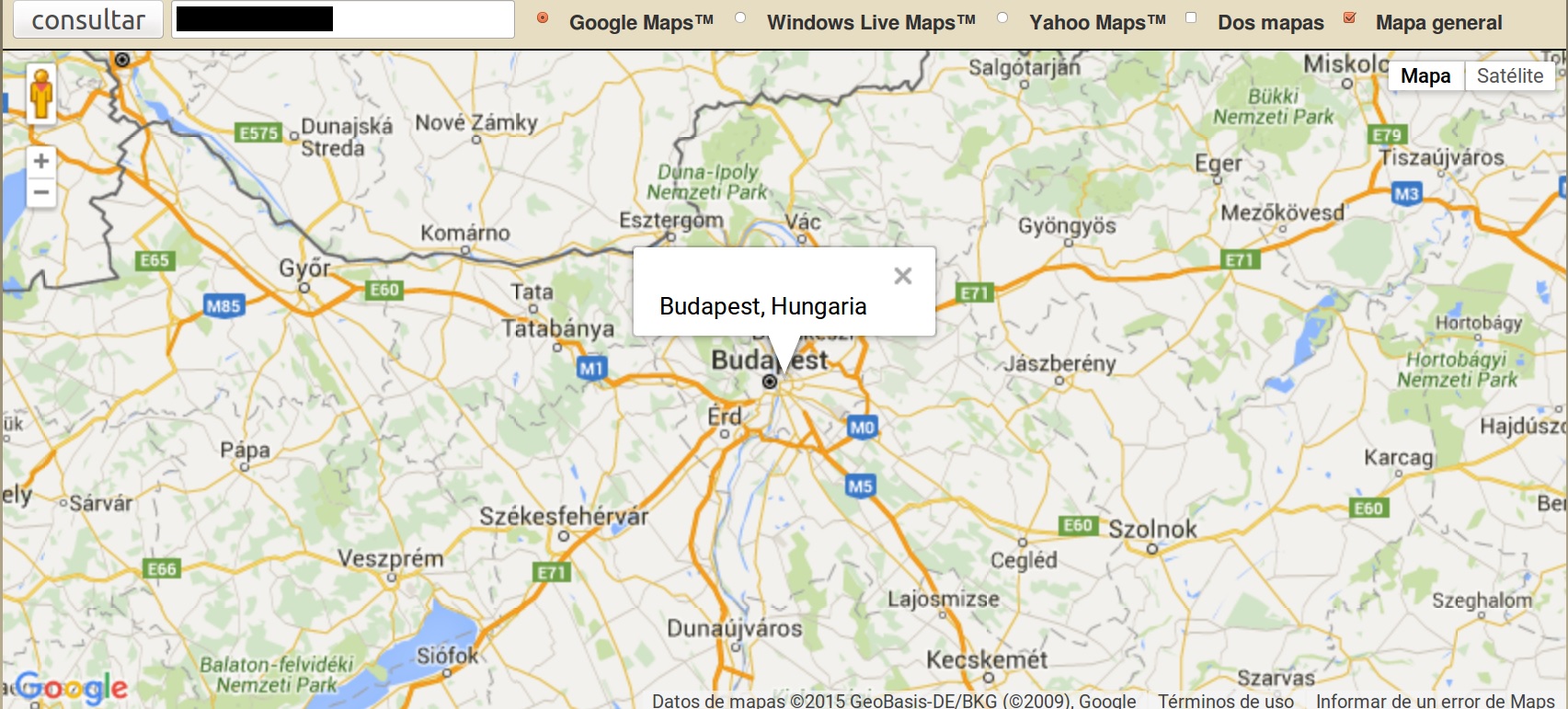

Lo primero es averiguar la procedencia de esta IP, algo que con una búsqueda rápida en uno de los múltiples servicios existentes es bastante sencillo. Según vemos en la siguiente imagen, está IP parece pertenecer a un proveedor de servicios en Hungría, localizado concretamente en Budapest.

Sin embargo, al acceder a esta IP nos aparece lo que parece un panel de control de varios servicios administrados por un usuario cuya lengua principal parece ser el francés. Esto puede indicarnos varias cosas, como por ejemplo que el atacante esté usando este panel para almacenar las contraseñas robadas y archivos relacionados con este y otros casos de phishing.

SIn embargo, también podría ser que este panel de control básico perteneciese al atacante y estuviese intentando camuflar su procedencia usando un proxy o una VPN para hacernos creer que está ubicado realmente en Bulgaria cuando realmente se encuentra en otro país. No obstante, si este fuera el caso estaríamos ante uno de los delincuentes más torpes a los que nos hemos enfrentado recientemente, puesto que uno de los servicios a los que se puede acceder desde este panel es a una cámara de vigilancia apuntando a lo que parece ser un domicilio particular.

Además de poder acceder a las imágenes de esta cámara IP, también hay accesos protegidos por contraseña a lo que parece ser a un sistema de almacenamiento de ficheros NAS, una impresora HP o un router Freebox usado, por ejemplo, en Francia como modem/router ADSL para proporcionar Internet y acceso a contenidos de video bajo demanda.

Alcance de este caso de phishing

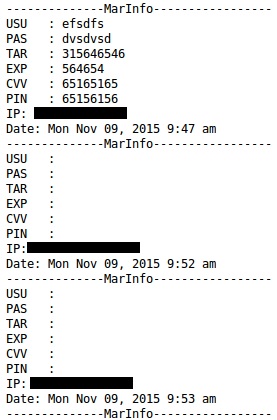

Viendo que el delincuente no se ha preocupado por ocultarse demasiado, hemos probado a revisar si en la dirección IP obtenida se guardaba algún fichero con las contraseñas robadas. No nos hemos extrañado, vistos los precedentes, cuando hemos encontrado un fichero de texto donde se registran las conexiones realizadas desde primera hora de la mañana y los datos introducidos por los usuarios.

Sin embargo, para disgusto de los delincuentes, hasta el momento de escribir estas líneas, ningún usuario había introducido sus claves o datos de tarjeta de crédito. Sí que hemos podido ver como las IPs obtenidas pertenecían a varios países como España, Francia, Estados Unidos, Rusia o incluso Japón, algo extraño si tenemos en cuenta que la campaña de Cajamar está centrada en usuarios españoles, pero que podría explicarse si el delincuente usase este fichero para registrar los datos de usuarios obtenidos en campañas de phishing similares en otros países.

Conclusión

Acabamos de ver como se está reciclando una campaña de phishing con más de un año de antigüedad, sin más cambios aparentes que el diseño del correo y del formulario utilizado para engañar a los usuarios. Esto demuestra que hay delincuentes que piensan que todavía quedan usuarios que pueden caer en este tipo de trampas, por muy antiguas que parezcan.

Por suerte, los datos recopilados por los delincuentes también demuestran que ha mejorado la concienciación acerca de este tipo de casos. No solo el número de usuarios que ha rellenado el formulario es muy bajo. Tampoco hemos visto un solo caso de alguien que haya introducido los datos de acceso a su cuenta bancaria y los de su tarjeta de crédito y eso habla bien a favor de la mejora en la educación en ciberseguridad.