MazarBOT: Nuevo malware avanzado para Android que roba nuestros datos

Durante los últimos días se ha detectado un nuevo código malicioso para dispositivos Android que sus descubridores han bautizado como MazarBOT (detectado por las soluciones de ESET como Android/Marhatob.A). Según estos investigadores, este malware se descarga desde un enlace distribuido a través de mensajes SMS y se hace pasar por una aplicación para enviar mensajes MMS y así conseguir que sus víctimas lo instalen.

Propagación e instalación de MazarBOT

Las muestras detectadas desde el pasado viernes 12 de febrero y que tenían como objetivo a usuarios daneses, demuestran que el método de propagación utilizado intenta aprovecharse de la curiosidad de los usuarios. Para ello los delincuentes enviaron mensajes SMS a varios números de teléfono de esa nacionalidad, mensajes que incluían un enlace y que decían lo siguiente:

«Du har modtaget en MMS-besked fra +45 29284572. Følg linket http://www.mmsforyou[.]net/mms.apk for at få vist beskeden.»

Y que traducido al español sería algo como:

“Ha recibido un mensaje multimedia desde el número +45 29284572. Pulse sobre el enlace http://www.mmsforyou[.]net/mms.apk para verlo”

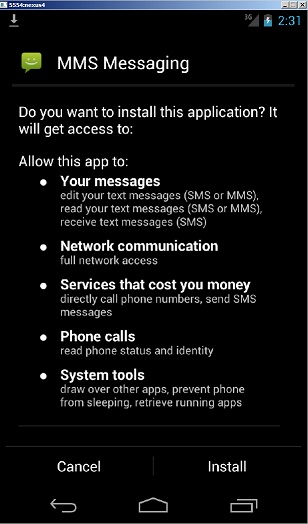

En el caso de que el usuario que recibiera el mensaje pulsara sobre este enlace se descargaría la aplicación APK en su dispositivo móvil y procedería a intentar instalarse. No obstante, para obtener todos los permisos necesarios para poder ejecutar sus acciones maliciosas, este malware necesita que su víctima confirme la instalación en el dispositivo.

En caso de que el usuario proceda a instalar la aplicación, los delincuentes podrán realizar una serie de acciones en el dispositivo de forma remota, acciones que prácticamente les permiten tomar control del mismo:

SEND_SMS

RECEIVE_BOOT_COMPLETED

INTERNET

SYSTEM_ALERT_WINDOW

WRITE_SMS

ACCESS_NETWORK_STATE

WAKE_LOCK

GET_TASKS

CALL_PHONE

RECEIVE_SMS

READ_PHONE_STATE

READ_SMS

ERASE_PHONE

Con estos permisos los delincuentes pueden realizar varias acciones en los dispositivos infectados, entre las que se encuentran las siguientes:

- Monitorizar y controlar el dispositivo mediante la funcionalidad backdoor que incorpora MazarBOT.

- Enviar SMS y realizar llamadas a números de tarificación especial, incrementando notablemente la factura telefónica de la víctima.

- Leer mensajes SMS, como por ejemplo los que envían las entidades bancarias y muchos servicios online como doble factor de autenticación.

- Utilizar el control total que tienen sobre el dispositivo infectado para modificar a su antojo el dispositivo y la información almacenada en el mismo.

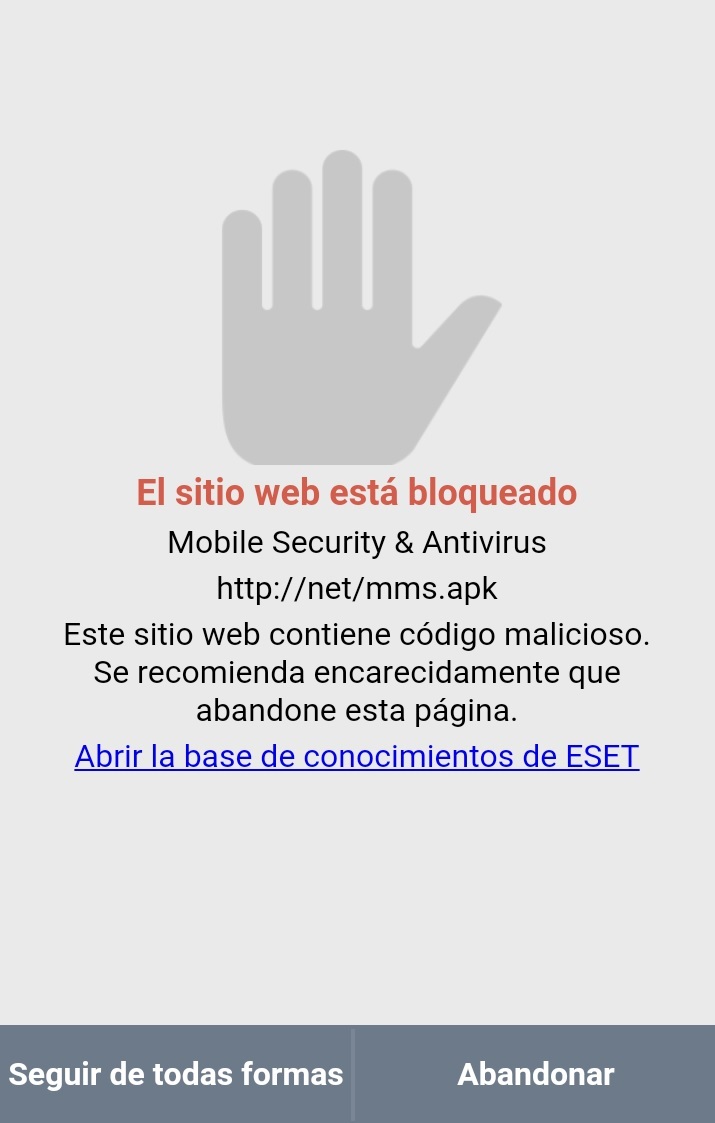

Por el contrario, si intentamos acceder al enlace con la APK maliciosa y contamos con una solución de seguridad como ESET Mobile Security, se nos mostrará el siguiente mensaje de alerta para avisarnos del riesgo que corremos si instalamos esa aplicación.

Orígenes y peculiaridades de MazarBOT

Nuestro compañero de profesión y buen amigo Peter Kruse ha investigado a fondo esta aplicación maliciosa para Android y sitúa su origen en foros underground rusos en noviembre de 2015, siendo esta la primera vez que se observa en acción en una campaña de propagación activa contra usuarios de Android.

Peter también destaca varias peculiaridades de este malware. Una de ellas es que MazarBOT no se instalará si detecta que el móvil del usuario está configurado en ruso. Esto se consigue leyendo la siguiente información del teléfono:

locale.getCountry ()

equalsIgnoreCase ( “RU”))

Process.killProcess (Process.myPid ());

Otra de las particularidades de MazarBOT es que descarga e instala TOR en el dispositivo, descargándola de repositorios oficiales y que no suelen despertar sospechas. Una vez descargado e instalado TOR, el malware intentará conectarse a una dirección web en esta red.

Una vez realizado este proceso, se envía un mensaje SMS con el texto “thank you” al siguiente número de teléfono +98 76543210, siendo 98 el código de país de Irán. En este mensaje se incluye información relacionada con la ubicación del dispositivo infectado.

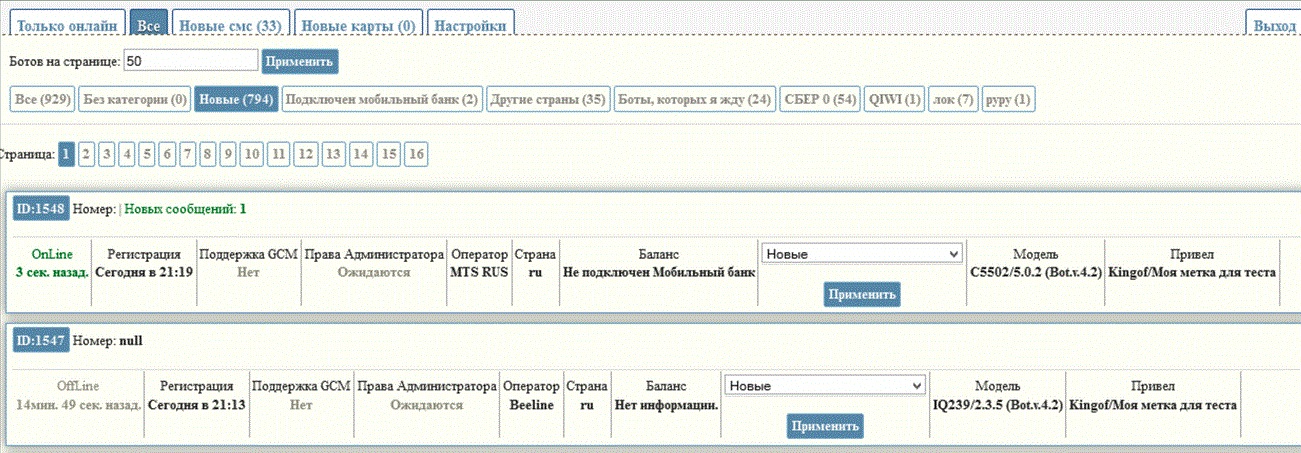

Los delincuentes pueden controlar los dispositivos infectados desde paneles de control realizados para tal efecto, paneles que son bastante similares a los utilizados en las botnets tradicionales.

Conclusión

Estamos ante un malware que sobresale en varios aspecto con respecto a la mayoría del malware existente en Android. Alguna de sus características como el uso de TOR no suelen ser comunes en este tipo de malware y, aunque usa los mensajes SMS para propagarse (prácticamente en desuso), puede resultar una amenaza bastante seria si ese mensaje le llega a un usuario desprevenido.

De hecho, puede que el envío del mensaje a usuarios daneses fuera tan solo una prueba de concepto para afinar el malware y no tardemos en ver otras variantes propagándose en otros idiomas como el inglés o el español, incluso a través de sistemas de mensajería utilizados de forma masiva como puedan ser WhatsApp o Telegram, por lo que debemos permanecer alerta.