Herramientas de descifrado para algunas variantes de Locky, TeslaCrypt y Petya

Viendo que el ransomware se ha posicionado como la amenaza más importante en lo que llevamos de año, no es de extrañar que una de las consultas más recibidas por nuestro servicio de soporte técnico sea cómo recuperar los ficheros cifrados por alguna de las variantes que han ido apareciendo últimamente.

Si bien lo mejor es tomar medidas para evitar ser víctimas de los delincuentes que hay detrás de la propagación de este tipo de malware, también es verdad que muchos usuarios se han visto afectados en un momento de descuido o justamente en el momento en el que han bajado la guardia.

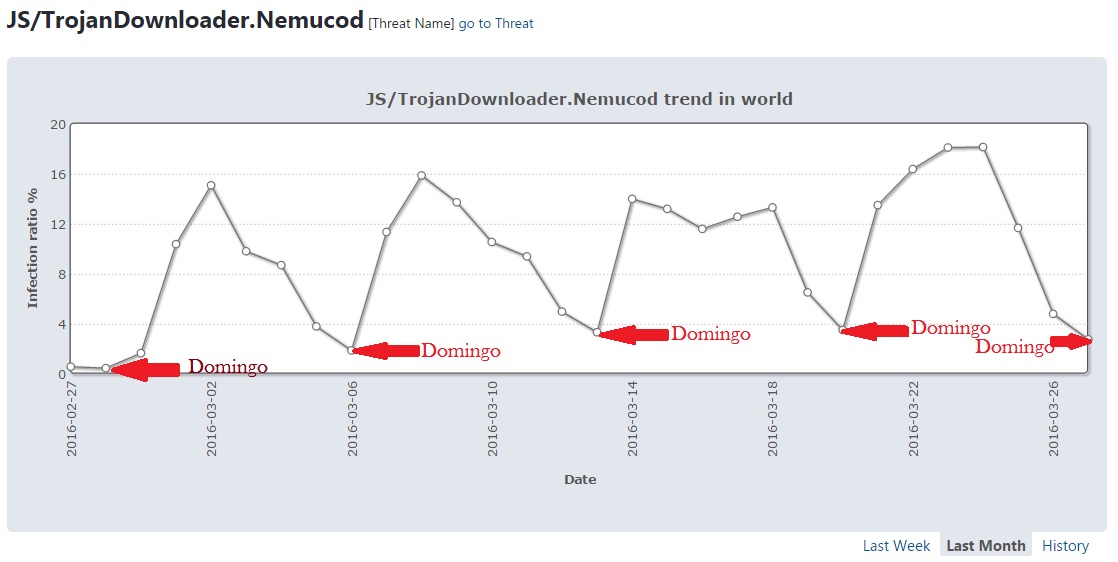

También es verdad que los grupos criminales que generan estas campañas de propagación de malware saben cuándo lanzarlas. Así pues, si analizamos las distintas oleadas de propagación del troyano Nemucod (encargado de descargar e instalar, entre otros, los ransomware TeslaCrypt y Locky) que hemos sufrido en marzo, observamos un patrón muy definido, y es que las variantes de ransomware empiezan a detectarse los lunes, conforme los empleados vuelven a sus puestos de trabajo y empiezan a revisar su correo, para, a finales de semana, ir decreciendo de manera significativa.

Si hemos caído víctimas de una de estas infecciones y tenemos todos nuestros archivos importantes cifrados, sin posibilidad de recuperarlos desde una copia de seguridad, aún es posible tratar de recuperarlos sin tener que ceder al chantaje de los delincuentes. A diario, varios investigadores trabajan analizando varias muestras de ransomware para tratar de encontrar un fallo, por leve que sea, que permita revertir los ficheros afectados a su estado original.

Descifrando ficheros afectados por Locky o TeslaCrypt

La pareja de ransomware que más ha dado que hablar en las últimas semanas (con permiso de Torrentlocker y su email suplantando de nuevo a Correos) ha sido la formada por las diversas variantes de Locky y TeslaCrypt que el troyano Nemucod descargaba una vez conseguía acceder al sistema de un usuario.

Estas dos familias de ransomware utilizaban ficheros adjuntos en correos electrónicos con asuntos de todo tipo y utilizaban ficheros con extensión .exe que se hacían pasar por falsos documentos PDF, pero también ficheros JavaScript (.js) para tratar de eludir los sistemas de seguridad perimetral que muchas empresas tienen instalados.

El resultado, no obstante, es el que todos conocemos: ficheros importantes que resultan cifrados y un mensaje solicitando el pago de un rescate en Bitcoins para recuperarlos. Si bien, salvo en casos extremos, lo normal (y recomendado) es que no se pague, muchos usuarios se preguntan qué pueden hacer para tratar de recuperar sus ficheros.

Lo más importante es realizar una copia de estos ficheros infectados para tratar de recuperarlos cuando se publique una herramienta capaz de descifrarlos. Una de estas herramientas es la lanzada precisamente por la empresa de seguridad Emsisoft y que permite recuperar ficheros cifrados por alguna de estas variantes.

Su uso es bastante sencillo y consiste en obtener la clave de descifrado a partir de comparar un fichero cifrado con su versión sin cifrar. Si no se dispusiera de una copia sin cifrar del fichero, siempre se puede recurrir a ficheros del sistema, como por ejemplo las imágenes que trae por defecto Windows y que suelen estar ubicadas en la carpeta “C:\Users\Public\Pictures\Sample Pictures”.

Una vez obtenidos los dos ficheros, tan solo tendremos que arrastrarlos a la herramienta de descifrado para poder obtener la clave necesaria para descifrar todos los ficheros del disco:

Imagen propiedad de BleepingComputer

Hay que recordar que esta herramienta tan solo sirve para descifrar aquellos ficheros que hayan sido cifrados por XOR. Otras variantes emplean cifrado mucho más robusto como AES y no pueden descifrarse aún, por lo que recomendamos guardar una copia de dichos archivos cifrados por si en el futuro esto es posible.

Descifrando ficheros afectados por Petya

Uno de los ransomware recientes que se salía del procedimiento habitual ha sido Petya, una variante que, de momento, solo iba dirigida a usuarios alemanes, pero que podría perfectamente ser modificado para afectar a usuarios de cualquier otra nacionalidad.

Si repasamos el funcionamiento de Petya veremos que este ransomware no cifra los ficheros uno a uno, sino que tan solo se centra en cifrar el MFT (Master File Table), fichero donde se almacena información esencial sobre todos los ficheros almacenados en el disco, y sin la cual resultan inaccesibles.

Cuando analizamos Petya hace unos días, ya avisábamos de que había investigadores intentando desarrollar herramientas que permitieran devolver los ficheros a su estado original. Uno de estos investigadores era la polaca @hasherezade, quien, pocos días después de ponerse manos a la obra, ha conseguido desarrollar una primera versión de una herramienta de descifrado para los ficheros afectados por Petya.

La propia investigadora ya avisa de que su herramienta solo funciona para la primera fase de la infección, es decir, para cuando aún no se ha reiniciado el sistema para mostrar la pantalla del falso CHKDSK. Si cumplimos esa condición, es posible arrancar el sistema con un CD / USB de arranque y ejecutar la herramienta de descifrado que ha preparado esta investigadora.

Actualización: Finalmente, un investigador anónimo ha publicado una herramienta que permite descifrar todos los ficheros afectados por el ransomware Petya, independientemente de la fase de la infección en la que se encuentren. Además, ha puesto a disposición de los usuarios afectados una web en la que podrán obtener el código de descifrado y poder así recuperar todos los archivos cifrados sin tener que pagar el rescate a los delincuentes.

Conclusión

Si bien estas herramientas pueden resultar muy útiles para algunos usuarios afectados por estas variantes de ransomware, no debemos olvidar que la mejor solución es evitar verse afectado. Para ello existe una serie de pautas a seguir que nos pueden ahorrar pasar por este mal trago y tener nuestra información a salvo.

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Buenas,

En principio, muchas gracias por la info y las tools a sus creadores, excelente articulo!

En mi intento de adelantarme en la medida de lo posible a «nuestros amigos los ciberdelincuentes» permiteme añadir mediante el presente comentario que, lo aconsejable seria mantener dichas herramientas en un lugar seguro ajeno a nuestro disco duro en el que tengamos instalado el sistema operativo de nuestra preferencia como puede ser en un disco duro externo o una simple unidad de usb, cifrados u online vía mega, meidafire, etc…

Porque digo esto?

Se me antoja que cave la posibilidad de que en su afán de mantener tan rentable negocio (para bien o para mal lo es) y dado que las herramientas son publicas, al igual que los usuarios nos preocupamos por nuestra seguridad y privacidad online, por suerte o por desgracia cada dia mas debido a este tipo de ataques, no hay que olvidar que los malotes de internet también se mantienen al día para saber como evadirse de los avances y metodos que los investigadores y desarrolladores como los creadores de dichas tools para desmontarles el chiringuito.

Avía pensado que es posible que puedan llegar a desarrollar e implementar código malicioso para futuras versiones de ransomware que detecte dichas herramientas o su codigo en si y estas a su vez sean infectadas con algún tipo de malware/virus tipo gusano y que al hacer uso de ellas para desencriptar x archivos infectados con su ransomware se propague así mismo, por lo tanto como dije al principio del texto, mas vale prevenir que curar y mantener este tipo de herramientas a buen recaudo.

No se si los desarrolladores hayan caído en la cuenta y dicho software estén protegidos contra dichas extensiones de cifrado de las diferentes variantes de ransomware hasta la fecha, desde los mas comunes hasta los mas complejos, pero vaya, para evitarse tanto curro lo mas practico, lo mencionado anteriormente. ñ.ñ

Saludos!

Hola Jonathan,

Muchas gracias por tu interesante comentario. Normalmente, este tipo de herramientas viene acompañados con su hash o identificador de fichero. De esta forma se puede revisar que la herramienta, aplicación o cualquier fichero en general no ha sido modificado sin permiso de su creador. Obviamente, también pueden darse casos como el que comentas y, precisamente hace unas semanas, hablábamos de como unos delincuentes habían conseguido infectar con un ransomware para Mac OS una aplicación de descarga de torrents en su web oficial.

http://blogs.protegerse.com/laboratorio/2016/03/07/keranger-el-primer-ransomware-funcional-para-mac-os-x/

De nuevo, gracias por tu aportación.

Saludos.

Por los comentarios, me hicieron recordar sobre algo parecido con una memoria usb, el dueño la trajo porque para el tenia virus, pero era aquel problema de los .ink que ocultaba todo dentro de una carpeta y la dejaba como oculta sin tener acceso a los archivos, el dueño me decia que ya le habian dado un script para ejecutarlo y eliminar el archivo que generaba el .ink que ocultaba… el asunto que lo tenia dentro de una carpeta dentro de la usb… xD