Crysis: nueva familia de ransomware dispuesta a ocupar el lugar de TeslaCrypt

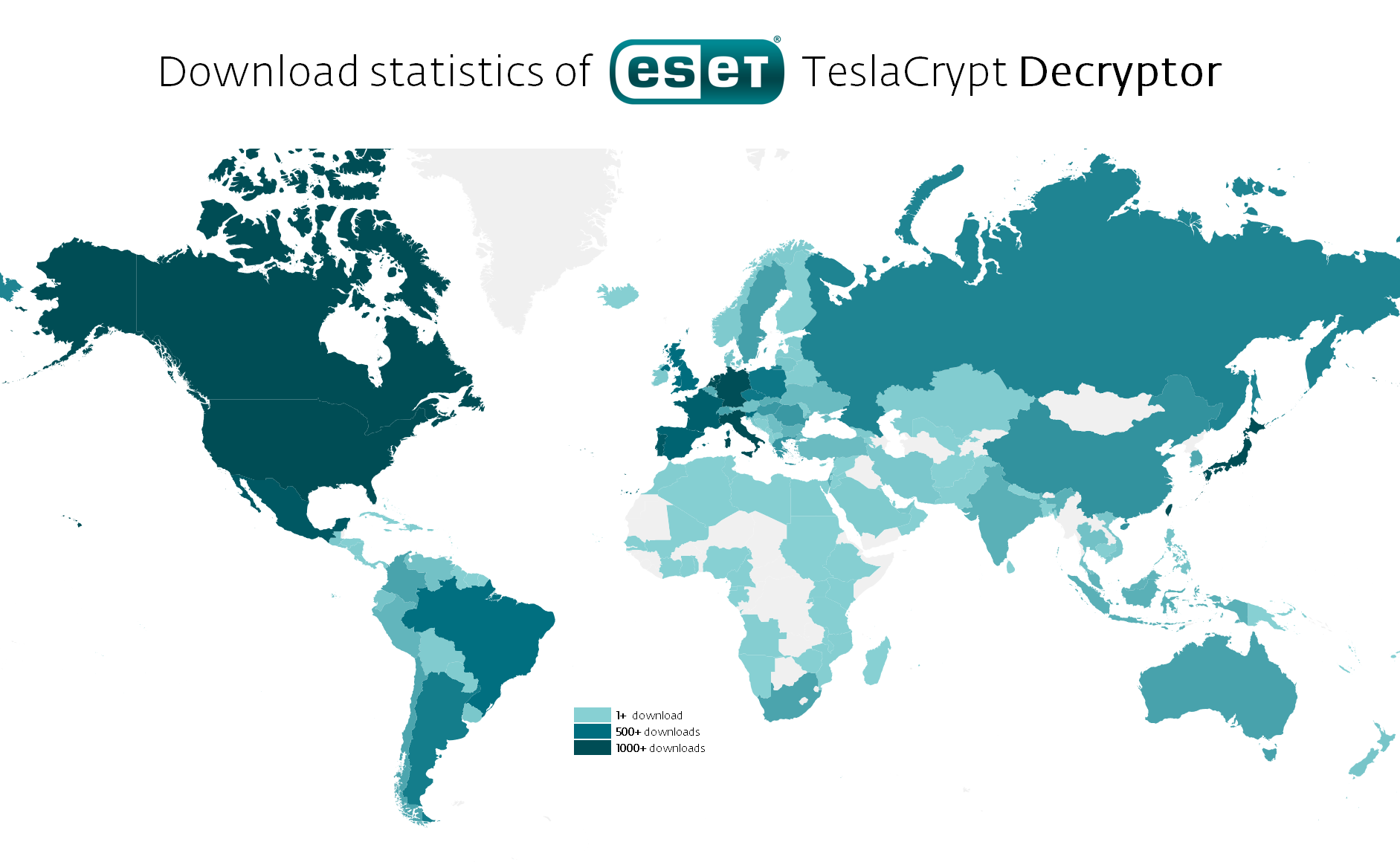

Han pasado dos semanas desde que supimos que los creadores del ransomware TeslaCrypt abandonaban su desarrollo y un investigador de ESET consiguiera la clave maestra de cifrado de mano de los propios desarrolladores de este malware. Gracias a esa clave maestra se pudo generar una herramienta para descifrar los archivos cifrados por TeslaCrypt, herramienta que ya han descargado alrededor de 32.000 usuarios de todo el mundo.

La amenaza continua

A pesar de este logro, no debemos bajar la guardia puesto que el ransomware sigue siendo una amenaza muy presente y continuamente vemos oleadas de este malware intentando afectar a los usuarios. Ejemplos de estas oleadas los podemos encontrar en las recientes campañas de propagación del ransomware Locky o el regreso de TorrentLocker con una falsa factura de Endesa.

Con estas campañas tan recientes y la propagación masiva que suelen tener (especialmente en ciertos países) muchos pensarían que las variantes existentes están intentando repartirse el pastel aprovechando el hueco dejado por TeslaCrypt. Sin embargo, los sistemas de telemetría de ESET han detectado que hay un chico nuevo en el vecindario que está consiguiendo altos niveles de propagación, un ransomware que las soluciones de ESET detectan como Win32/Filecoder.Crysis.

Este ransomware es capaz de cifrar archivos en discos locales, extraíbles y unidades de red, además de usar fuertes algoritmos de cifrado y un esquema que hace difícil romper este cifrado en un tiempo razonable. Durante la investigación realizada por los expertos de ESET se han observado diferentes técnicas utilizadas por los delincuentes para propagar este ransomware. En la mayoría de los casos, los ficheros maliciosos se distribuyen como adjuntos a correos electrónicos, usando extensiones dobles para engañar a los usuarios. Usando esta técnica tan simple pero efectiva, se consigue engañar a muchos usuarios para que abran un fichero ejecutable aunque aparentemente se muestre como un tipo de fichero diferente.

Otro de los vectores de ataque usados por esta variante es la utilización de supuestos instaladores de algunas aplicaciones legítimas pero que en realidad contienen el código malicioso. Esta técnica ha sido utilizada para propagar el ransomware a través de sitios web y redes compartidas.

Análisis de Crysis

Este ransomware tiene características comunes con otras variantes, como por ejemplo la modificación de ciertas entradas en el registro para conseguir ejecutarse en cada reinicio del sistema.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

«%originalmalwarefilename%» = «%installpath%\%originalmalwarefilename%.exe»

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

«%originalmalwarefilename%» = «%installpath%\%originalmalwarefilename%.exe»

Tras ejecutarse, el ransomware cifra todos los tipos de ficheros existentes en el sistema (incluyendo aquellos que no tienen extensión), dejando únicamente sin cifrar los archivos esenciales para que funcione el sistema operativo y los que genera el propio malware. Crysis también recopila el nombre del ordenador y el número de ficheros cifrados que sean de cierto tipo, enviándolos seguidamente a un servidor remoto controlado por los delincuentes.

En algunas versiones de Windows, este ransomware también intenta ejecutarse con permisos de administrador, para así conseguir ampliar el tipo de ficheros que puede cifrar. Tras finalizar este cifrado se genera un fichero de texto en la carpeta del Escritorio, acompañado en ocasiones de una imagen de nombre DECRYPT.jpg que muestra el mensaje solicitando el pago rescate como fondo de pantalla en el escritorio.

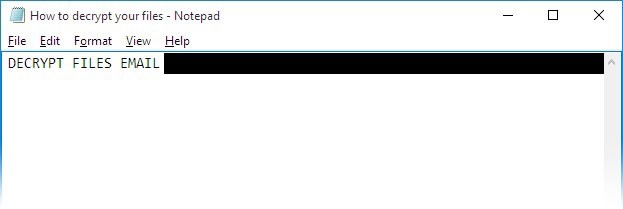

Para ponerse en contacto con los delincuentes, a la víctima se le proporcionan dos direcciones de correo electrónico y, una vez enviado el email, se le indican nuevas instrucciones para realizar el pago. Entre otras cosas, se indica el precio a pagar (que normalmente oscila entre 400 y 900 euros). El pago se realiza mediante Bitcoins que deben enviarse a la cartera de los delincuentes indicada al final del mensaje.

Es importante indicar que, si bien las variantes actuales de Win32/Filecoder.Crysis incorporan un cifrado robusto difícil de romper, algunas variantes anteriores pueden ser descifradas más fácilmente, permitiendo a las víctimas recuperar sus archivos sin tener que pagar un rescate.

Conclusión

No había duda en que el hueco dejado por TeslaCrypt iba a ser ocupado rápidamente por otras variantes. La utilización de ransomware por parte de los delincuentes les ha reportado muchos beneficios últimamente y es lógico que quieran aprovechar este tipo de malware durante el máximo tiempo posible.

Sin embargo, podemos evitar que este tipo de malware se convierta en una auténtica epidemia si aprendemos a reconocer sus vectores de ataque y adoptamos aquellas medidas de seguridad que dificultan ser infectados, especialmente en entornos corporativos.

Josep Albors a partir de la información proporcionada por el investigador de ESET Ondrej Kubovič

Comentar

Lo siento, debes estar conectado para publicar un comentario.

¿se pueden desencriptar los archivos encriptados por Crysis? Tengo un equipo que sufrió el ataque y necesito recuperar los archivos encriptados.

Hola Adalberto,

De momento, los ficheros cifrados por las variantes actuales de Crysis no se pueden descifrar. En variantes anteriores que incorporaban un algoritmo de cifrado más débil sí que fue posible recuperarlos sin pagar por lo que seguimos trabajando para ver si es posible crear una herramienta de descifrado gratuita que te permita recuperar los ficheros afectados por este ransomware.

Saludos

Alguna novedad con la encriptacion de archivos crysis?

Saludos.

Hola Jorge,

Aun no existe herramienta de descifrado para las variantes más recientes de Crysis que han aparecido durante las últimas semanas.

Saludos,

Josep

Hola Josep

Aun espero desencriptar mis archivos, dentro de mi locura descargue el virus que infecto mi computadora pero necesito una herramienta para analizarlo conoces alguna?

Hola Jorge,

No hay novedades en lo que respecta al descifrado de archivos afectados por el ransomware Crysis. Tan pronto como exista alguna herramienta que lo permita os lo haremos saber en este mismo post.

Saludos.

Hola Josep

Una pregunta existe un método que pueda recuperar los archivos que fueron infectados con Crysis? me explico en una pc se infecto con el virus Crysis y cambio todos los archivos de la carpeta personal a una cadena como la siguiente: PERDOMO JUL 15 .docx.id-844AD50A.{mailrepa.lotos@aol.com}, agradecería su apoyo

Hola Carlos,

De momento no hay una herramienta que permita descifrar las variantes más recientes de Crysis. En el caso de que aparezca una herramienta de este tipo lo publicaremos para que todos los afectados puedan recuperar sus archivos sin ceder al chantaje de los delincuentes.

Saludos,

Josep

Hola Josep

Gracias por su información, por favor me informa cuando exista una herramienta que nos ayude con la recuperación, gracias.

Hola Carlos,

No te preocupes que cualquier novedad al respecto la publicaremos en este blog.

Saludos,

Josep

Hola el sábado me infectaron un PC con Crysis. Pero no ha salido nada de pagar.

Existe alguna solución para los archivos?

Si sirve de algo le pongo mi pc a su disposición para que lo estudien si es que se puede obtener algo de ahí.

Hola Manuel,

Los pasos a seguir para intentar recuperar tus ficheros dependen de la versión de Crysis que te haya afectado. Te recomendamos que te pongas en contacto con nuestro servicio de soporte en ayuda@eset.es para que te puedan asesorar.

Saludos,

Josep

Gracias Josep. Espero poder saludarte en el congreso de septiembre en Córdoba.

Allí estaremos hablando sobre amenazas en videojuegos y aprendiendo de lo que se cuente en el resto de charlas.

Saludos,

Josep

Hola, en mi empresa ha ocurrido como el caso que comenta Manuel, que no hay archivo de instrucciones para solucionar mediante rescate pagando, tampoco localizamos el equipo que originó el proceso, sinceramente la sensación de indefensión es total, el encriptamiento empezó el Sábado 27-08-2016 a las 5:12 h, nadie estaba trabajando en ese momento pero había equipos encendidos, se ha afectado a 3 equipos y un servidor y los antivirus no han detectado nada por ahora, no encuentro explicación a esta vulenrabilidad tan grande y que las empresas de Seguridad como Esset no tengan un armazón software más contundente, pero menos aún que Microsoft tampoco lo proporcione, estas vulnerabilidades de los Ransomware son excesivanemte preocupantes, espero que se solucione pronto y las medidas de seguridad suban ese escalón/es de nivel de protección que en mi opinión se requiere en estos momentos.

Gracias.

Hola Pedro,

En primer lugar, si eres cliente de ESET te recomendamos que nos envíes archivos para comprobar si es posible la recuperación de los datos. Puedes hacerlo a través de nuestro equipo de Soporte Técnico: ayuda (at) eset.es

Por otra parte, aquí te dejamos algunas recomendaciones de seguridad:

** En cuanto lo que respecta al producto de seguridad ESET instalado:

1- Mantener el antivirus actualizado, tanto la base de firmas de virus como la versión del programa. Actualmente la última versión Endpoint para empresas es la versión 6, del ESET File Security para Windows Server es la 6 y para clientes finales es la versión 9. Pueden descargar estas últimas versiones desde http:\\descargas.eset.es

2- En http://descargas.eset.es/templates/fichas_productos/configuracion-ESET-anti-ransomware.pdf podéis descargaros el documento con las recomendaciones para configurar de forma óptima los productos ESET para empresas y mejorar la protección contra el ransomware de todos vuestros clientes. Además también se encuentran disponibles las diferentes configuraciones para importar en los productos finales tanto de empresa como de particulares.

Para aplicar la configuración del documento PDF de forma local en la versión 5 o 6 de los productos ESET para empresas (ESET Endpoint Antivirus, ESET Endpoint Security, ESET File Security para Microsoft Windows Server o ESET Mail Security para MS Exchange) y también de la versión 9 de ESET (ESET NOD32 Antivirus y ESET Smart Security) abre la ventana del programa de ESET, pulsa en el apartado de «Configuración» y luego en «Importar/Exportar configuración». Dependiendo del producto ESET instalado, selecciona el archivo de configuración adecuado de la carpeta «Producto final». Para verificar que la configuración se ha aplicado, puedes comprobar las reglas del HIPS.

3- Proteger con contraseña la configuración de los productos ESET tanto en equipos clientes como en servidores.

** Otras acciones aconsejables:

– Mantener actualizados siempre los sistemas operativos.

– Evitar abrir correos sospechosos,tanto si vienen de usuarios conocidos como desconocidos. Asegurarse siempre de que la persona que le ha enviado el correo realmente le quería remitir ese adjunto.

– Tener cuidado con todos los archivos adjuntos, especialmente aquellos que vienen comprimidos en formato zip. Incluso los archivos aparentemente inofensivos como los documentos de Microsoft Word o Excel etc, pueden contener un virus, por lo que es mejor ser precavido.

– La mayoría de los clientes de correo electrónico ofrecen la posibilidad de hacer visible todas las extensiones de los archivos adjuntos recibidos. Aconsejamos habilitar esta función para saber exactamente que tipo de archivo se nos envía.

– Disponer como mínimo de dos copias de seguridad a la vez y una de ellas alojada en una ubicación diferente a la otra. Aconsejamos también desconectar el disco o el dispositivo donde se realizan las copias una vez finalizada la tarea.

Esperamos haberte ayudado.

Hay algo importante respecto que no mencionas, no puedes confiar en que los usuarios delos PC no abran los archivos adjuntos en los correos, aunque se lo hayas dicho 100 veces, por tanto es importante poder bloquear la ejecución de programas o ejecutables en los pc, lo deseable es que esto lo permitiera de forma sencilla Esset o Microsoft, mediante Whitelist, o Listas de Aplicaciones Permitidas, y Black List, aplicaciones o rutas bloqueadas.

Actualmente esto se hace con las directivas de seguridad de windows, pero no es algo sencillo para la mayoría de usuarios, y la verdad es que debería ser sencillo, ya que la seguridad es básica, por eso o bien Microsoft debería hacerlo más sencillo o bien productos como Esset, como empresa de utilidades de seguridad, podría hacerlo también, asi que o lo desconozco o no existen esas posibilidades whitelist-Blacklist sin usar el GPO y WMI de microsoft.

un saludo.

Hola Pedro,

Los apuntes que comentas son muy buenos y, de hecho, las soluciones de ESET permiten configurar una serie reglas en el cortafuegos y en su solución antispam para evitar que el usuario pueda infectar el sistema con un ransomware. Tenemos un documento explicando su configuración en el siguiente enlace:

http://descargas.eset.es/templates/fichas_productos/configuracion-ESET-anti-ransomware.pdf

Además, puedes consultar más recomendaciones para evitar que el ransomware afecte especialmente a entornos corporativos (aunque algunas también pueden aplicarse a entornos domésticos) en los siguientes posts:

http://blogs.protegerse.com/laboratorio/2016/03/23/5-consejos-para-luchar-contra-el-ransomware-en-entornos-corporativos-windows/

http://blogs.protegerse.com/laboratorio/2016/03/16/usando-eset-live-grid-para-luchar-contra-el-ransomware/

Esperamos que esta información sirva de ayuda para todos aquellos usuarios procupados por su seguridad frente amenazas como el ransomware.

Saludos,

Josep

Hola, hace un par de días fui atacado con Crysis en un server 2012 R2 al cual se tiene acceso local y externo (solo acceso yo) por escritorio remoto con ip publica. Mi pregunta en concreto es si es posible que este virus ingrese por este tipo de conexión o desde una terminal local se ejecute y lo infecte o por complejidad de claves (porque si tenia un usuario configurado como administrador con la clave muy débil), porque nadie mas lo utiliza y menos navegan en el.

Ya solucione restaurando copias de seguridad en el servidor de respaldo pero no he formateado el principal buscando información que me lleve a detectar por donde entre el virus.

Hola Edwynb,

Tanto Crysis como otras variantes de ransomware son capaces de realizar ataques de fuerza bruta contra contraseñas débiles, tal y como ha sucedido en el caso que nos comentas. Esta es una técnica que viene usándose desde 2013 cuando aparecieron las primeras variantes que conseguían infectar servidores Windows 2003 a través de vulnerabilidades en el protocolo RDP y contraseñas débiles establecidas por los usuarios.

Por eso mismo es importante contar con una buena política que establezca contraseñas robustas y cambiarlas cada cierto tiempo, añadiendo medidas adicionales como el doble factor de autenticación en aquellos servicios en los que sea posible.

Saludos,

Josep

Se han publicado las claves maestras del ransomware Crysis, lo que permite descifrar los ficheros afectados por cualquier variante de este ransomware sin tener que pagar. Más información en el siguiente post:

https://blogs.protegerse.com/laboratorio/2016/11/16/liberan-las-claves-maestras-del-ransomware-crysis-para-poder-descifrar-los-archivos/