RAA: un ransomware que funciona únicamente con código JavaScript

Durante lo que llevamos de 2016 hemos visto cómo las variantes de ransomware se han multiplicado y los delincuentes han ido implementando nuevas técnicas para mejorar sus tasas de infección. De los archivos ejecutables ocultos en ficheros comprimidos adjuntos a correos electrónicos, hemos pasado a ver desde documentos de Office con macros maliciosas hasta ficheros JavaScript que descargaban el ransomware al sistema del usuario.

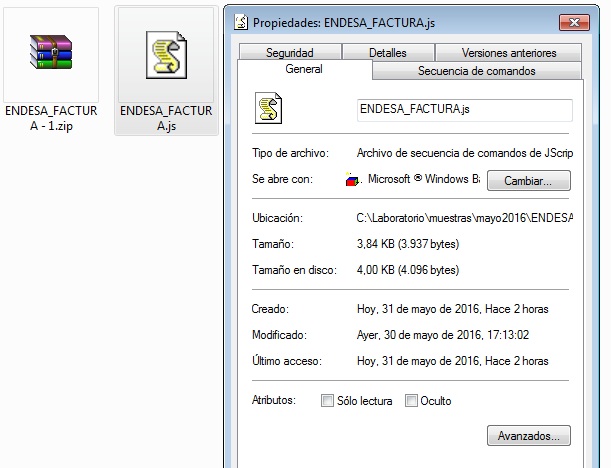

Fichero JavaScript malicioso

Recientemente, los investigadores @JAMESWT_MHT y @benkow_ descubrieron una nueva variante de ransomware cuyo código es enteramente JavaScript. Esto significa que el fichero .js que se suele adjuntar comprimido en los correos usados por los delincuentes no actúa como “descargador” del ransomware, sino que es el ransomware en sí.

De esta forma, si tomamos como ejemplo un caso reciente como es el de la falsa factura de Endesa, vemos como el fichero comprimido contiene un archivo JavaScript. Aun sin tener activada la opción de poder ver las extensiones de los archivos, es fácil reconocer por el icono usado que estamos ante un tipo de fichero que no está entre los habituales que suelen abrir la mayoría de usuarios.

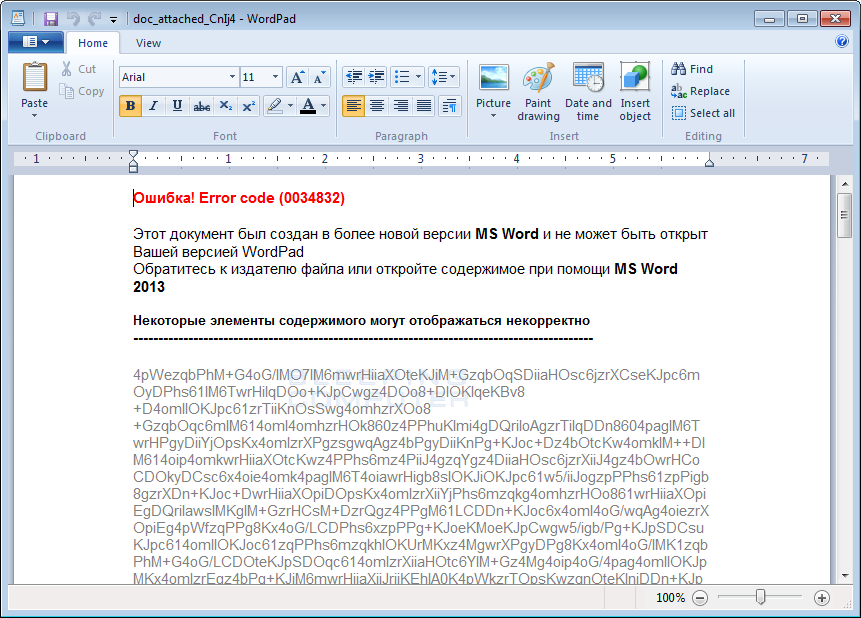

Para propagar esta nueva variante, los delincuentes han vuelto a utilizar el correo electrónico como principal vector de ataque, haciendo creer a los usuarios que los ficheros adjuntos maliciosos son un documento de MS Word. Si la víctima ejecuta el fichero, el sistema procederá a abrirlo con el programa configurado por defecto que, en la mayoría de ocasiones, será Windows Script Host.

Además, para evitar levantar sospechas mientras el ransomware cifra los archivos del disco, se abrirá un documento en Word o WordPad con un mensaje en ruso avisando de que el fichero estaba corrupto.

Imagen propiedad de Bleeping Computer

Cifrado de los datos

Debido a que la implementación estándar de JavaScript no dispone de funciones avanzadas de cifrado, los delincuentes han tenido que recurrir a la librería CryptoJS para poder disponer del cifrado AES utilizado para cifrar los ficheros de la víctima. Si bien el tipo de extensiones que cifra esta variante no es muy extensa, sobra para secuestrar la mayoría de archivos importantes en un sistema, dejando sin tocar aquellos que hacen que el sistema funcione correctamente.

.doc, .xls, .rtf, .pdf, .dbf, .jpg, .dwg, .cdr, .psd, .cd, .mdb, .png, .lcd, .zip, .rar, .csv

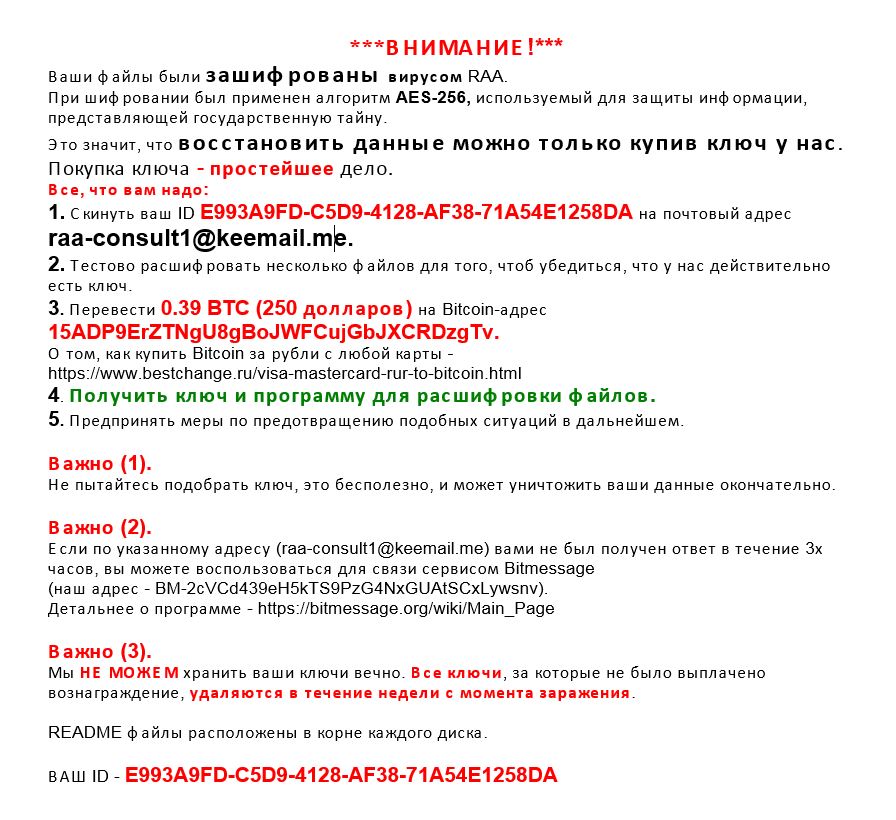

A todos los ficheros cifrados se les cambia la extensión a .locked, por lo que una vez el ransomware ha terminado de cifrar todos los archivos del sistema, el usuario se encontrará con una gran cantidad de ficheros con esta extensión y además un cambio en el fondo de pantalla con el siguiente mensaje, también en ruso:

Imagen propiedad de Bleeping Computer

Básicamente, esta nota viene a decir que nuestros ficheros han sido cifrados con un algoritmo AES-256 y que solo podrán descifrarse con una clave comprada a los delincuentes. Además, proporcionan una dirección de correo de contacto para enviar el identificador asignado por el ransomware. Como en otras variantes, los delincuentes permiten descifrar algunos ficheros para que la víctima pueda comprobar que realmente poseen esa capacidad.

El pago se debe realizar, como viene siendo habitual, en bitcoins, y la cantidad a abonar a los delincuentes es de 0,39 BTC (alrededor de 250 €). No es una cantidad especialmente elevada viendo lo que solicitan otras variantes de ransomware, pero, igualmente, desaconsejamos su pago para evitar alentar a los delincuentes a que sigan con esta actividad.

Por desgracia, tal y como viene siendo habitual, esta variante también se encarga de eliminar las copias de seguridad que realiza automáticamente Windows y que se conocen como Shadow Copies. Así se asegura de que la víctima usuario no podrá recuperar la información cifrada y habrán más posibilidades de que pague el rescate.

También roba contraseñas

Además de cifrar los archivos de la víctima, los delincuentes detrás de este ransomware han querido maximizar sus beneficios robando también las contraseñas de los usuarios. Esto se consigue gracias a la descarga e instalación de Pony, una aplicación especializada en este tipo de información confidencial.

Pony ya había sido utilizado con anterioridad en variantes anteriores de ransomware, debido a su capacidad de obtener contraseñas de más de 100 aplicaciones, entre las que encontramos email, navegadores, mensajería instantánea, FTP y VPN, entre otros. La novedad es que los delincuentes han agregado el código de Pony al fichero JavaScript de RAA en una cadena compilada en base64, por lo que no tienen que descargar software adicional.

Conclusiones

Tal y como sucede cada vez que se descubre una nueva campaña de propagación de ransomware, debemos revisar que disponemos de medidas adecuadas para estar lo más protegidos posible. Un antivirus actualizado capaz de reaccionar rápidamente ante la aparición de este tipo de variantes debe ser nuestra primera línea de defensa, pero no la única.

Debemos prepararnos, especialmente en entornos corporativos donde muchos de los recursos se comparten en red, adoptando medidas preventivas que mitiguen una eventual infección y configurando las reglas necesarias en nuestra solución antivirus. Además, podemos ayudarnos de herramientas de terceros como el Anti Ransom v3 desarrollado por el experto en seguridad Yago Jesús, capaz de bloquear el proceso de cifrado y avisarnos para poder detener y limpiar el sistema desde un CD/DVD/USB de rescate.