Nuevo mes, nueva campaña de Nemucod propagando ransomware

Los delincuentes son expertos en explotar algo que funciona hasta la saciedad y, por desgracia, el ransomware les está funcionando muy bien como para cambiar de técnicas. Si hace apenas un mes analizábamos una campaña del TrojanDownloader Nemucod que propagaba variantes de ransomware utilizando ficheros con extensión .hta, durante los últimos días hemos visto cómo los delincuentes han vuelto a la carga tras unas semanas de relativa tranquilidad.

Distinto correo, mismo engaño

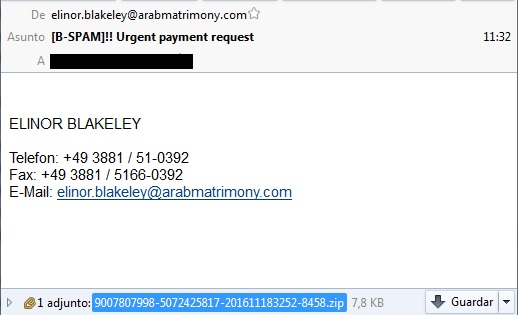

Parece mentira que en pleno 2016 el correo electrónico siga siendo uno de los principales vectores de ataque, pero solo tenemos que revisar las amenazas más propagadas para corroborarlo. Los asuntos cambian pero la finalidad sigue siendo la misma: conseguir que ejecutemos un fichero adjunto o pulsemos sobre un enlace.

No es el único malware que utiliza esta técnica, desde luego, y en los últimos días también hemos visto muestras adjuntas a mensajes que se hacían pasar por un fax, documentos de todo tipo, billetes de avión y, cómo no, más facturas.

En esta ocasión vemos que Nemucod vuelve a utilizar un fichero JavaScript comprimido con .zip para propagarse en correos que intentan captar nuestra atención haciéndose pasar por importantes facturas impagadas.

Que vuelvan a utilizar ficheros JavaScript puede ser debido a que sea la extensión con la que consigan mejores resultados a la hora de infectar los sistemas de los usuarios y, de paso, intentar conseguir evadir con mayor éxito los filtros antispam.

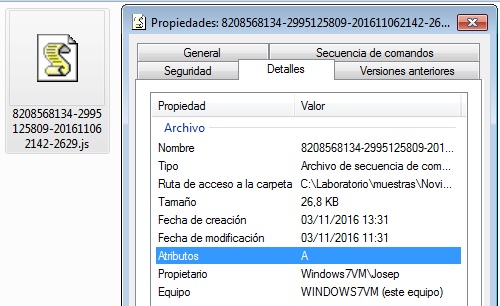

Análisis del código

Como suele suceder, este fichero JavaScript malicioso suele ser tan solo la punta del iceberg y un primer análisis de dicho archivo revela que se ha reutilizado parte del código que se usó en la campaña anterior. Tan solo tenemos que revisar algunas de las variables para comprobar que los programadores de este malware son los mismos o alguien que se inspiró profundamente en las muestras analizadas hace un mes.

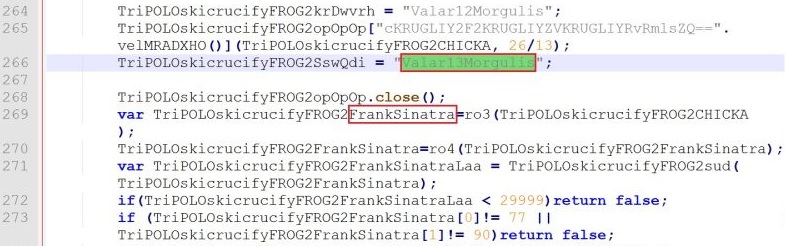

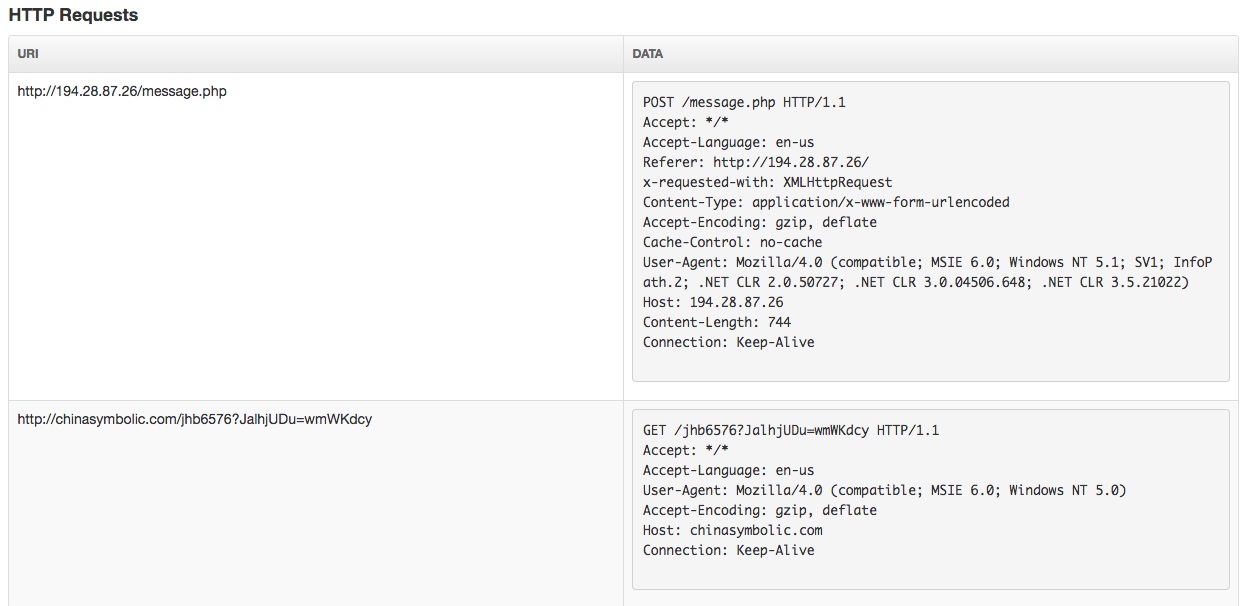

Pero vayamos por partes. Como suele suceder en estos casos, Nemucod actúa como descargador del malware con el que desean infectar los delincuentes el sistema del usuario. Para ello, suelen conectarse con dominios comprometidos controlados por los atacantes y, desde ahí, descargar el malware.

Un primer análisis rápido en malwr.com nos muestra algunos de los dominios utilizados por los delincuentes para alojar el malware. Sin embargo, se pueden encontrar publicadas listas con muchos más dominios entre los que se incluye alguno español.

En las conexiones a estos servidores comprometidos vemos cómo se hacen peticiones GET y POST para descargar el fichero que contiene el código malicioso. También se observa que estas peticiones están preparadas para comprimir y descomprimir ficheros, de forma que sean más difíciles de detectar en un análisis rutinario de estos sitios comprometidos.

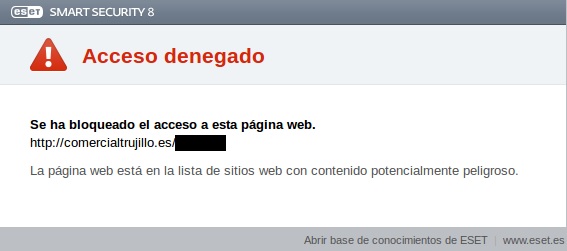

Por ese motivo es importante contar con una solución de seguridad que nos bloquee el acceso a esas webs comprometidas incluso antes de que se intente descargar el código malicioso. En la siguiente captura vemos un ejemplo de este bloqueo en una de las webs españolas comprometidas que están alojando esta variante de malware.

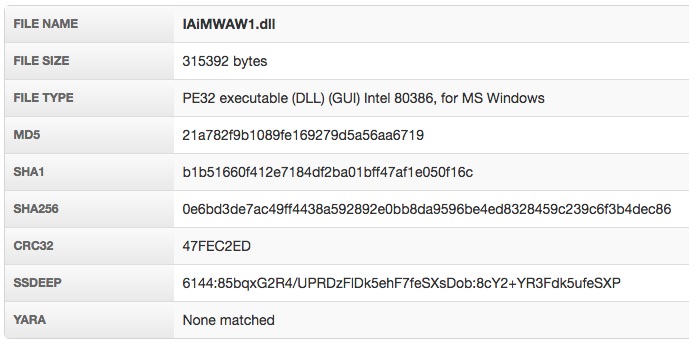

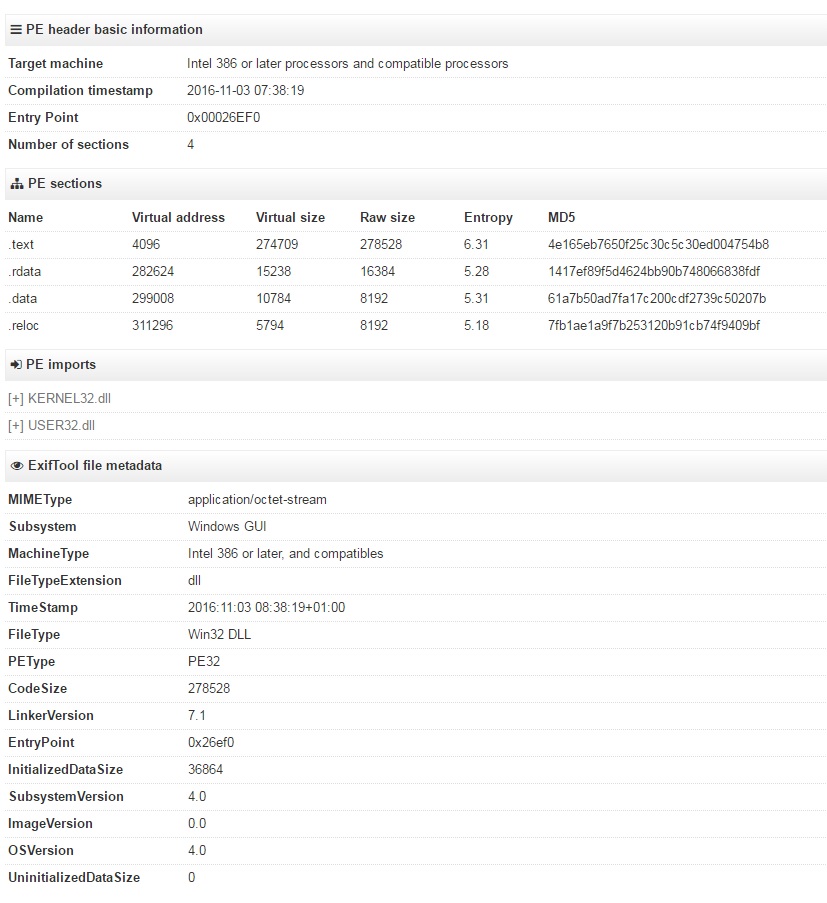

En el caso de no bloquear el acceso a esa web, se descargarán una serie de ficheros a nuestro sistema, entre los que destacamos una librería dll de Windows que contiene el payload de esta amenaza. El uso de librerías de Windows para propagar amenazas no es nada nuevo, pero sorprende ver que aún suelen ser menos detectadas que otros formatos de ficheros como los .exe a pesar de que pueden representar un peligro igual de grande.

De hecho, un análisis en Virustotal nos muestra que varios motores antivirus ya detectan esta librería como una variante del malware Locky. Además, podemos obtener información muy valiosa de este fichero como la fecha de su creación (apenas unas horas antes de empezar a ser propagado) o el uso de otras librerías del sistema.

Evolución de esta amenaza

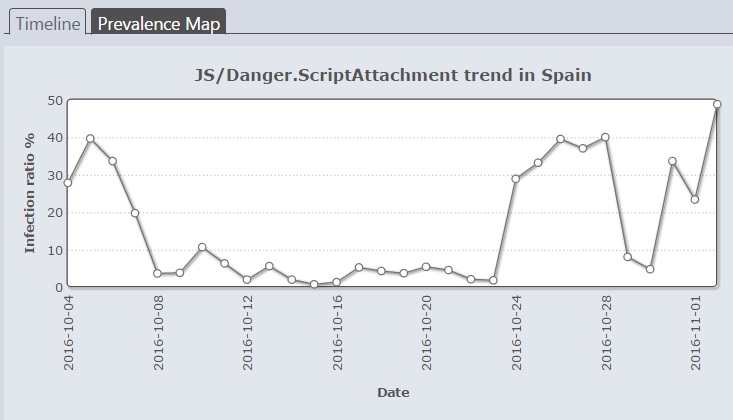

Si observamos la gráfica obtenida desde el servicio Virus Radar de ESET vemos cómo desde la campaña analizada desde principios de octubre a casi finales de mes, la propagación de malware en formato JavaScript adjunto a un email había estado bastante tranquila.

Sin embargo, en las últimas semanas observamos un repunte importante, alcanzando tasas de detección de hasta el 50 % en España. Estas semanas de relativa inactividad pueden estar provocadas por cambios en el código del malware o la infraestructura que lo sustenta (creación de nuevos centros de mando y control o conseguir comprometer nuevas webs legítimas desde las que propagar estas amenazas).

Lo normal en estos casos es que conforme se vayan detectando estas amenazas o las webs desde las que se propagan, esta campaña se sustituya por otra y así periódicamente. Por eso es importante contar con una solución de seguridad actualizada capaz de reconocer las nuevas variantes y los enlaces donde se alojan a medida que los delincuentes las vayan generando.

Conclusión

Como acabamos de ver, el uso cíclico de técnicas de propagación de malware es algo que se repite, ya no desde hace meses, sino desde hace bastantes años. Además de contar con medidas de seguridad que sean capaces de detectar y bloquear una amenaza de este tipo, debemos contar con un sistema de copias de seguridad eficaz para poder recuperar los datos afectados lo antes posible.

Asimismo, resulta vital formar a los usuarios para que aprendan a reconocer este tipo de correos maliciosos, de forma que actúen como una barrera efectiva y eliminen la amenaza antes de que esta intente siquiera descargarse en nuestro sistema.