Un nuevo troyano para Android simula los clics de los usuarios para descargar malware

Una nueva amenaza en forma de app maliciosa que simula ser Adobe Flash Player sirve como puerta de entrada para varios tipos de malware diseñados para usuarios de Android. Esta aplicación, detectada por las soluciones de seguridad de ESET como Android/TrojanDownloader.Agent.JI, intenta engañar a sus víctimas para conseguir permisos especiales en el menú de accesibilidad de Android y los utiliza para descargar y ejecutar malware adicional a elección del atacante.

De acuerdo con nuestros análisis, este troyano apunta a objetivos que usen Android, incluyendo las últimas versiones de este sistema operativo. Su distribución se realiza mediante páginas web comprometidas previamente por los atacantes como sitios web con contenido para adultos, pero también a través de redes sociales.

Utilizando el pretexto de ser una actualización de seguridad necesaria, estas webs engañan a los usuarios para descargar una actualización falsa de Adobe Flash Player. Si la víctima cae en la trampa de esta falsa actualización que parece legítima, los atacantes han preparado más pantallas que pueden pasar por auténticas.

Imagen 1: Pantalla falsa de actualización de Flash Player

¿Cómo funciona?

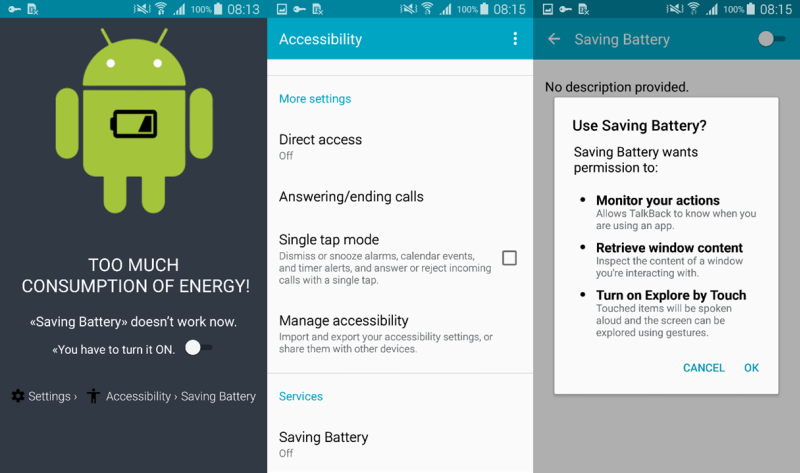

Las capturas que mostramos a continuación aparecen tras una instalación exitosa de esta aplicación y muestran una alerta indicando que hay un “consumo excesivo de energía”, instando al usuario a activar un modo de “ahorro de energía” falso. Como muchas de las ventanas emergentes maliciosas, el mensaje no dejará de aparecer hasta que la víctima se rinda y acceda a activar este servicio.

Esta acción abrirá el menú de accesibilidad de Android, mostrando un listado de servicios con funciones de accesibilidad. Entre los servicios legítimos aparece uno nuevo de nombre “Saving battery” (ahorro de batería) y que ha sido creado por el malware durante su instalación. A continuación, este servicio solicita permisos para monitorizar nuestras acciones, inspeccionar el contenido de una ventana y activar una funcionalidad (Explore by Touch) que será crucial para las acciones maliciosas que se realizarán a continuación. Si la víctima concede estos permisos, el atacante será capaz de suplantar los clics del usuario y seleccionar cualquier cosa mostrada en la pantalla.

Imagen 2: Pantalla emergente solicitando activar la opción de ahorro de energía tras la instalación

Imagen 3: Menú de accesibilidad de Android con el servicio malicioso

Imagen 4: Permisos solicitados por el servicio malicioso

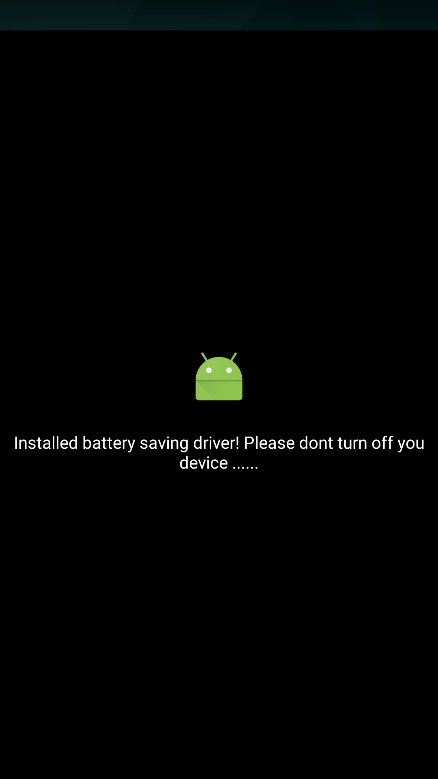

Una vez que el servicio ha sido activado, el icono fraudulento de Flash Player se oculta de la vista del usuario. Sin embargo, en segundo plano el usuario se encuentra ocupado contactando con su centro de mando y control y proporcionándole información sobre el dispositivo infectado. El servidor contesta con una URL que conduce a una aplicación maliciosa a elección del ciberdelincuente (un troyano bancario en el caso analizado, aunque podría tratarse de cualquier malware, desde adware o spyware a ransomware). Tras obtener el enlace malicioso, el dispositivo comprometido muestra una pantalla que simula la instalación del servicio de ahorro de batería, sin posibilidad de cerrarla, para así camuflar la actividad maliciosa que está realizando.

Imagen 5: Pantalla de bloqueo ocultando la actividad maliciosa

Es en este punto cuando el permiso para suplantar los clics del usuario se revela muy útil, puesto que el malware ahora es libre de descargar, instalar, ejecutar y activar los permisos de administrador del dispositivo para descargar malware adicional sin los permisos del usuario, todo eso mientras se sigue mostrando la pantalla de instalación y el usuario no sospecha nada. Una vez la aplicación ha realizado su actividad maliciosa, la pantalla de instalación desaparece y el usuario puede seguir usando su dispositivo, una vez ha sido infectado por el malware que se acaba de descargar.

¿Se ha infectado mi dispositivo? ¿Cómo lo desinfecto?

Si tienes la sospecha de que has instalado esta actualización falsa de Flash Player en algún momento, puedes revisar tu dispositivo para ver si te aparece la opción “Saving Battery” en los servicios del menú de accesibilidad. Si se encuentra presente, es muy probable que tu dispositivo esté infectado.

Cancelar los permisos otorgados a esta aplicación solo nos devolverá de nuevo a la primera pantalla emergente mostrada por el malware y no eliminará el malware Android/TrojanDownloader.Agent.JI.

Para descargar este malware debemos intentar desinstalar manualmente la aplicación desde Ajustes -> Aplicaciones -> Flash Player.

En algunos casos, el malware también solicita al usuario que active los permisos de administrador del dispositivo. Si ese es el caso y no puedes desinstalar la aplicación, primero se debe desactivar estos permisos de administración desde Ajustes -> Seguridad -> Administradores de dispositivos -> Flash Player para, seguidamente, proceder a la desinstalación.

Aun habiendo realizado estos pasos, tu dispositivo todavía puede estar infectado por innumerables aplicaciones maliciosas instaladas por el malware. Para asegurarte de que tu dispositivo está limpio, recomendamos utilizar una solución de seguridad móvil de confianza como ESET Mobile Security & Antivirus, como una forma sencilla de detectar y eliminar amenazas.

Cómo estar protegido

Para evitar tener que lidiar con las consecuencias de una infección en nuestro smartphone Android, la prevención es siempre la clave. Además de acceder solo a webs de confianza, hay un par de cosas más que puedes hacer para estar protegido.

Si estás descargando aplicaciones o actualizaciones desde tu navegador, revisa siempre la dirección para asegurarte de que lo estás instalando desde la fuente correcta. En este caso en particular, el lugar más seguro para conseguir Adobe Flash Player es desde la web oficial de Adobe.

Tras ejecutar cualquier aplicación que hayas instalado en tu dispositivo móvil, presta atención a qué permisos solicita. Si una aplicación pregunta por permisos que no parecen adecuados a su funcionalidad, no los actives sin revisarlos a conciencia.

Por último, pero no por ello menos importante, incluso si todo lo anterior falla, una solución de seguridad en tu móvil puede ayudarte a proteger tu dispositivo de este tipo de amenazas.

Estas y otras amenazas serán analizadas durante el Mobile World Congress de Barcelona del 27 de febrero al 2 de marzo, por lo que te invitamos a pasarte por el stand de ESET si tienes pensado acudir a la feria de telefonía más importante del mundo.

Muestras analizadas

Nombre del paquete

loader.com.loader

cosmetiq.fl

Hash de las muestras

4F086B56C98257D6AFD27F04C5C52A48C03E9D62

C6A72B78A28CE14E992189322BE74139AEF2B463

![Vulnerabilidad en Instagram para iOS [sin solución de momento]](https://blogs.protegerse.com/wp-content/themes/point_new/images/smallthumb.png)