Microsoft soluciona numerosas vulnerabilidades, incluido un 0-day en Word

La publicación de los boletines periódicos de seguridad correspondientes al mes de abril estaba siendo esperada por muchos usuarios, especialmente por aquellos que utilizan Microsoft Word de forma habitual. Esta conocida aplicación ofimática ha estado en el punto de mira desde finales de la semana pasada debido al aprovechamiento de una vulnerabilidad no revelada hasta el momento y que estaba siendo aprovechada por numerosas variantes de malware, entre las que se encuentra el conocido troyano Dridex.

Vulnerabilidad en Word

El fallo de seguridad que más ha dado que hablar en los últimos días tiene como protagonista al conocido procesador de textos MS Word. Al parecer, un atacante podría preparar un documento malicioso en formato RTF (formato de texto enriquecido) y guardarlo como .doc, haciéndolo pasar como algo inofensivo para la mayoría de usuarios.

Sin embargo, una vez que la víctima ejecuta este fichero, el exploit introducido en el documento se conecta a un servidor remoto controlado por el atacante y descarga un fichero que tiene contenido HTML y se ejecuta como un archivo .hta. Como ya hemos visto en ocasiones anteriores, la extensión .hta se puede utilizar para propagar código malicioso, puesto que se trata de un tipo de fichero ejecutable.

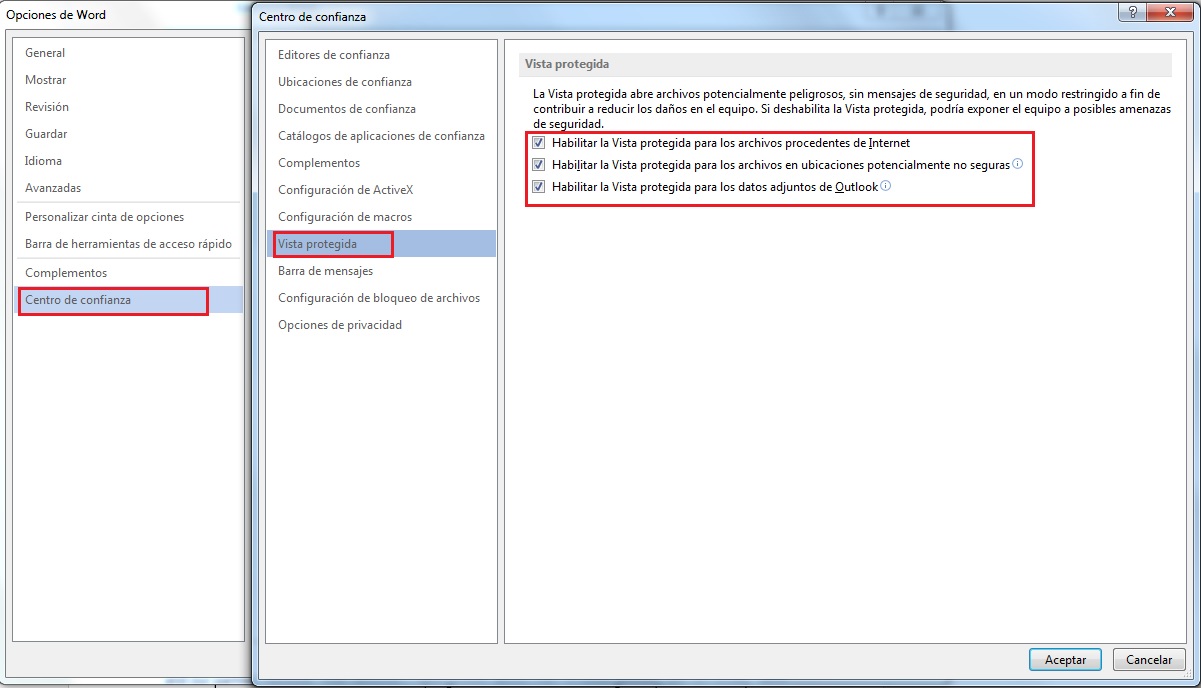

Este vector de ataque permitiría a un atacante saltarse algunas de las protecciones introducidas por Microsoft a lo largo de los últimos años. Sin embargo, una medida de seguridad tan sencilla como tener activada la Vista Protegida en Word consigue evitar que este tipo de ataques tenga éxito.

Los usuarios pueden revisar si tienen activada esta opción accediendo a las opciones de Word > Centro de Confianza > Vista protegida:

Hay que destacar que esta vulnerabilidad afecta a todas las versiones de MS Word, incluso las versiones incluidas en Office 2016 que funcionan bajo Windows 10. Respecto a desde cuándo se vienen produciendo ataques aprovechándose de esta vulnerabilidad, algunas fuentes hablan de enero de este mismo año, mientras que otras se remontan incluso a noviembre de 2016, habiendo sido reportada la vulnerabilidad en octubre. Lo que parece claro es que la mayoría de ataques se han producido durante las últimas semanas y que uno de los malware que más la ha aprovechado ha sido Dridex, el conocido troyano bancario, en campañas de propagación masiva de spam con supuestos documentos escaneados.

Explotación de dos fallos más

Además de la vulnerabilidad 0-day en MS Word, la publicación ayer de los boletines de seguridad de Microsoft ha desvelado la existencia de otros dos agujeros de seguridad que estaban siendo aprovechados por varios atacantes.

Una de estas vulnerabilidades permitía la elevación de privilegios en el navegador Internet Explorer cuando este no fuerza la aplicación de políticas de dominio cruzado, permitiendo a un atacante acceder a información de un dominio e inyectarlo en otro dominio. El atacante podría preparar una web maliciosa para aprovechar la vulnerabilidad y engañar a los usuarios para que accedan a este sitio.

Esta vulnerabilidad no permite la ejecución de código arbitrario, pero puede utilizarse en conjunto con otras vulnerabilidades existentes para hacer que este código pueda ejecutarse en niveles de seguridad más relajados que los que fuerza Internet Explorer por defecto.

La otra vulnerabilidad que se ha visto siendo aprovechada por atacantes no ha sido exactamente parcheada. Microsoft ha publicado una alerta para la suite Office en la que se comenta la existencia de un fallo de seguridad en el Filtro Encapsulado PostScript, y para tratar de mitigar su explotación se ha lanzado una actualización de Office que deshabilita por defecto este filtro.

Además de estos parches, los boletines de seguridad de Microsoft han solucionado un total de 61 fallos de seguridad en sus sistemas y aplicaciones, siendo abril el mes en el que se abandona definitivamente la anterior nomenclatura utilizada para identificar los boletines de seguridad para adoptar una nueva que ya ha provocado reacciones enfrentadas entre los usuarios.

Tampoco hay que olvidar que este ha sido el último mes en el que Windows Vista recibirá actualizaciones de seguridad. Esta versión de Windows ha estado soportada durante 10 años y, a pesar de contar ya con pocas instalaciones activas (siendo superado incluso por Windows XP), es importante que los usuarios que aún lo sigan utilizando empiecen a pensar en migrar a versiones más modernas como Windows 10.

Conclusión

La gestión de las actualizaciones de seguridad es un factor determinante a la hora de mantener nuestros sistemas protegidos. Microsoft es consciente de ello y en los últimos años ha estado haciendo mejoras para que la ventana de exposición de sus usuarios a posibles ataques se reduzca lo máximo posible.

Sin embargo, todavía se observan casos como el que acabamos de analizar en los que se tardan meses en proporcionar una solución, y eso no deja de ser un riesgo considerable. Esperamos que los cambios que se están realizando a la publicación de boletines periódicos de seguridad ayuden a que estas situaciones sean cada vez menos habituales.