Propagan malware para macOS utilizando HandBrake

Si hace apenas unos días hablábamos del descubrimiento de dos nuevas amenazas para macOS, hoy tenemos que añadir una nueva a la lista que utiliza un vector de ataque muy efectivo a la par que peligroso: suplantar una aplicación desde uno de sus servidores de descarga oficiales.

Descarga desde un servidor comprometido

Uno de los peores escenarios posibles es que el malware se descargue desde un servidor oficial, puesto que la confianza que proporcionan a los usuarios hace que muchas veces bajen la guardia. Tampoco es algo nuevo, puesto que el año pasado ya analizamos el caso de Keranger, el primer ransomware completamente funcional para macOS, que también se propagó desde la web oficial de descarga de una aplicación para este sistema operativo.

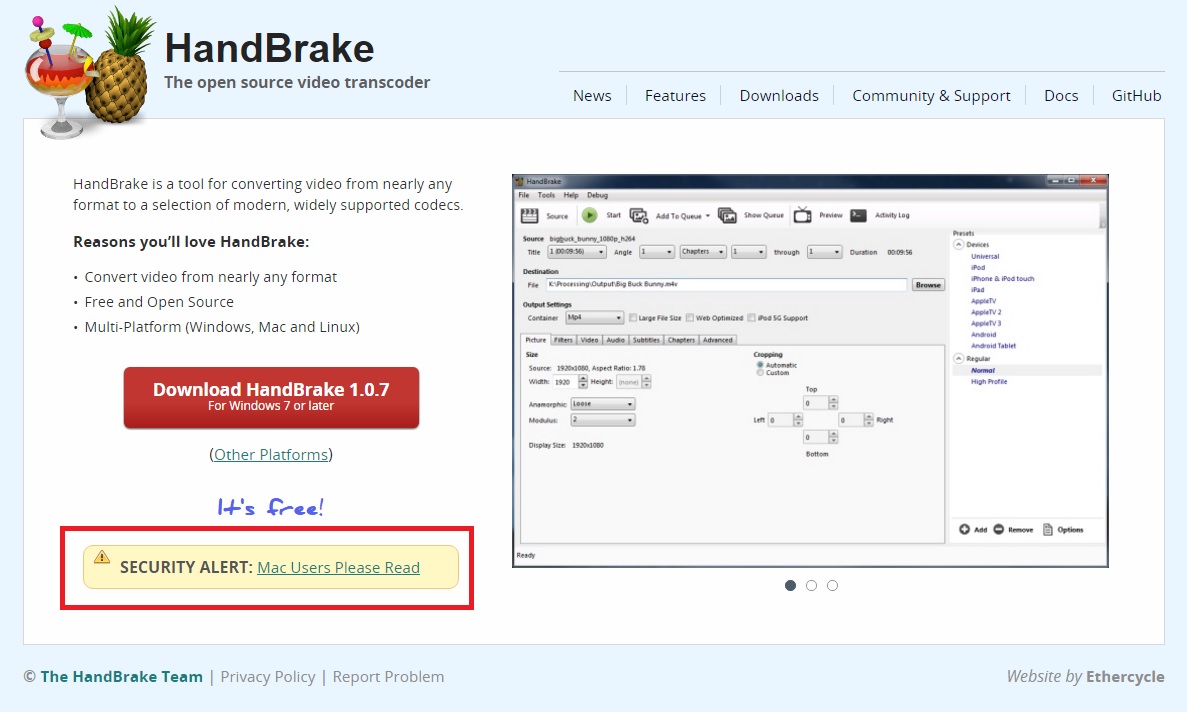

En esta ocasión, la web de descarga comprometida por los atacantes pertenece a la aplicación HandBrake, un conversor de formatos de vídeo que soporta una gran cantidad de codecs y es bastante utilizado. Si accedemos a la web oficial, veremos cómo los desarrolladores han incluido un aviso para los usuarios de macOS.

Los desarrolladores de HandBrake alertan de que durante los días 2 y 6 de mayo de 2017 se estuvo descargando una versión troyanizada de su aplicación que podría haber infectado a los usuarios que la descargaron durante ese periodo. Estos desarrolladores calculan que la probabilidad de haber descargado una versión maliciosa durante este periodo es del 50%.

Análisis del malware

El troyano que se adjuntaba junto a la versión maliciosa de HandBrake subida al servidor de descarga es identificada por las soluciones de seguridad de ESET como OSX/Proton.A. Este malware permite a un atacante acceder remotamente a un sistema macOS infectado y tomar capturas de pantalla del sistema, robar datos de tarjetas de crédito y contraseñas, obtener el control de la cámara web y robar ficheros.

La detección de este malware aún es escasa en el momento de escribir estas líneas. Esto, unido a que muchos usuarios de macOS no disponen de una solución de seguridad en sus sistema al creer erróneamente que su sistema no la necesita, hace que estas amenazas consigan su objetivo de forma relativamente sencilla.

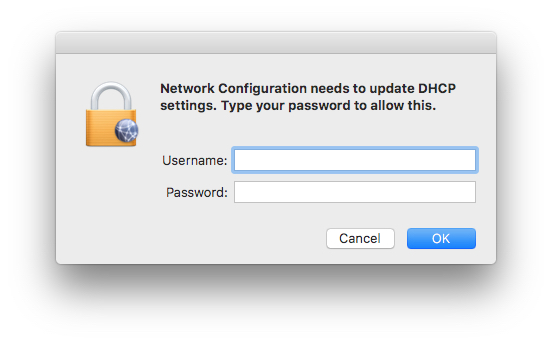

Incluso los usuarios más veteranos pueden ser infectados por este tipo de amenazas, tal y como podemos observar en el relato que se ha compartido en el foro MacRumors y que demuestra lo cerca que estuvo el autor de proporcionar sus credenciales a los atacantes. Según este usuario, se mostraban varios cuadros de diálogo con diferentes excusas y que buscaban que se introdujeran las credenciales del sistema del usuario.

Eliminando la infección

Si sospechamos que hemos sido víctimas de esta amenaza, podemos eliminarlo de forma manual si no lo ha hecho ya nuestra solución antivirus. Podemos revisar el Monitor de Actividad del sistema en busca del proceso “Activity agent”. Si este proceso se encuentra presente, es que nuestro Mac ha sido infectado.

La eliminación es relativamente sencilla y tan solo deberemos abrir la Terminal del sistema e introducir los siguientes comandos

- launchctl unload ~/Library/LaunchAgents/fr.handbrake.activity_agent.plist

- rm -rf ~/Library/RenderFiles/activity_agent.app

Si en la ruta ~/Library/VideoFrameworks/ encontramos el fichero proton.zip es recomendable eliminar la carpeta.

Como medida de precaución, se recomienda cambiar todas las contraseñas que estén almacenadas en el Llavero del sistema para evitar que sean utilizadas de forma fraudulenta por los atacantes.

Apple ha sido informada de esta amenaza, por lo que no debería tardar en actualizar su aplicación XProtect para poder detectarla, algo que, aunque tarde, evitará nuevas infecciones en el futuro por esta variante de malware.

Conclusión

Tal y como vimos la semana pasada y hoy mismo, el malware para macOS sigue creciendo de forma lenta pero continua. Aún está muy lejos del elevado número de muestras que se detectan cada día en otros sistema operativos como Windows o Android, pero estas amenazas deben servirnos de aviso para aplicar medidas de seguridad que eviten una infección y no confiar ciegamente en un sistema operativo solo porque su departamento de marketing nos intente vender que es invulnerable al malware.

Hashes de la muestra analizada

SHA1: 0935a43ca90c6c419a49e4f8f1d75e68cd70b274

SHA256: 013623e5e50449bbdf6943549d8224a122aa6c42bd3300a1bd2b743b01ae6793