Puertas traseras y minado de criptodivisas en WordPress

El considerado actualmente como el gestor de contenidos por excelencia (con permiso de Blogger) a la hora de gestionar una web, WordPress, es también uno de los objetivos principales de los delincuentes debido a su gran base de usuarios. Por ese motivo, es frecuente ver noticias sobre vulnerabilidades y problemas de seguridad en este CMS o en alguno de sus miles de complementos, problemas como los que comentamos en el artículo de hoy.

Una puerta trasera a través de un complemento

La capacidad de personalización de la que dispone WordPress ha provocado que se lancen complementos de todo tipo para cubrir hasta las necesidades más minoritarias. Algunos de estos complementos se hacen especialmente famosos y sus instalaciones se cuentan por cientos de miles, cuando no millones.

Un ejemplo de esto lo tenemos en el complemento Captcha, el cual, tal y como su nombre indica, permite añadir un útil paso de verificación para comprobar que nuestros visitantes son humanos y no bots, evitando de paso buena parte del molesto spam en los comentarios.

Este complemento disponía hasta hace poco de una versión gratuita desarrollada por la empresa BestWebSoft, pero esta versión gratuita fue vendida al desarrollador Simply WordPress a principios de septiembre. Actualmente, se calcula que el complemento Captcha está instalado en alrededor de 300.000 equipos.

El problema viene cuando, unos meses después, se lanzó la versión 4.3.7, versión que venía con sorpresa en forma de código malicioso. Al parecer, esta versión infectada del complemento se conectaba a la web simplywordpress.net y desde ahí se descargaba lo que parecía ser una actualización del complemento Captcha. Sin embargo, esta actualización también contenía una puerta trasera que permitía acceder a los sitios web que tuvieran el complemento instalado.

La detección de esta actualización maliciosa fue posible gracias a la empresa Wordfence, que revisa todos aquellos complementos que tengan un número de instalaciones elevado y hayan sido eliminados del repositorio oficial de WordPress. Las alarmas saltaron cuando WordPress decidió eliminar el complemento Captcha de este repositorio por una infracción al haber utilizado la marca comercial WordPress como propia.

Fue al revisar esta versión del complemento cuando los investigadores de Wordfence encontraron la puerta trasera, alertando de paso al equipo de seguridad de WordPress para que se lanzase una versión limpia del complemento Captcha (4.4.5) y se forzase su instalación en todos los sitios afectados. Se calcula que alrededor de 100.000 webs gestionadas con WordPress recibieron la versión actualizada del complemento durante el pasado fin de semana y, de paso, eliminaron la versión maliciosa.

Ataques de fuerza bruta para minar criptodivisas

Otro de los incidentes destacados de los últimos días, relacionado con la seguridad en sitios web gestionados con WordPress, está relacionado con los ataques de fuerza bruta que se han estado produciendo por todo el mundo desde el pasado lunes para intentar adivinar las credenciales de acceso de los administradores de miles de webs.

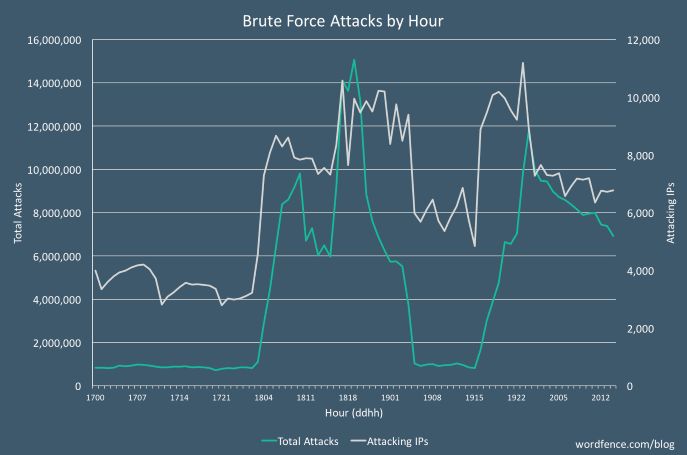

La finalidad de estos ataques es instalar un minero de la criptodivisa Monero en los sitios web comprometidos. Para hacernos una idea de la magnitud del ataque, los investigadores de Wordfence afirman que es el mayor ataque por fuerza bruta contra sitios WordPress desde que fundaron la empresa en 2012, calculando que se están atacando 190.000 sitios por hora, con picos de 14 millones, y está siendo lanzado desde 10.000 IPs únicas.

Ataques por hora con fuerza bruta a sitios WordPress – Fuente: Wordfence

Como ya hemos indicado, una vez la web ha sido comprometida, los atacantes pueden decidir si instalar un software de minado de Monero o utilizar esa web para lanzar ataques a otros sitios webs. Esto permite a los atacantes aumentar de forma rápida sus recursos, tanto económicos como para lanzar ataques a cada vez más sitios web.

Los investigadores han podido comprobar que las combinaciones usadas para intentar adivinar las credenciales de acceso se basan en listados frecuentes de contraseñas y aplicando heurística, basándose en el nombre del dominio y su contenido.

Hasta la fecha, y partiendo de las carteras de Monero conocidas asociadas a esta campaña delictiva, se calcula que los delincuentes ya han conseguido más de 100.000 dólares en esta criptodivisa, pero es muy probable que esta cantidad sea superior. Como ya indicamos hace poco, la utilización de sitios web para minar criptodivisas de forma no autorizada aprovechando los recursos de los usuarios que las visitan es algo que se está extendiendo de forma alarmante.

Conclusión

Como acabamos de ver, los sitios gestionados por WordPress siguen siendo uno de los objetivos preferidos de los delincuentes. Es importante recordar la importancia de mantener siempre nuestra web y sus complementos actualizados para evitar incidentes como los que hemos visto. Actualmente, realizar estas operaciones de mantenimiento e incluso incrementar de forma considerable la seguridad de nuestro blog o página web es algo relativamente sencillo, por lo que la falta de conocimientos no puede ser utilizada como excusa.