Skygofree o Fake 3MobileUpdater. Siguiendo la pista del software espía italiano para Android

Durante los últimos días, medios de todo el mundo se han hecho eco de una investigación publicada por investigadores de Kaspersky donde se detalla la investigación realizada sobre el malware Skygofree, un potente software espía que tiene principalmente a los usuarios de Android en su punto de mira.

Si bien este nuevo informe aporta información muy interesante acerca de esta amenaza, el descubrimiento de este malware se remonta a varios meses atrás y ya fue analizado previamente por otros investigadores, entre los que se encuentra nuestro compañero en ESET Lukas Stefanko, todo un especialista en el análisis de malware para dispositivos móviles. Veamos, pues, en qué consiste este malware gracias a la información aportada por Lukas en noviembre, investigadores de CSE Cybsec ZLab (que ya publicaron un extenso reporte a principios de diciembre de 2017) y este nuevo informe elaborado por Kaspersky.

Cronología de los análisis

La primera noticia pública que tenemos de este malware data del 9 de noviembre de 2017, cuando Lukas Stefanko, investigador senior de ESET, publicó un tweet con información de lo que parecía ser detalles del análisis de un troyano espía para Android con múltiples funcionalidades como la captura de audio, vídeo y fotografías, capacidad de acceder a mensajes enviados o recibidos, localización gps, instalación de aplicaciones, etc. Además, este malware parecía estar desarrollado y centrado en objetivos en Italia, haciéndose pasar por una aplicación legítima de una operadora de telefonía móvil.

Tweet original de Lukas Stefanko del 9 de noviembre con un primer análisis del malware

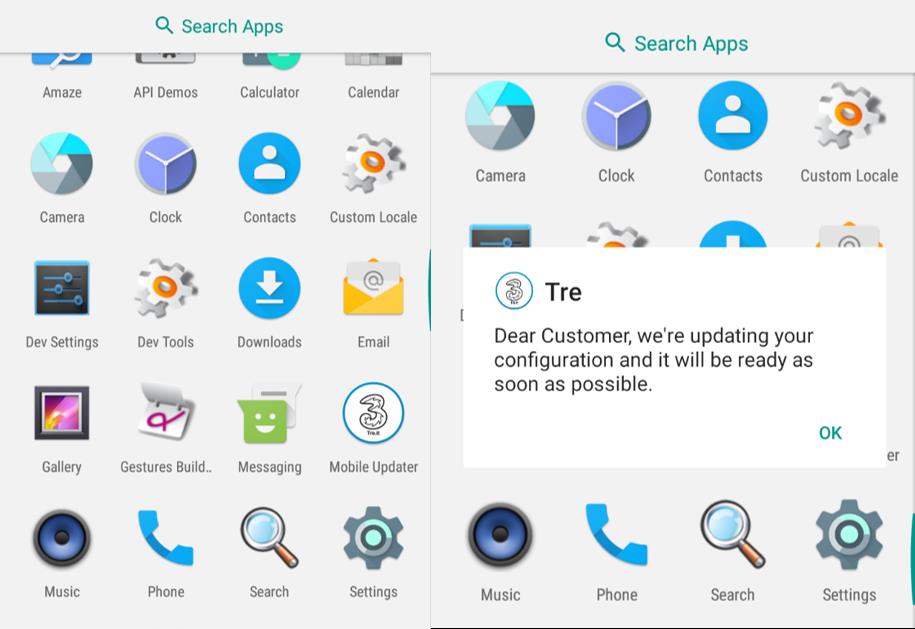

Casi un mes después de esta primera toma de contacto con este malware, el equipo de investigadores de CSE Cybsec ZLab publicó un informe con detalles interesantes sobre la amenaza. Entre esta información podemos observar las técnicas utilizadas por los atacantes para hacer creer a sus víctimas que la aplicación es completamente inofensiva.

Icono de la aplicación maliciosa y mensaje de alerta – Fuente: CSE Cybsec ZLab

Además de utilizar el icono de la teleoperadora italiana TRE, cuando el usuario pulsa sobre él se muestra un mensaje indicando que se están realizando tareas de actualización. De esta forma se consigue que la mayoría de usuarios piensen que se está realizando una operación legítima, cuando en realidad la aplicación está realizando acciones maliciosas en el sistema.

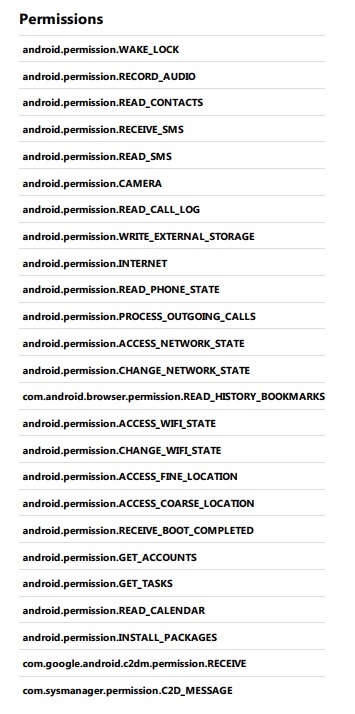

En este informe también observamos cómo se confirma la gran cantidad de permisos que solicita la aplicación, algo de lo que Stefanko ya avisaba en su tweet original y que podemos comprobar al analizar una muestra del malware

Algunos de los permisos solicitados por la aplicación maliciosa – Fuente: ESET Threat Intelligence

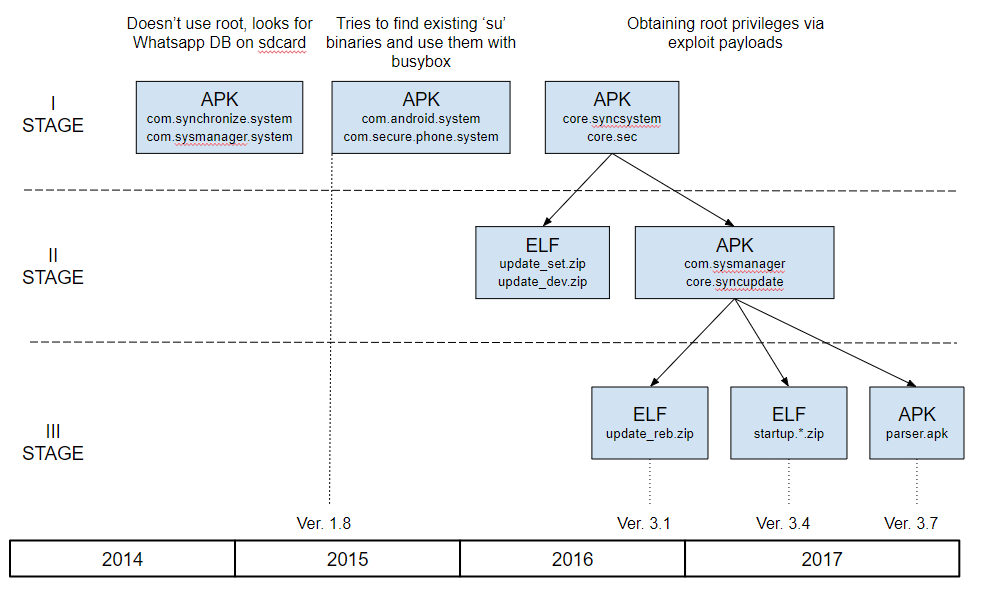

La información que ha publicado Kaspersky añade nuevos datos a los que ya se conocían, como por ejemplo un timeline detallado de las diferentes versiones conocidas de este malware, o que, además de la versión para Android, existe también una versión del spyware para Windows.

Cronología de las diferentes versiones del malware – Fuente: Securelist

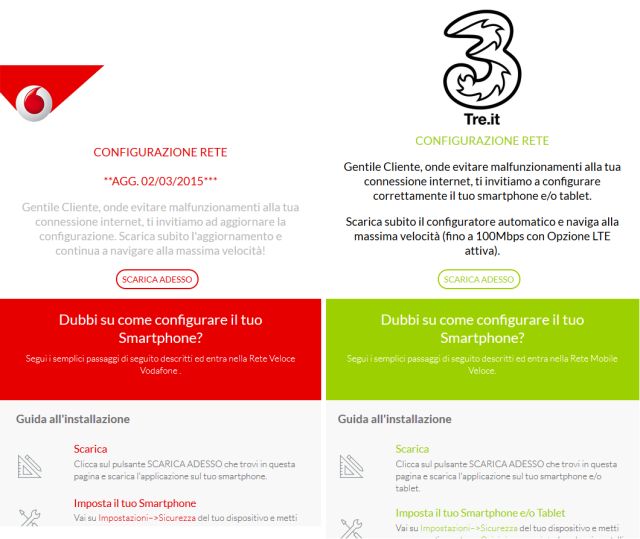

También proporciona información interesante sobre el método de distribución del malware, ya que este no se descargaba desde Google Play y recurría a otras técnicas para infectar a sus víctimas. Los investigadores descubrieron que se habían utilizado páginas web fraudulentas que se hacían pasar por las de los operadores legítimos, para así tratar de convencer a los usuarios para que descargasen la aplicación maliciosa.

Webs fraudulentas que se hacían pasar por operadores legítimos – Fuente: Securelist

Espionaje en el móvil de las víctimas

Las funcionalidades de este malware son varias y lo convierten en una potente herramienta de espionaje capaz de obtener mucha información de los dispositivos infectados como, por ejemplo, los mensajes de texto enviados, la ubicación, el registro de las llamadas o los eventos anotados en el calendario.

En los análisis más recientes de esta amenaza se ha conseguido identificar 48 comandos diferentes que los atacantes pueden ejecutar en el móvil de la víctima. Algunos de los más destacables incluyen la posibilidad de grabar u obtener un vídeo o foto usando la cámara delantera del dispositivo, la grabación de audio cuando la víctima entra en una zona definida por los atacantes (por ejemplo, una oficina), el robo de ficheros utilizados por otra aplicación instalada en el dispositivo (por ejemplo, documentos ofimáticos con datos importantes) o la posibilidad de forzar la conexión a una red WiFi controlada por los atacantes para capturar tráfico.

Por si fuera poco, el malware también utiliza una herramienta específica conocida como Busybox, que permite obtener la clave de cifrado utilizada por el servicio de mensajería Whatsapp en el dispositivo de la víctima, por lo que los atacantes también son capaces de leer las conversaciones que tenga con sus contactos a través de esta aplicación.

Estas son solo algunas de las funcionalidades disponibles entre muchas otras, lo que demuestra que los atacantes se han tomado su tiempo para diseñar un malware que les permita obtener el máximo de información posible de su objetivo.

Italia como principal origen y destino del malware

Cuando aparece un malware de este tipo normalmente se analiza si tiene como objetivos a un perfil determinado de víctimas y, sobre todo, cuál es su origen. Las atribuciones no siempre son fáciles de realizar, puesto que muchos creadores de malware son expertos en dejar pistas falsas o señuelos para despistar en las investigaciones, por lo que siempre se ha de ir con cuidado antes de acusar a nadie.

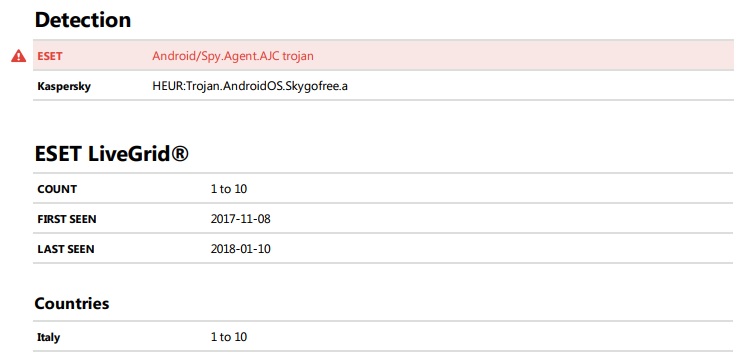

Por ejemplo, si analizamos dónde se ha producido la propagación de este malware, vemos que ha aparecido en un número destacable en Italia.

Número de detecciones por países y fecha de la primera y última detección – Fuente: ESET Threat Intelligence

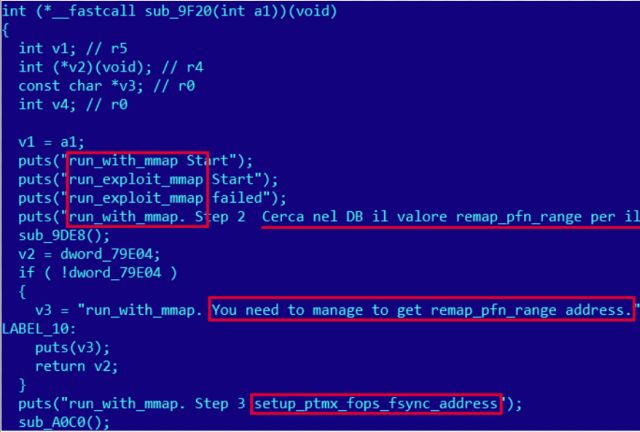

Eso nos podría indicar que los objetivos principales de este malware se encuentran en Italia, o bien que este se encontraba en una fase de desarrollo y no había sido utilizado fuera de ese país, lo que nos lleva al siguiente punto: quién está detrás de la creación de esta amenaza. El análisis del código reveló numerosos comentarios en italiano, lo que podría darnos una pista importante, especialmente si la unimos con el punto anterior.

Código de Skygofree con comentarios en italiano – Fuente: Securelist

Ninguna de estas dos pruebas es concluyente, pero si recordamos el incidente con Hacking Team de hace unos años, podemos concluir que en Italia existen empresas especializadas en realizar software muy similar a este tipo y, de hecho, en el propio código se menciona varias veces a una de estas empresas con sede en Roma.

¿Estamos entonces ante una amenaza desarrollada por otro grupo con un modelo de negocio similar al que tenía Hacking Team? No podemos descartarlo, pero, antes de nada, se deben encontrar objetivos que hayan sido víctimas de este malware y analizar cómo ha funcionado el ataque para sacar conclusiones que tengan una fiabilidad elevada.

Conclusión

Tanto por el método de propagación como por el poco alcance de este malware hasta que fue descubierto, es muy difícil que se haya utilizado en alguna campaña de propagación masiva, por lo que la mayoría de usuarios pueden respirar tranquilos. Ahora bien, que sigan existiendo empresas dedicadas a realizar este tipo de malware tras el fiasco de Hacking Team significa que hay mucha gente dispuesta a utilizarlas a pesar del elevado precio que suelen tener, precio muchas veces injustificado, puesto que se aprovechan de herramientas de código abierto desarrolladas por investigadores de todo el mundo que, seguramente, no están nada de acuerdo con el uso que se les da.