HeroRat, nuevo malware para Android que abusa de funcionalidades de Telegram

El uso de herramientas maliciosas de control remoto con las que infectar dispositivos Android es una técnica que se ha venido utilizando desde hace varios años. Conocidas familias de malware de este tipo como TeleRAT permiten a los delincuentes controlar el dispositivo y obtener la información confidencial almacenada en el mismo o aprovechar este control para espiar al usuario.

HeroRat, nuevo malware con interesantes funciones

El descubrimiento de HeroRat por parte del investigador de ESET Lukas Stefanko ha permitido conocer como este malware está aprovechándose del protocolo de la conocida aplicación de mensajería Telegram. Concretamente, utilizan esta plataforma para el control de esta herramienta maliciosa y el robo de datos confidenciales.

En un primer momento, Stefanko creyó estar investigando una variante de otras herramientas maliciosas similares como TeleRAT e IRRAT. Sin embargo, tras analizarla a fondo, este investigador descubrió una nueva familia que habría estado siendo distribuida desde, al menos, agosto de 2017. Lo curioso de esta herramienta maliciosa de control remoto es que, desde marzo de 2018, su código fuente se puso a disposición de cualquiera que quisiera utilizarlo y, como no podía ser de otra forma, eso ha provocado la aparición de cientos de variantes.

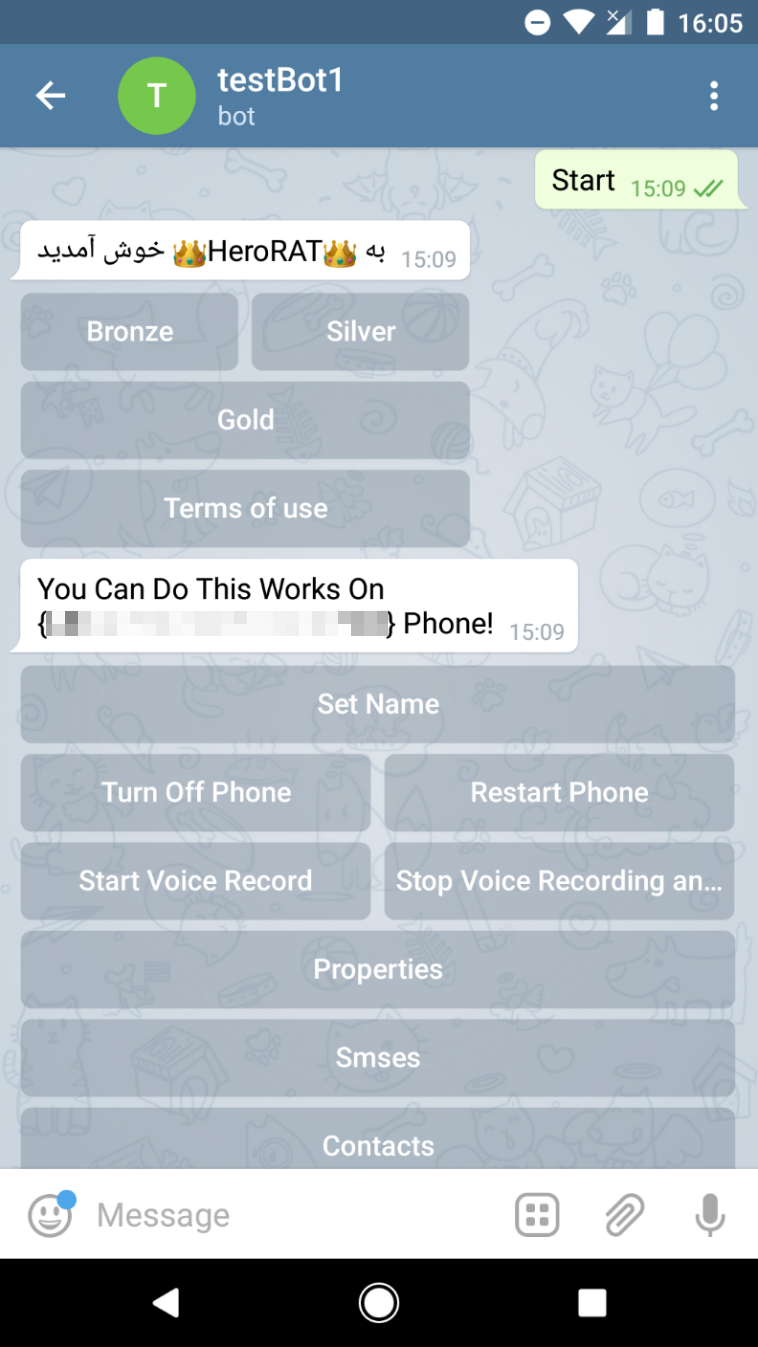

Entre todas estas variantes hay una que ha destacado tanto por su modelo de negocio como por el aprovechamiento que hace de algunas funcionalidades de Telegram. Para empezar su venta se realiza desde un canal de este sistema de mensajería y está disponible en tres niveles, dependiendo de las características que se deseen contratar. Además, incluye un canal de soporte a base de vídeos para que los aprendices de delincuentes aprendan a utilizar este malware.

Funcionamiento de HeroRat

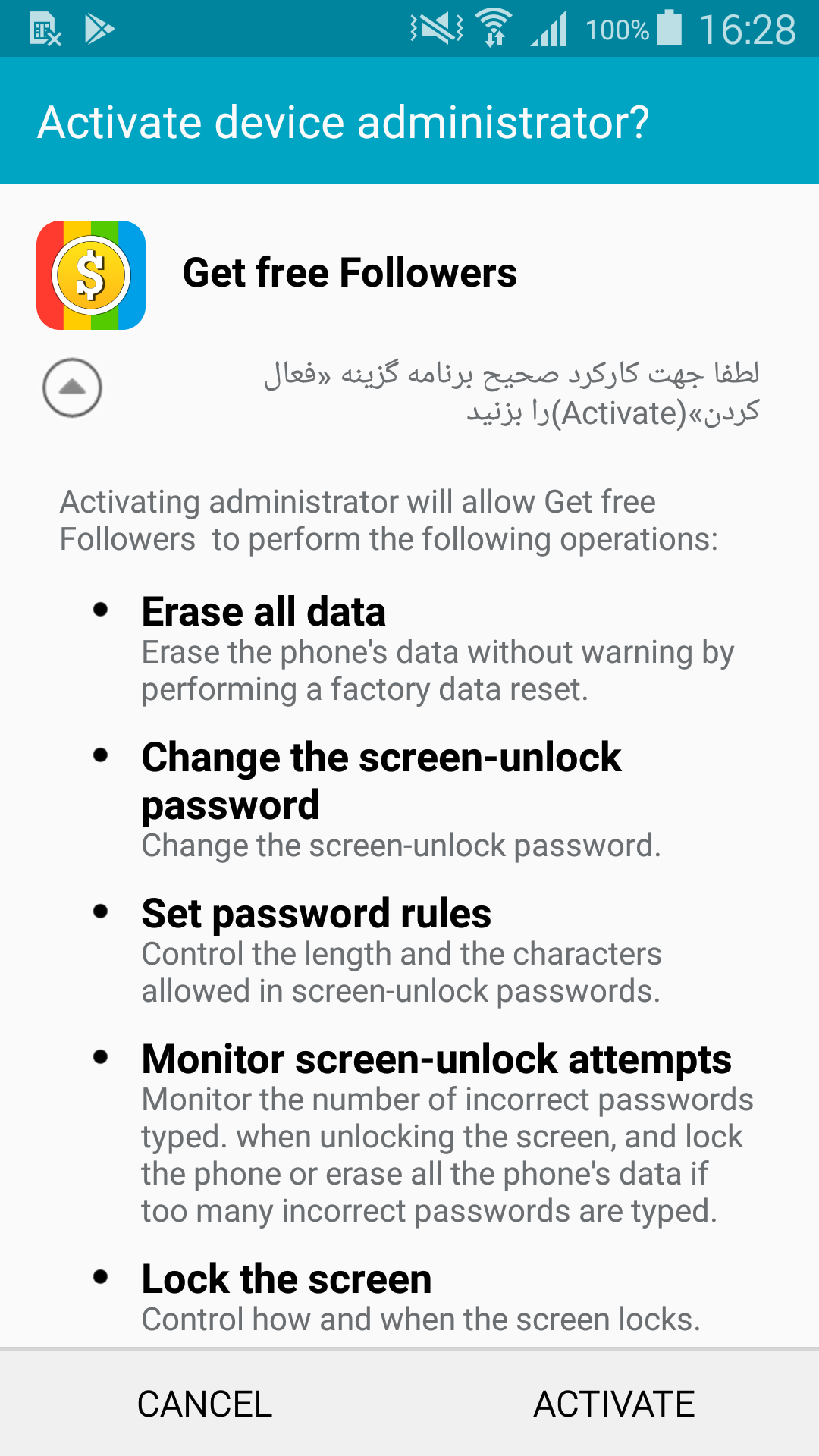

Como todo malware que se precie, la elección del vector de ataque es fundamental para conseguir que las víctimas muerdan el anzuelo. Para la propagación de HeroRat se ha camuflado este malware como aplicaciones que pudieran resultar interesantes, como por ejemplo, las típicas que prometen aumentar nuestro número de seguidores en redes sociales o algunas otras relacionadas con la obtención de criptomonedas. Estas aplicaciones fraudulentas se propagan en mercados de apps no oficiales y a través de mensajería instantánea o redes sociales.

El análisis de las muestras ha confirmado que este malware se puede ejecutar en cualquier versión de Android aunque, como es habitual, es el usuario el que, en última instancia, concede los permisos necesarios para que estas apps fraudulentas realicen su función maliciosa.

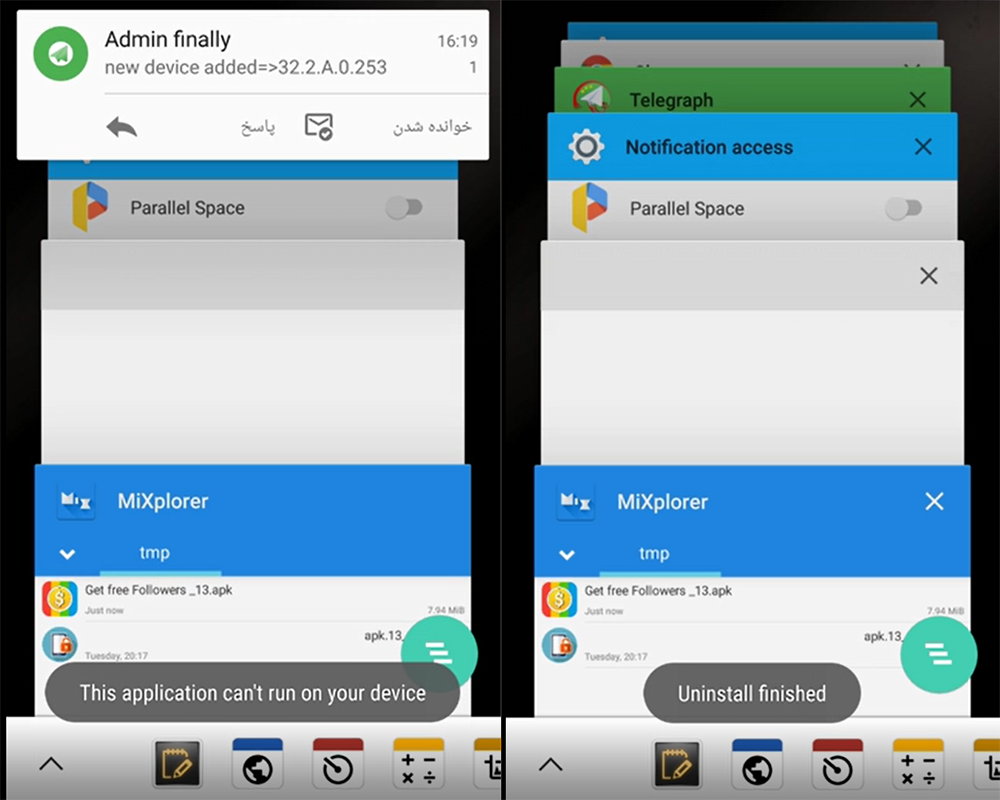

Si el usuario sigue adelante con la instalación y concede todos los permisos solicitados se encontrará con un mensaje en el que se informa que la aplicación no ha podido ejecutarse finalmente en el dispositivo y que se procederá a su desinstalación. Este mensaje puede venir en varios idiomas y en las muestras analizadas por Stefanko se observó cómo se utilizaba tanto el Inglés como el Persa, dependiendo de la configuración del idioma que tenga la víctima. Tras el amago de desinstalación, el icono de la aplicación fraudulenta desaparece de la pantalla del dispositivo de la víctima, mientras que el atacante es informado de que se acaba de añadir un nuevo dispositivo que puede controlar.

A partir de ese momento el delincuente puede tomar el control del dispositivo de forma remota usando comandos enviados a través de los conocidos bots de Telegram, ya que esta es la aplicación utilizada por los atacantes para dar órdenes y recibir información de los dispositivos infectados. Entre las funcionalidades que incluye HeroRat se encuentran la del robe de ficheros, el envío de SMS y llamadas, grabación de audio y capturas de pantalla, interceptar SMS, leer la lista de contactos, conocer la ubicación del dispositivo y poder controlar la configuración del mismo.

Como ya habíamos dicho, este malware tiene alguna particularidad como su política de ventas, permitiendo acceder a diversas funcionalidades dependiendo del nivel adquirido. Estos niveles son tres (oro, plata y bronce) y sus precios son 100, 50 y 25 dólares, un precio muy asequible para cualquier aprendiz de delincuente. Por otra parte, si alguien está interesado en obtener el código fuente, el desarrollador lo vende por unos módicos 650 dólares.

La interfaz que permite utilizar las diversas funcionalidades está incluida dentro del bot de Telegram utilizado por los delincuentes y es bastante intuitiva. Esto permite a cualquiera manejar remotamente los dispositivos infectados tan solo con pulsar los botones que desee, algo que cualquiera podría hacer si tener apenas conocimientos informáticos y donde radica uno de los problemas de estas amenazas: el aumento de ciberdelincuentes debido a los bajos conocimientos requeridos.

Este malware presenta características diferenciadoras frente a otras familias de herramientas maliciosas de control remoto también en el lenguaje de programación utilizado para su desarrollo. En lugar de utilizar Java como viene siendo habitual, los delincuentes la han desarrollado desde cero con C#, usando para ello el framework Xamarin. Tampoco se ha utilizado la Bot API de Telegram, sino que se ha usado la librería Telesharp para crear bots de Telegram con C#.

Conclusión

El malware que ha analizado nuestro compañero Lukas Stefanko aporta información muy interesante acerca de este tipo de malware. Al estar el código fuente disponible de forma gratuita no nos extrañaría ver nuevas variantes en un futuro cercano.

No obstante, si seguimos los consejos que hemos venido proporcionando desde hace tiempo, las posibilidades de resultar infectado se reducen drásticamente. Descargar aplicaciones legítimas desde mercados oficials tras revisar su número de descargas, puntuación y comentarios de los usuarios, mantener nuestro sistema actualizado, revisar los permisos que solicitan las apps al instalarse y contar con una solución de seguridad capaz de detectar y eliminar amenazas como HeroRat nos ayudarán a protegernos frente a estos ataques.