Facebook Messenger usado de nuevo como vector de ataque para el robo de credenciales

La propagación de malware utilizando mensajería instantánea es algo que ha ido adaptándose a lo largo de los años. Si hace una década, el conocido y extinto servicio Microsoft Messenger era el más utilizado por los usuarios y, por ende, también por los delincuentes, actualmente se utilizan otros servicios como WhatsApp, Telegram o, como vamos a ver a continuación Facebook Messenger.

Una técnica conocida

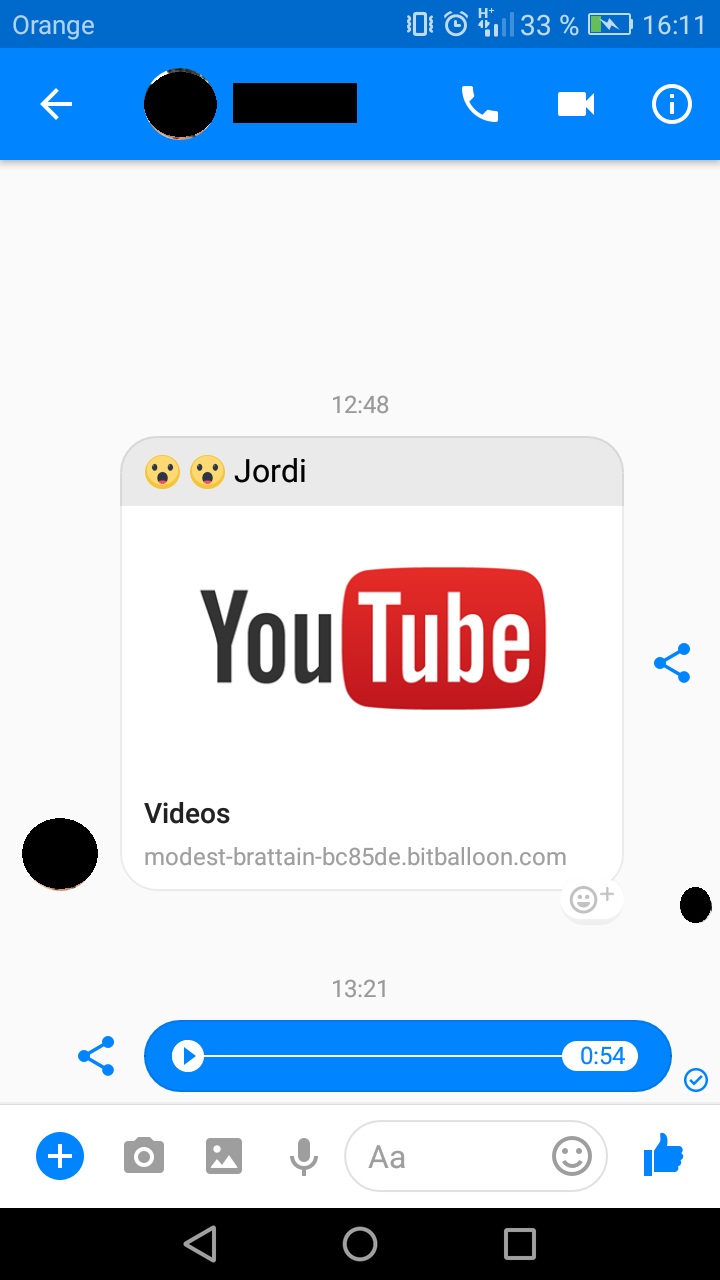

A pesar de haber cambiado de plataforma, la manera de intentar infectar a los usuarios por parte de algunos delincuentes no ha cambiado mucho en diez años. Por eso mismo no nos sorprendimos al ver como el pasado viernes empezaban a propagarse mensajes por Facebook Messenger adjuntando un supuesto vídeo alojado en Youtube.

Además de la imagen de Youtube y un enlace no había nada más que nos aportase información acerca del contenido de ese supuesto mucho. No obstante, el hecho de que el remitente de este misterioso mensaje provenga de uno de nuestros contactos (previamente infectado) hace que muchos usuarios bajen la guardia y pulsen sobre el enlace proporcionado.

Este vector de ataque lo analizamos hace unos meses cuando el malware Submelius lo empezó a utilizar para dirigir a los usuarios a la descarga de extensiones fraudulentas de Google Chrome con la intención de robar credenciales de Facebook.

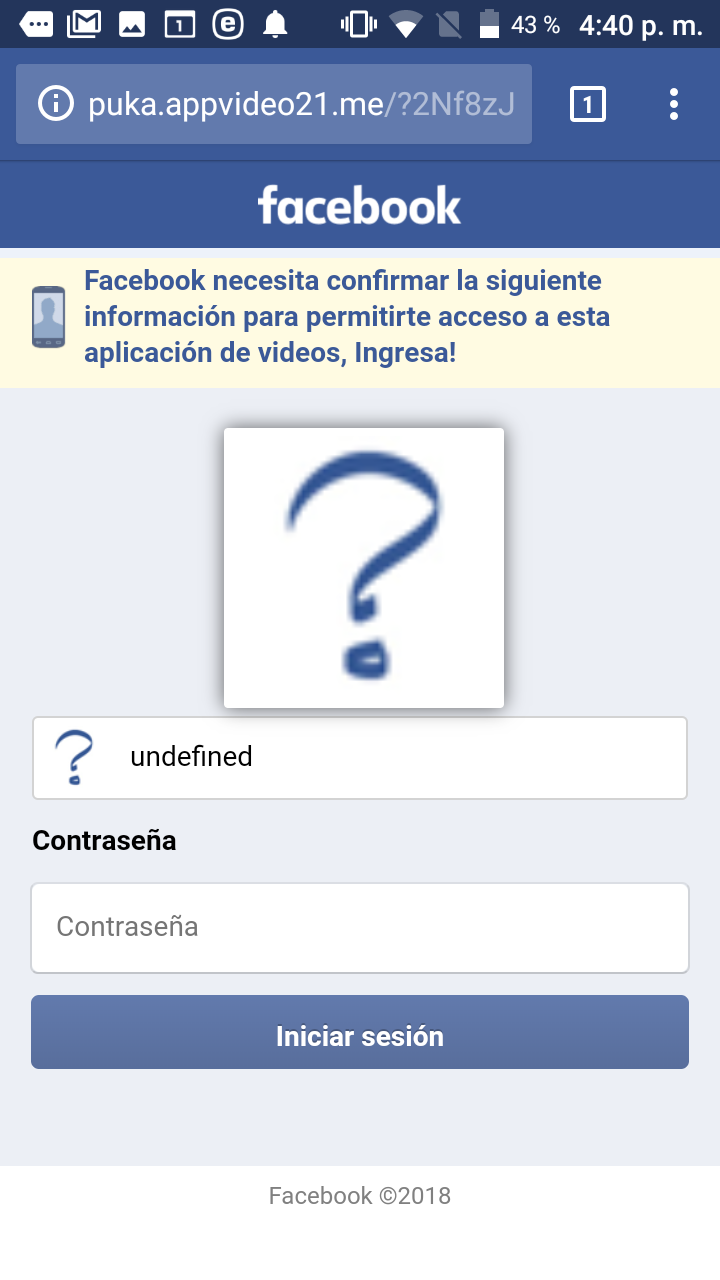

Este nuevo ataque también persigue robar las credenciales de Facebook de sus víctimas y, de paso, aprovecharlas para seguir propagándose por los contactos de los usuarios afectados. Sin embargo, en esta ocasión los perpetradores de esta campaña no se han calentado la cabeza y han optado por ir a lo sencillo, simplemente falsificando una web de Facebook con la esperanza de que los usuarios introduzcan sus credenciales.

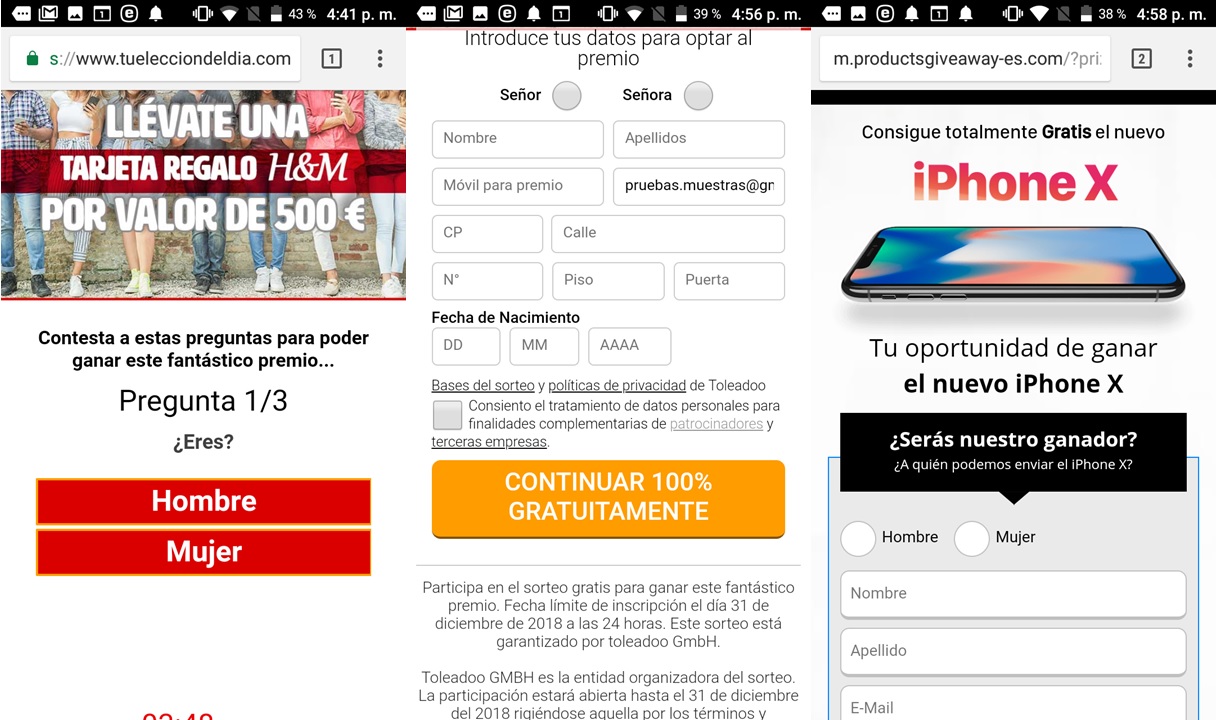

Sin embargo, en esta ocasión los delincuentes han querido aprovechar esta campaña para incluir las molestas encuestas que persiguen obtener datos de los usuarios a cambio de supuestas tarjetas regalos o suculentos premios como un iPhone X. Hay que destacar que existen empresas legales que ofrecen sus servicios para realizar este tipo de encuestas de forma legítima. Sin embargo, los delincuentes abusan estos servicios en su propio beneficio para recopilar información que luego utilizan en otras campañas dirigidas.

Detectando la amenaza

Ante este tipo de amenazas, la primera línea de defensa ha de ser nuestro sentido común. Si recibimos un supuesto vídeo de uno de nuestros contactos lo normal es preguntarle que contiene y si lo ha enviado de forma voluntaria. Además, el enlace que aparece debajo del supuesto vídeo no tiene nada que ver con Youtube por lo que también sirve como señal de aviso a poco que estemos atentos.

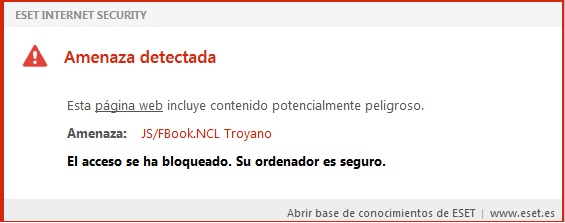

En el caso de que pulsemos sobre el enlace malicioso y contemos con una solución de seguridad como las de ESET, es posible detectar esta amenaza como un Troyano JS/FBook.NCL.

Por último, no nos cansaremos de recordar la importancia de utilizar el doble factor de autenticación en todos aquellos sitios que lo permitan. Esto evitará que, aun robándonos las credenciales, los delincuentes puedan acceder a servicios online como Facebook sin disponer del código de un solo uso que generamos a través de un SMS o utilidad de generación de códigos.

Conclusión

Como acabamos de ver, la reutilización de técnicas antiguas no es algo extraño y, cada cierto tiempo vemos como se repiten ciertos vectores de ataque que consiguen bastante éxito. Es fundamental que aprendamos a reconocer amenazas que ya tienen muchos años a sus espaldas y que han sido utilizadas múltiples veces.

Este tipo de amenazas son fácilmente evitables si ponemos un poco de nuestra parte y aplicamos unas medidas básicas de seguridad como las que hemos comentado, conseguiremos que los delincuentes no lo tengan tan fácil.