Delincuentes usan certificados digitales robados de empresas taiwanesas para firmar malware

Una investigación reciente realizada por ESET ha permitido descubrir el uso de certificados digitales legítimos previamente robados por un grupo criminal para propagar malware en, al menos, un par de campañas. Los certificados utilizados por los delincuentes para firmar digitalmente sus amenazas pertenecen a la empresa taiwanesa D-Link, conocida especialmente por sus dispositivos de red como routers (así como los módems que permiten que los routers se conecten a Internet), cámaras IP y otros.

Revisando las amenazas

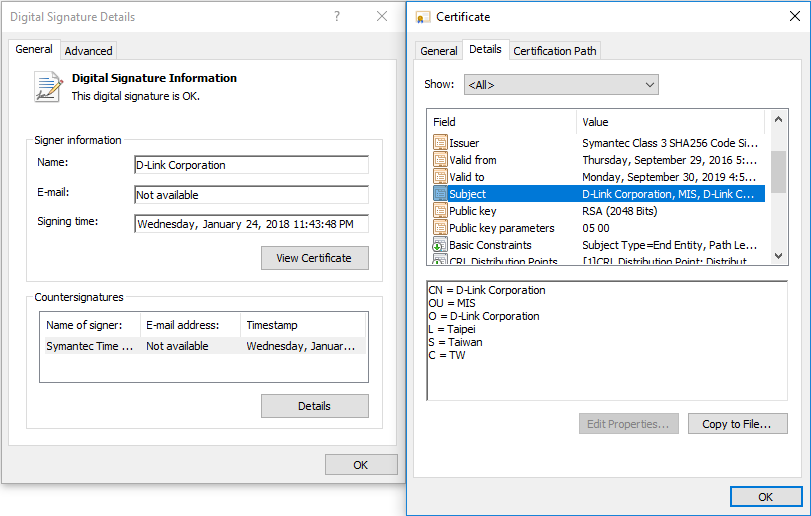

El uso de certificados digitales legítimos por parte del malware es algo poco común y bastante efectivo, ya que permite evadir algunos sistemas de detección. En este caso, la confirmación de que se trataba de un certificado legítimo y no uno falso haciéndose pasar por D-Link fue precisamente el haber observado ese mismo certificado siendo utilizado por software legítimo. Tras ser avisados por los investigadores de ESET, D-Link lanzó su propia investigación y revocó el certificado robado el pasado 3 de julio.

Certificado perteneciente a D-Link utilizado para firmar el malware – Fuente: WeLiveSecurity

Tras analizar el caso, el investigador de ESET Anton Cherepanov identificó dos familias de malware diferentes que utilizaron el certificado robado durante algún tiempo. Una de estas familias de malware es Plead, un backdoor controlado remotamente, mientras que la otra funciona como un ladrón de contraseñas.

El malware Plead ha tenido cierta relevancia recientemente, ya que el Centro de Coordinación de los Equipos de Respuesta ante amenazas de Japón (JPCERTCC) publicó a principios del mes pasado un análisis de esta amenaza, relacionándola con el grupo de ciberespionaje BlackTech, según una investigación realizada por la empresa de seguridad Trend Micro.

Esta investigación previa demuestra que este malware ya se había usado anteriormente en ataques dirigidos a países del sudeste asiático, principalmente Taiwán. Por su parte, la amenaza especializada en el robo de contraseñas no tiene nada de especial y solo roba credenciales de Internet Explorer, Google Chrome, Mozilla Firefox y Microsoft Outlook.

La peligrosidad de usar certificados legítimos para propagar malware

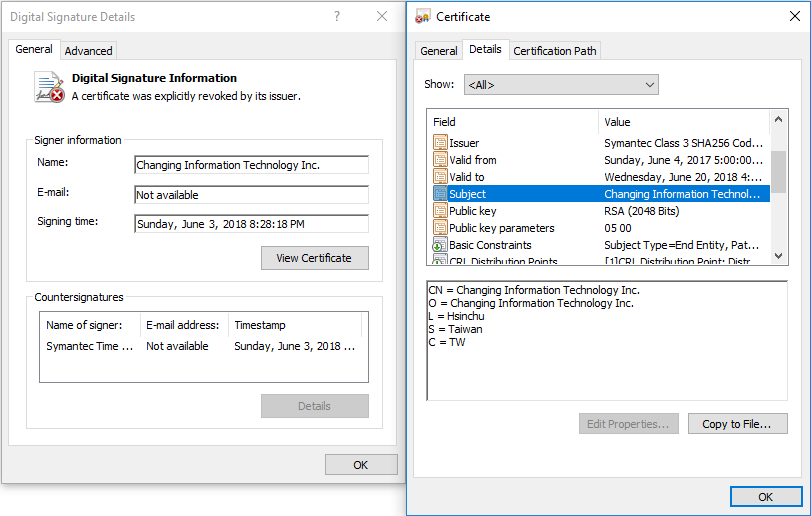

Además del certificado robado de la empresa D-Link, la investigación realizada por ESET logró identificar muestras firmadas por un certificado perteneciente a una empresa de seguridad Taiwanesa, de nombre Changing Information Technology Inc. Este certificado fue revocado el pasado 4 de julio, pero los delincuentes siguen utilizándolo para firmar sus amenazas.

Certificado de The Changing Information Technology Inc. utilizado para firmar el malware – Fuente: WeLiveSecurity

Esta habilidad para vulnerar la seguridad de empresas tecnológicas taiwanesas y de reutilizar sus certificados firmados en ataques futuros demuestra que este grupo criminal dispone de cierto nivel de habilidad, y que se centran en la región mencionada anteriormente. Por ejemplo, para dificultar el análisis de las amenazas, estas se encuentran altamente ofuscadas con código basura. Sin embargo, el funcionamiento de las muestras analizadas es bastante similar, descargando desde un servidor remoto o abriendo desde el disco local un pequeño fichero cifrado que, a su vez, contiene el shellcode cifrado que permite la descarga del módulo backdoor final.

Tal y como acabamos de ver, el uso de certificados digitales legítimos proporciona a los delincuentes una capacidad de ocultación a sus amenazas muy considerable, ya que a ojos de la mayoría, el malware que los utilice podrá pasar como una aplicación legítima (al menos en un primer análisis). De esta forma se pueden evitar algunas medidas de seguridad sin levantar sospechas, aunque cuando intente ejecutarse el escenario puede cambiar notablemente.

Conclusión

La utilización de certificados legítimos en muestras de malware suele estar asociado a ataques dirigidos avanzados, aunque cada vez más es una técnica que incluso los delincuentes comunes han llegado a usar en sus creaciones. Esta situación pude convertirse en un serio problema si se llega a popularizar, porque podría provocar que muchas amenazas no fuesen detectadas en primera instancia hasta que tratasen de ser ejecutadas, algo que en demasiadas ocasiones puede ser demasiado tarde.