Resurgimiento del troyano bancario Emotet a través de una nueva campaña de spam

Las amenazas que tienen detrás a grupos criminales que han invertido cierta cantidad de recursos en ellas no suelen desaparecer rápidamente (salvo que hablemos de campañas muy dirigidas). Los delincuentes suelen perfeccionar el código y reaprovechar o utilizar nuevos vectores de ataques para seguir obteniendo beneficios y esto mismo es lo que venimos observando durante las últimas semanas con la última campaña detectada del troyano Emotet.

Emotet vuelve a escena

Este conocido troyano bancario tiene ciertas peculiaridades como, por ejemplo, su persistencia, su composición a base de módulos actualizables con diferentes funcionalidades o la manera de propagarse, similar a la de un gusano informático. Hasta el momento, se ha venido detectando en campañas de spam donde los delincuentes intentan engañar a sus víctimas utilizando remitentes aparentemente legítimos y adjuntando documentos que se hacen pasar por facturas o similares.

Ejemplo de correo con adjunto malicioso usado por esta nueva campaña de Emotet

Estos correos se componen en base a una serie de plantillas preestablecidas por los atacantes y que van variando periódicamente para dificultar su detección. No obstante, casi todos tiene en común la mención de una factura impagada o similar, la brevedad en el mensaje y la utilización de datos obtenidos de empresas legítimas para ganarse la confianza de la víctima.

Como en otros casos similares, este malware se compone de varias fases, siendo la primera la apertura del documento y la ejecución del código malicioso que contiene en su interior. Seguidamente se descargarán en el sistema de la víctima nuevos códigos maliciosos preparados por los atacantes para, principalmente, robar información confidencial como la relacionada con los datos bancarios.

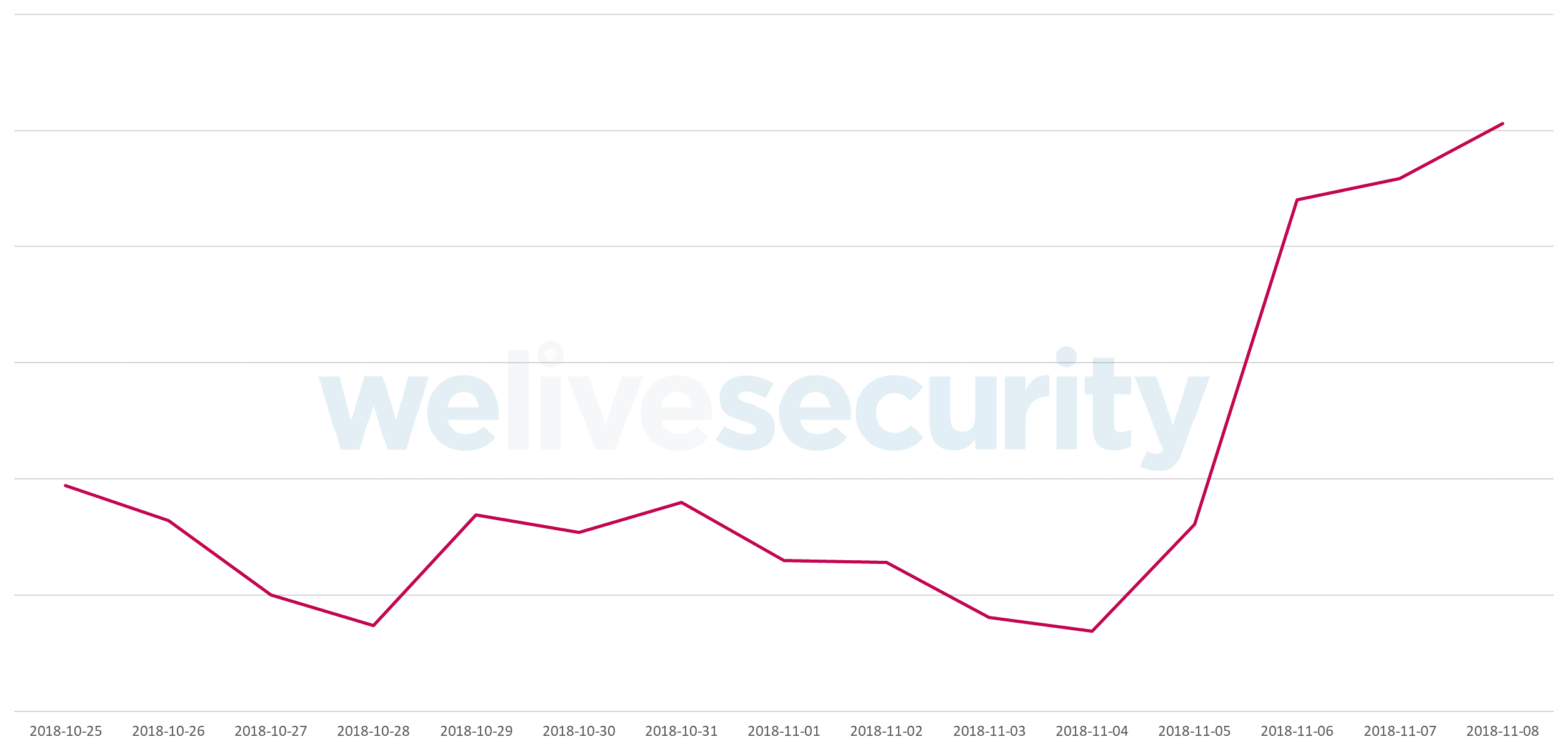

Emotet es un viejo conocido para las empresas de seguridad y, cada cierto tiempo vemos como una nueva campaña hace resurgir este troyano en busca de nuevas víctimas. La más reciente de estas campañas data de principios de noviembre, tal y como revela la telemetría de detecciones de esta amenaza proporcionada por ESET.

Número de detecciones de Emotet durante las últimas semanas – Fuente: WeLiveSecurity

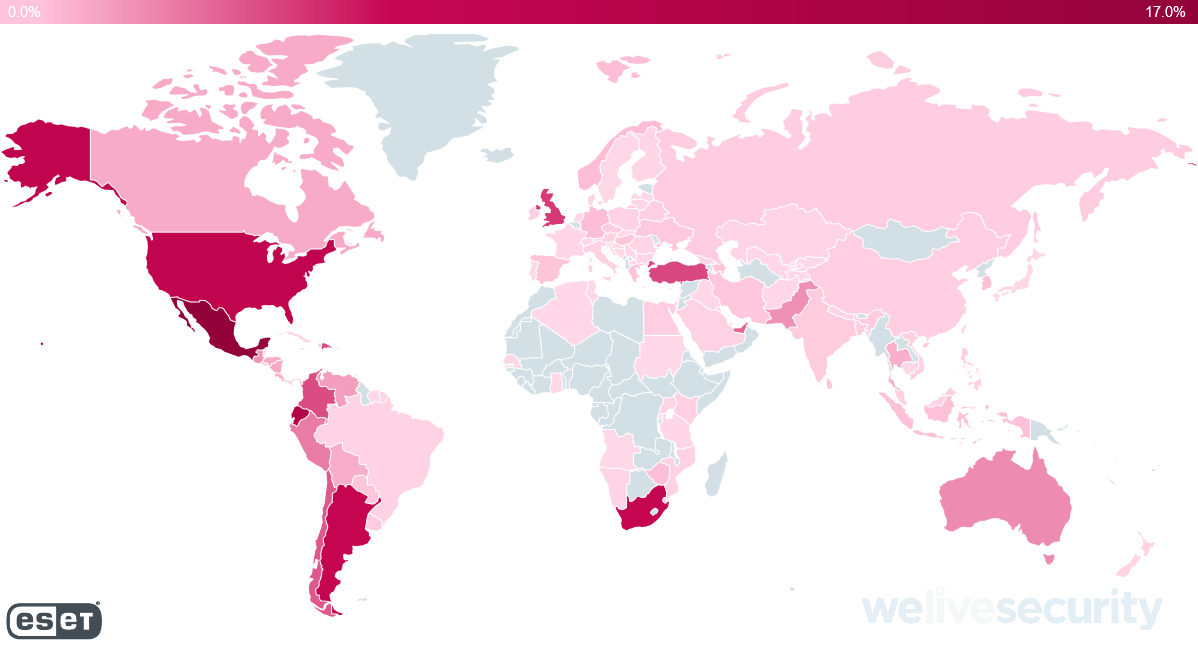

En lo que respecta a las víctimas, parece que esta nueva campaña está orientada a usuarios de América, Sudafrica, Reino Unido y Turquía, usando principalmente correos en inglés, aunque también se han detectado variantes en alemán. Esto no significa que los delincuentes vayan a centrar su campaña solo en estos países ya que con una simple traducción de los correos utilizados a otros idiomas pueden ampliar considerablemente el número de víctimas.

Ubicación de los principales usuarios afectados por esta campaña de Emotet – Fuente: WeLiveSecurity

Descarga y ejecución del malware

Como acabamos de ver, el método de propagación de Emotet sigue siendo bastante tradicional a la par que efectivo. También lo es la forma que tiene para intentar descargar en el sistema de las víctimas las diferentes versiones del malware, esto es, con la utilización de documentos que contienen código malicioso en su interior. Veamos un ejemplo.

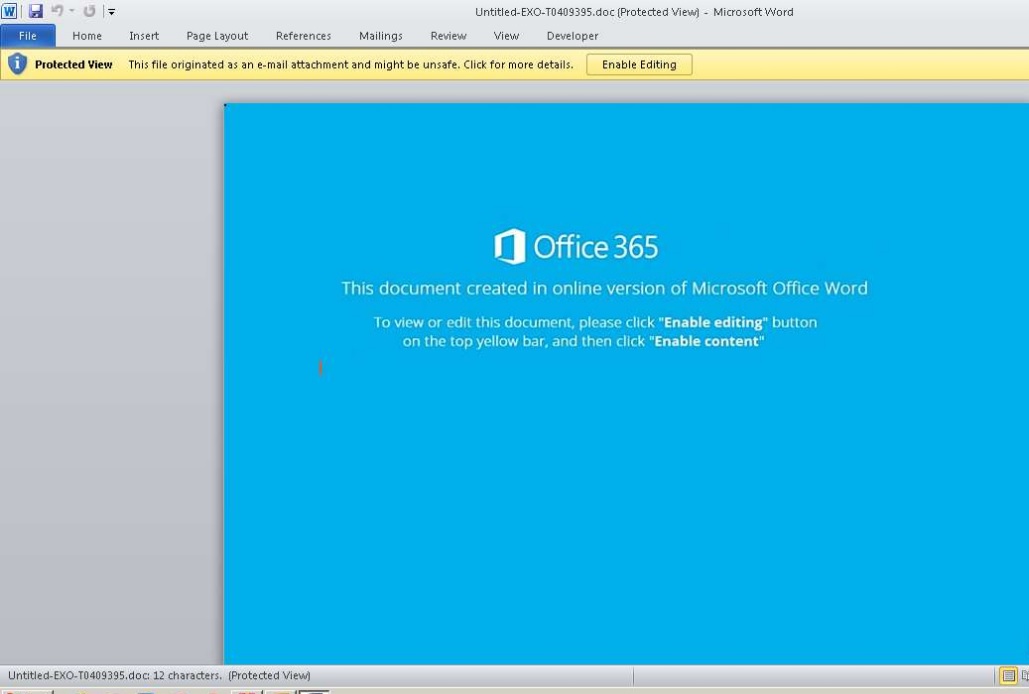

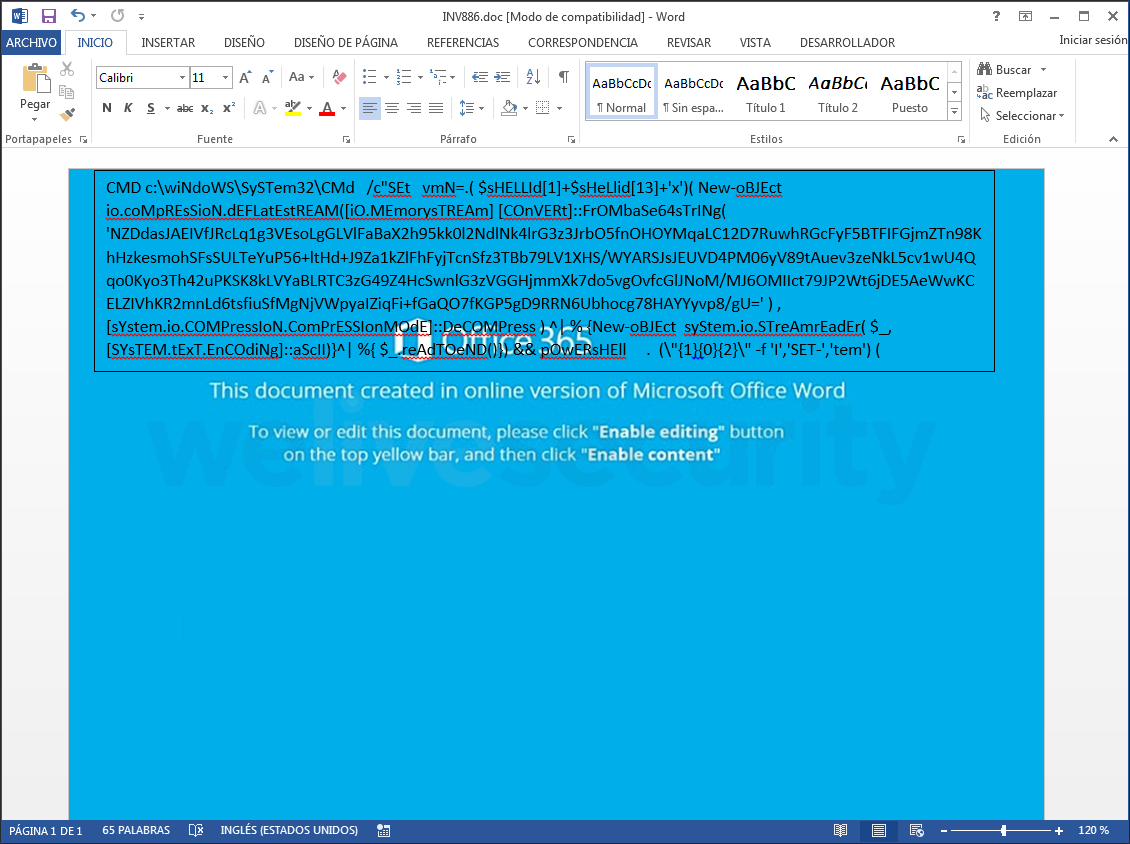

Documento malicioso usado por Emotet solicitando habilitar la ejecución de código ofuscado

Tal y como viene siendo habitual en estos casos, los delincuentes intentan engañar al usuario haciéndole creer que el documento que acaba de abrir contiene información de importancia, pero esta no puede ser visualizada a menos que se habilite la ejecución de contenido. Hace años que Microsoft no permite la ejecución automática de código en documentos de su suite MS Office pero esto no es impedimento para que un usuario que no esté concienciado en seguridad desactive esta medida de seguridad, algo que los delincuentes están explotando desde hace tiempo.

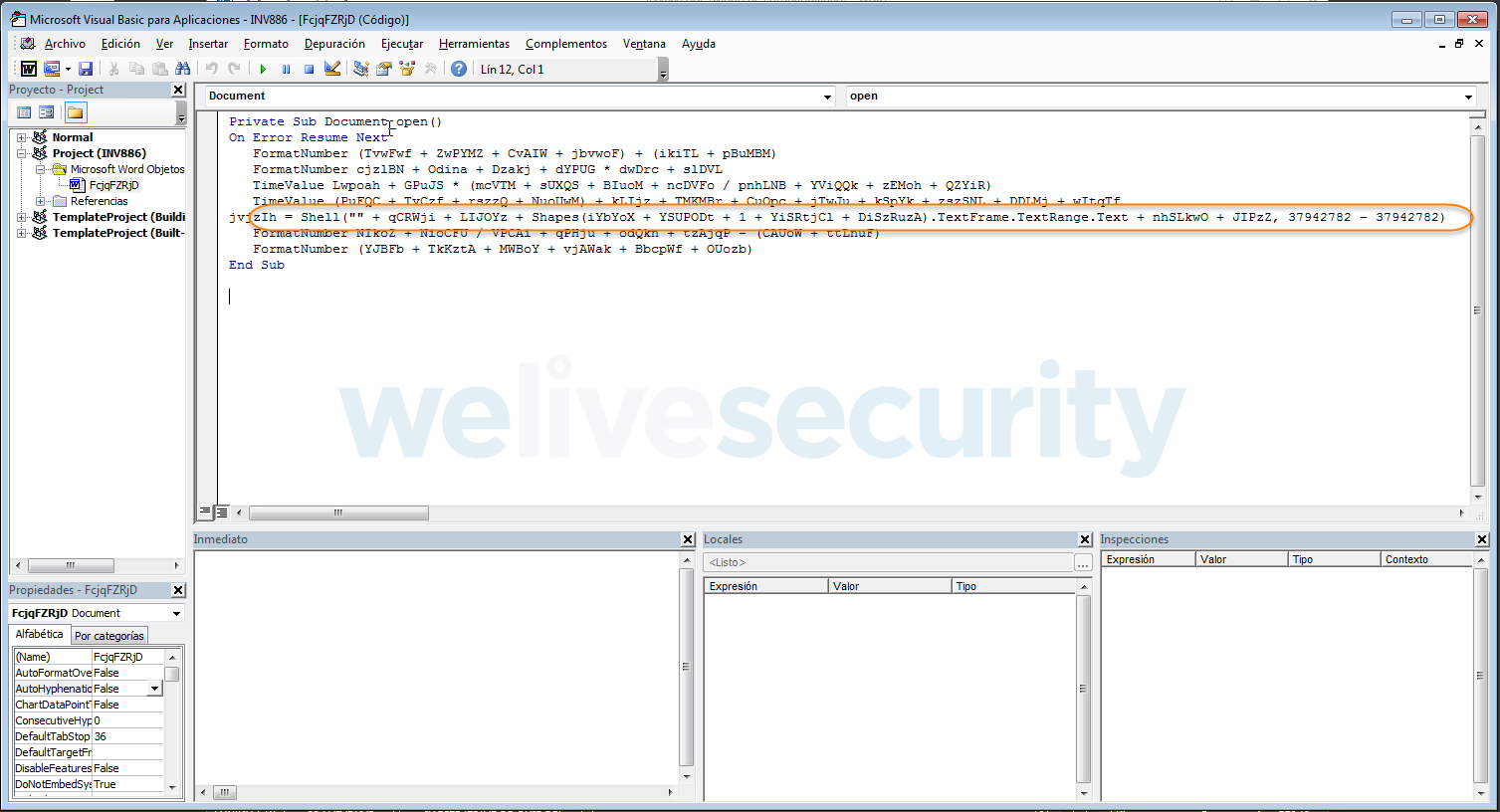

Contenido de la macro dentro del documento malicioso – Fuente: WeLiveSecurity

Sin embargo, en esta ocasión nos encontramos con una peculiaridad, ya observada por nuestros compañeros de WeLiveSecurity, y es que la macro incrustada en el documento no es especialmente extensa ni trata de descargarse código malicioso desde un sitio web controlado por los atacantes, o al menos eso intenta aparentar. Al revisar la macro nos encontramos que lo que se intenta hacer es leer un cuadro de texto, cuadro que se encuentra oculto en el documento de Office y que al ampliar desvela algo muy interesante.

Código oculto dentro de un cuadro de texto en el documento malicioso – Fuente: WeLiveSecurity

En este cuadro de texto oculto a simple vista vemos como se ejecuta un comando CMD, que a su vez ejecuta un script en PowerShell, script que se encuentra codificado en BASE64 y que se descodifica al vuelo cuando la macro se inicia. Es esta pieza de código la que empieza la segunda fase del ataque, descargándose una de las variantes de Emotet desde alguno de los sitios utilizados por los delincuentes para su descarga.

Un vistazo a algunos de los sitios desde los que se descargan las variantes de Emotet nos sirve para comprobar como la gran mayoría de ellos pertenecen a webs legitimas que han visto comprometida su seguridad. Esta técnica es utilizada por los atacantes para intentar saltarse algunos sistemas de detección basados en listas negras de URL ya que, al tratarse de webs legítimas, hace falta inspeccionar dinámicamente el archivo que intenta descargarse desde esa URL para saber si se trata de algo malicioso o no.

Comunicación y descarga de módulos adicionales

En el caso de que el ataque tenga éxito y se consiga descargar e instalar una variante del troyano Emotet en el sistema de la víctima, este intenta conseguir persistencia en el sistema para conseguir ejecutarse durante el mayor tiempo posible y así poder robar la mayor cantidad de credenciales posible.

Además, se establece la comunicación con el centro de mando y control (C&C), avisando de que la infección se realizó con éxito y de que se pueden descargar módulos que permitan realizar nuevas acciones maliciosas en el sistema infectado. Estos módulos incluyen el ya mencionado robo de credenciales, movimiento lateral en una red corporativa para infectar nuevas máquinas, redirección de puertos para acceder a la red interna desde el exterior, etc.

Si bien la actividad principal de los delincuentes detrás de Emotet se centra en la recopilación de datos confidenciales y, muy especialmente, todo lo que tenga que ver con datos bancarios, no se deben descartar otras actividades maliciosas que puedan estar pensando en incorporar de cara a futuras campañas.

Conclusión

Sabemos por experiencia de otras ocasiones que este tipo de campañas vuelven a resurgir cada cierto tiempo con alguna novedad que las hace más eficientes. En esta ocasión se trata de un cambio en la forma de ocultar el código malicioso dentro del fichero ofimático lo que más nos ha llamado la atención pero los delincuentes siguen innovando constantemente para conseguir nuevas víctimas.

Además de contar con medidas de seguridad que sean capaces de detectar estas y otra amenazas, no debemos olvidar que este malware no se ejecuta de forma automática y que requiere la intervención de un usuario que ignore y desactive las medidas de seguridad incorporadas en MS Office. Por eso es tan importante la concienciación entre los usuarios, para que dejen de ser el eslabón más débil de la seguridad y pasen a ser una capa más para detectar y bloquear amenazas.

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Estimado Josep, podrías proporcionarnos algún material para concientizar a los usuarios finales que difícilmente leen un correo informativo como el actual ya que no lo comprende o aducen que no es de su interés.

Hola Alex,

En el siguiente enlace encontrarás la guía del empleado seguro, material que te será de ayuda para concienciar a los usuarios finales, tal y como solicitas:

https://www.welivesecurity.com/wp-content/uploads/2014/01/guia_del_empleado_seguro.pdf

Saludos.