La amenaza del falso soporte técnico evoluciona para seguir obteniendo víctimas

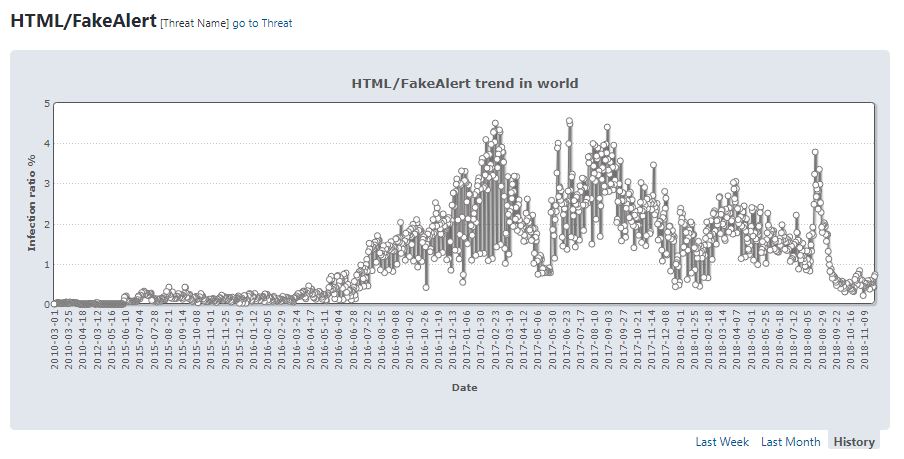

Ciertas amenazas son recurrentes en el tiempo y no dejan de evolucionar para tratar de seguir infectando nuevas víctimas. Este es, por ejemplo, el caso del falso soporte técnico, una amenaza que lleva engañando a usuarios desde hace años y que tuvo bastante incidencia entre usuarios españoles en un periodo comprendido entre finales de 2016 y mediados de 2018.

Una amenaza que sigue viva

A pesar de que los incidentes relacionados con el falso soporte técnico han caído considerablemente desde el pasado mes de septiembre, casos analizados recientemente apuntan a que los delincuentes están mejorando sus técnicas, y, por ese motivo, creemos importante alertar a todos los usuarios para que no caigan en esta trampa.

Nuestro departamento de soporte sigue recibiendo algunas llamadas cada semana relacionadas con esta amenaza, e incluso recientemente recibimos en nuestras oficinas la visita de una usuaria que había sido víctima de estos delincuentes y buscaba recomendaciones sobre las siguientes acciones a tomar.

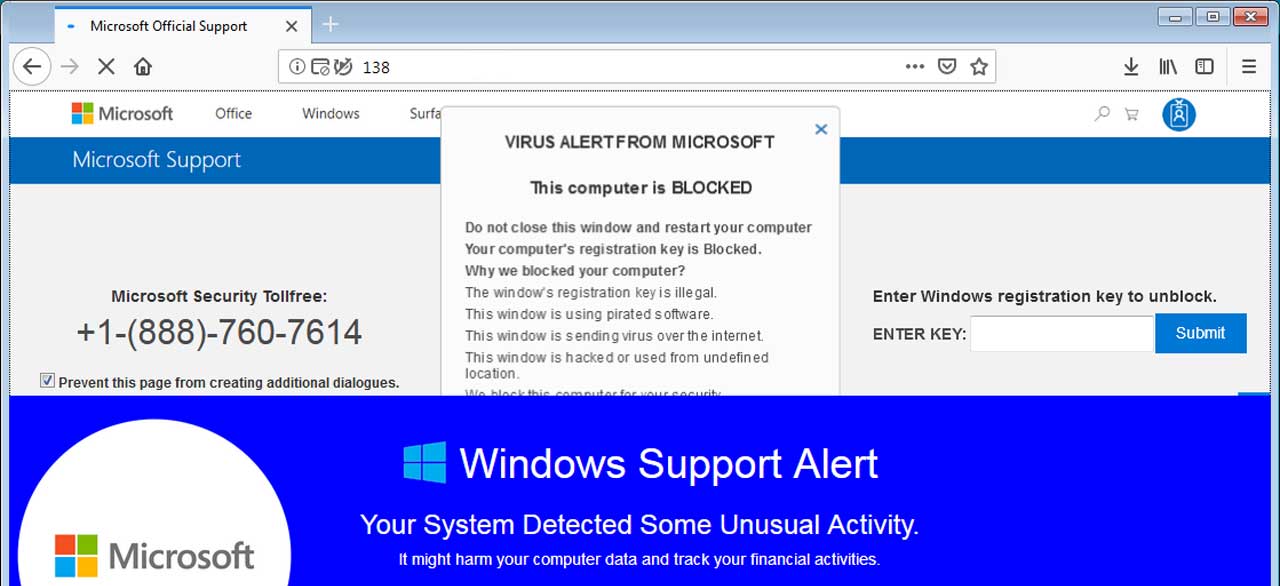

Tal y como hemos explicado en artículos anteriores, esta amenaza juega con el miedo de los usuarios a quedar infectados y los delincuentes preparan webs que se muestran mientras navegamos, haciéndose pasar por empresas conocidas como Microsoft, Google o incluso suplantando la identidad de alguna empresa de seguridad.

Ejemplo de web mostrando una falsa alerta de virus – Fuente: Bleeping Computer

Con este tipo de alertas en nuestro navegador no es extraño que muchos usuarios piquen y procedan a llamar al número proporcionado. Además, los delincuentes han ido adaptado estos mensajes a cada región y ya no es extraño encontrarnos con mensajes en español, francés o alemán, además de los que se nos muestran en inglés. No solo eso, sino que los números de teléfono proporcionados suelen ser también del país de la víctima, aunque luego exista una redirección a una centralita ubicada en algún país remoto.

Evolución de las técnicas

Volviendo al caso de la usuaria que vino en persona a nuestras oficinas a pedirnos consejo tras haber sido víctima de esta amenaza, nos sorprendió ver que los delincuentes habían evolucionado su técnica en los últimos meses con respecto a casos analizados anteriormente. Según su declaración, su llamada fue atendida por hasta tres operadores: primero uno en inglés con marcado acento hindú, y posteriormente por dos operadores que le hablaron en el español característico de algunos países de Latinoamérica.

El uso de hasta tres operadores para atender su caso ya nos parece extraño, puesto que los casos que conocíamos con anterioridad siempre los llevaba el mismo operador, aunque la víctima no hablase su idioma. Es posible que los delincuentes hayan aumentado los recursos destinados a convencer a las víctimas de que tienen un problema de seguridad inexistente y, por ende, procedan a facilitar los datos de su tarjeta de crédito.

El segundo punto que nos comentó esta usuaria también nos sorprendió, ya que en lugar de pedir la instalación de un software de control remoto como TeamViewer únicamente en su sistema de sobremesa o portátil, en esta ocasión los operadores de este falso soporte técnico también solicitaron su instalación en el dispositivo móvil.

Histórico de detecciones de amenazas de falso soporte técnico – Fuente: Virus Radar

Este punto cobró sentido cuando supimos la tercera sorpresa. Y es que, una vez la víctima les proporcionó los datos de su tarjeta de crédito, los delincuentes le pidieron que dejara el móvil en otra habitación y empezaron a adquirir varias criptomonedas con la tarjeta, algo que provocó que la entidad bancaria de la usuaria comenzara a enviarle mensajes de confirmación. Por suerte, esta usuaria no hizo caso y mantuvo el móvil a su lado, viendo todos los mensajes de petición de compra que le estaba enviando su entidad bancaria, tras lo que cortó la llamada con los operadores, apagó su ordenador, desinstaló TeamViewer de su smartphone y llamó a su banco para que cancelase la tarjeta y las operaciones.

Es muy probable que, de haber seguido las instrucciones de los operadores, estos hubieran procedido a eliminar estos mensajes de aviso y la víctima no se hubiera dado cuenta de las operaciones realizadas con su tarjeta de crédito hasta que fuera demasiado tarde como para intentar cancelarlas.

Ofuscando el código

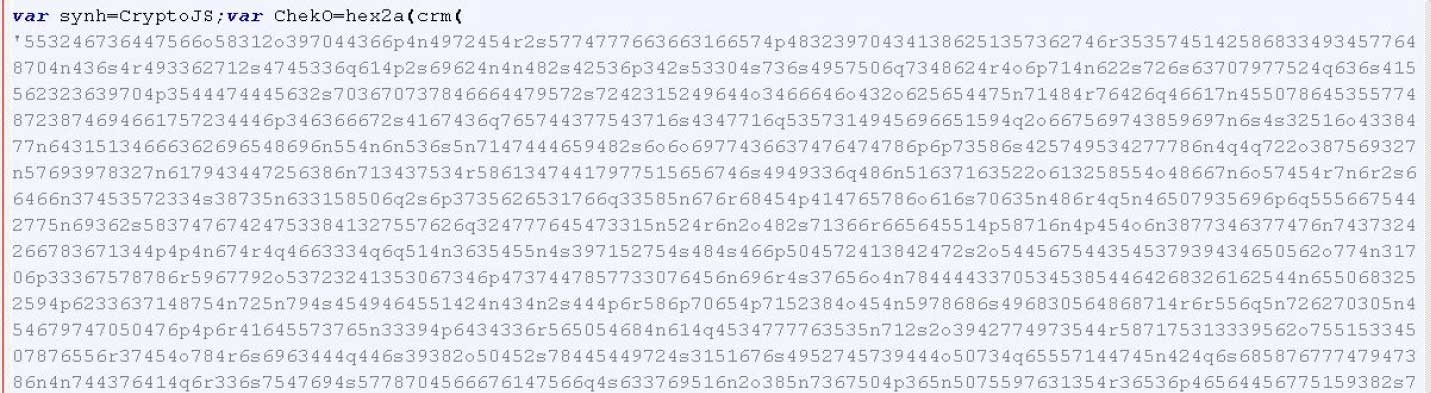

Además de esta evolución en las técnicas utilizadas a la hora de obtener los datos de la tarjeta de crédito de las víctimas y las operaciones que realizan los delincuentes con ellas, investigaciones recientes han demostrado que los delincuentes también están mejorando la ofuscación del código que utilizan las webs que muestran las falsas alertas para dificultar su detección por parte de las soluciones de seguridad.

Ejemplo de código cifrado con AES utilizado en los scripts que muestran las falsas alertas – Fuente: Bleeping Computer

Entre las técnicas de ofuscación que se han venido observando recientemente se incluye el uso de cifrado en Base64, la creación de rutinas propias de ofuscación o incluso la utilización de cifrado AES para ocultar los scripts maliciosos de los motores de análisis. De hecho, ya existen informes que demuestran que los delincuentes están utilizando múltiples capas de ofuscación de sus scripts para evitar ser detectados fácilmente por el software de seguridad.

De esta forma, se han observado scripts con grandes bloques de código ofuscado que son luego procesados por funciones incluidas por los delincuentes y que devuelven otro script cifrado. Todo esto para evitar que alguien pueda ver de forma sencilla el código que, en última instancia, mostrará las falsas alertas de seguridad en nuestro navegador como si fueran anuncios.

Conclusión

Si bien esta utilización de técnicas más avanzadas tanto para ofuscar el código malicioso de las falsas alertas de seguridad como en el proceso de engaño a las víctimas aún no se ha traducido en una vuelta a los niveles de ataques detectados hace unos meses (al menos en España), es posible que los delincuentes estén preparando su regreso con más fuerza.

Para evitarlo debemos estar atentos y saber cómo reaccionar cuando se nos muestra alguna de estas falsas alertas, acudiendo solamente a webs oficiales cuando deseemos obtener soporte técnico. Además, a pesar de que la ofuscación dificulta el análisis del código utilizado por los delincuentes a la hora de mostrar estas falsas alertas, muchas soluciones de seguridad son capaces de detectar esta amenaza mediante otras técnicas, por lo que conviene tener nuestro antivirus actualizado con los últimos modos de detección disponibles.