Siegeware: cuando los delincuentes toman el control de un edificio inteligente

Los edificios inteligentes dejaron de ser una novedad hace tiempo en un mundo en el que la interconexión de dispositivos y sistemas es un hecho y una tendencia que cada día va a más. Esto ha permitido que la gestión de estos inmuebles mejore notablemente en aspectos como la seguridad, el acceso o la domótica, y el bienestar de sus habitantes.

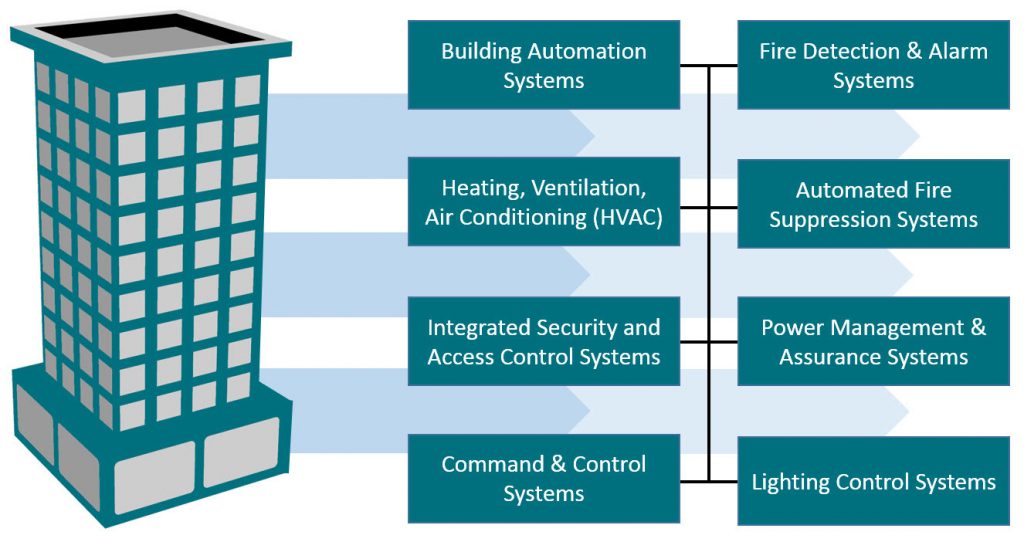

Sin embargo, estos avances tecnológicos también provocan que los edificios inteligentes estén expuestos a ciberataques que, hasta no hace demasiado, no estaban ni siquiera contemplados. Nuestro compañero Stephen Cobb, investigador Senior de ESET Norteamérica nos plantea un escenario que para muchos podría parecer ficticio, pero que ya se ha convertido en realidad, en el que unos atacantes consiguen comprometer los sistemas de control de un edificio inteligente y amenazan con tomar el control del mismo si no se paga un rescate de varios miles de dólares. Entre los sistemas que podrían ser atacados por los atacantes se encuentran algunos tan críticos como la calefacción, el sistema de detección y extinción de incendios, los controles de acceso o la iluminación, por citar solo unos cuantos.

Una amenaza real

En un reciente post, Stephen afirma que los agentes de policías que fueron informados de un ataque de este tipo indicaron que no era la primera vez que veían algo similar. Es por eso que consideramos importante que el público sea consciente que este tipo de ataques ya se están produciendo para que se tomen las medidas adecuadas que permitan evitarlos.

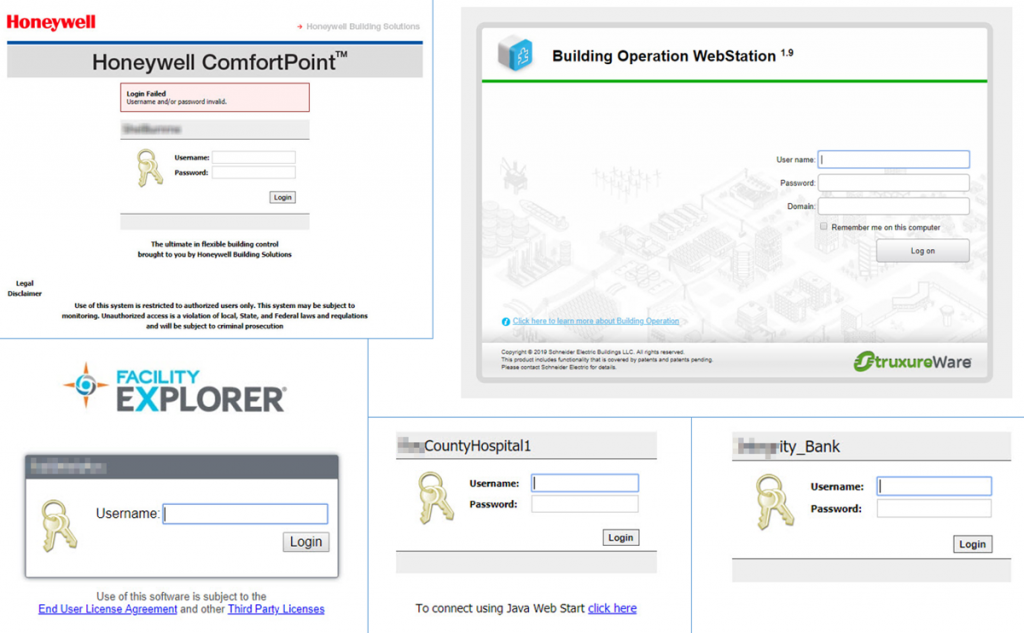

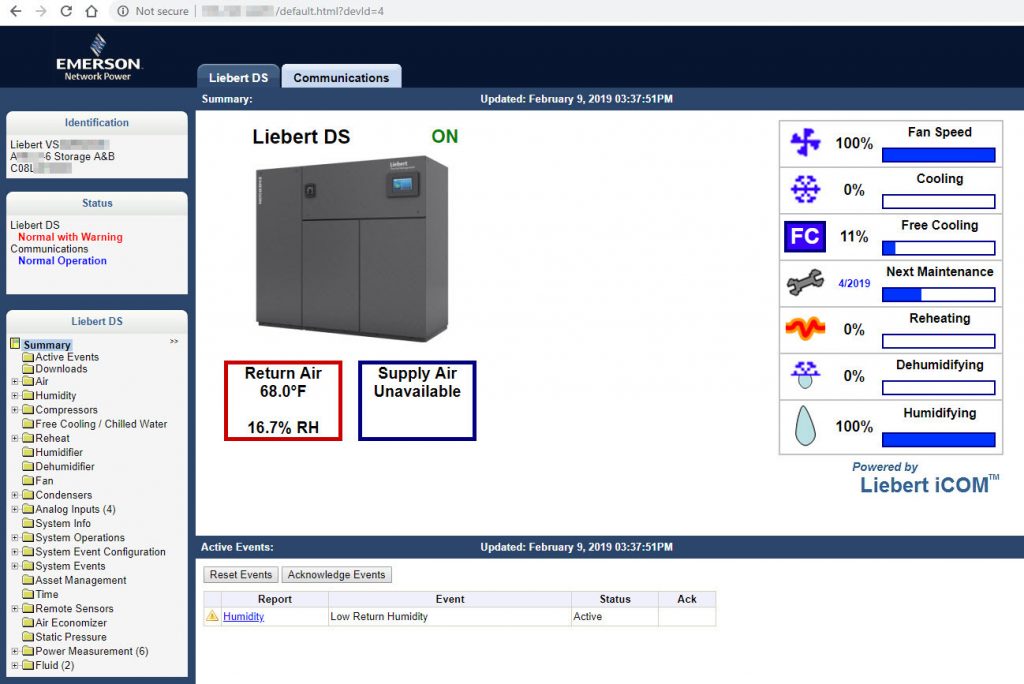

Puede que aun estemos ante casos aislados pero podemos afirmar con seguridad que el secuestro de edificios inteligentes ya se encuentra entre los objetivos de los ciberdelincuentes. Tampoco es algo especialmente novedoso ya que los ataques a sistemas de control industrial o a los sistemas que gobiernan estos edificios son conocidos desde hace años. La novedad es que ahora se utilicen como medida de presión para obligar al pago de un rescate. Una búsqueda rápida en servicios como Shodan permite encontrar varios sistemas de control (tanto industriales como de gestión de edificios inteligentes) expuestos a Internet y solo a unas credenciales de distancia de obtener acceso. El problema se agrava cuando se descubre que muchas de las credenciales de acceso a estos sistemas son las que viene por defecto y que pueden encontrarse fácilmente en los manuales.

En lo que respecta al número de sistemas potencialmente atacables, este varía dependiendo del tipo de sistemas que se contemplen como objetivos. Stephen afirma en su artículo que llegó a descubrir 35.000 objetivos potenciales en una búsqueda rápida realizada a mediados de febrero y centrándose solamente en una categoría.

Este es cifra a tener muy en cuenta y que puede justificar el interés creciente de los delincuentes en atacar y secuestrar este tipo de sistemas. Solo con que consigan acceder a unos pocos sistemas encargados de gestionar edificios inteligentes y pidan un rescate ya tienen más que justificado el interés y los recursos invertidos en realizar este tipo de ataques.

Medidas preventivas y posibles soluciones

A pesar de que estos ataques ya son una realidad y, muy probablemente, aumenten en los próximos meses tampoco debemos resignarnos. Precisamente porque este tipo de ataques se encuentran ahora mismo en una fase inicial y aún no están muy extendidos es el momento ideal para preparase y adoptar las medidas de seguridad necesarias para evitarlos.

Existen numerosos protocolos internacionales que ayudan a prevenir los ataques siegeware y otros incidentes de seguridad. Un buen punto de partida sería la guía “Intelligent Building Management Systems: Guidance for Protecting Organizations” complementada de manera más extensa por la guía del Departamento de Defensa de los Estados Unidos “Unified Facility Criteria, UFC 4-010-06 Cybersecurity Of Facility-Related Control Systems”.

Un punto clave en la seguridad de estos edificios inteligentes es el acceso remoto a los sistemas de control. Como ya hemos visto, muchos de ellos son accesibles con solo una simple búsqueda en Internet y están protegidos únicamente por un usuario y una contraseña que pueden ser relativamente fácil de adivinar o de forzar probando numerosas combinaciones en poco tiempo.

Hay que tener en cuenta que desde hace años los ataques a edificios inteligentes son uno de los temas que han tratado numerosos investigadores en diversas conferencias de ciberseguridad. Por ejemplo, en la edición de 2014 de BlackHat USA se presentó la charla “Owning a Building: Exploiting Access Control and Facility Management Systems” y en esa misma edición, el investigador español Jesús Molina también contó su experiencia en un hotel en el que el sistema domótico presentaba serios fallos de seguridad.

Los fabricantes de los sistemas que controlan los edificios inteligentes harían bien en tomar nota de estas investigaciones para evitar ataques que afecten a sus clientes, e incluso sería buena idea implementar (si no lo están haciendo ya) un programa de recompensas por informar de vulnerabilidades en sus sistemas.

Conclusión

Pese que a mucha gente este tipo de ataques pueden sonarles novedosos o incluso algo muy aislado, la realidad es que llevan años produciéndose y la tendencia va a ir a más. El siegeware es una amenaza a tener muy en cuenta a corto y medio plazo y por ese motivo debemos empezar a prepararnos para evitar males mayores, tanto desde el punto de vista de los fabricantes como el de los usuarios.