La botnet Mirai vuelve a la carga al explotar vulnerabilidades en dispositivos empresariales

Desde su aparición en 2016, cuando protagonizó uno de los ataques de denegación de servicio más importantes de los últimos años, la botnet Mirai (未来 futuro, en japonés) ha hecho varias apariciones más a pesar de que los perpetradores de ese ataque fueron detenidos y declarados culpables. Tampoco es de extrañar que esta botnet siga existiendo y esté evolucionando puesto que su código fuente se hizo público y son varios los delincuentes que lo utilizan para sus propios fines.

Nueva variante de Mirai con un nuevo objetivo

Recientemente, investigadores de la Unit 42 descubrieron una nueva variante de la botnet Mirai que se caracteriza por tener como objetivos a dispositivos de todo tipo como routers, cámaras IP, grabadores de vídeo y dispositivos de almacenamiento en red. En esta ocasión descubrieron además que los atacantes estaban usando un elevado número de exploits y credenciales por defecto para hacerse con el control de estos dispositivos.

Pero lo que más llamó la intención de los investigadores fue que esta nueva variante también tenía como objetivos a los sistemas de presentación inalámbrica WePresent WiPG-1000 y a las televisiones LG Supersign, utilizadas en varios comercios para mostrar publicidad a la vez que la señal del canal o de la fuente seleccionada. En anteriores variantes de Mirai se habían incorporado exploits contra Apache Struts y SonicWall lo que, según los investigadores, parece un claro indicio de que los operadores de esta botnet tienen al sector empresarial en su punto de mira.

Centrarse en este objetivo permite a los atacantes contar con un mayor ancho de banda, ya que se aprovechan de las mejores conexiones de las que suelen disponer las empresas. Esto les posibilita, a su vez, lanzar ataques de denegación de servicio más potentes y en definitiva, les otorga un poder que, si ya era bastante grande, ahora pasa a ser algo extremadamente peligroso.

Nuevas técnicas

Como ya hemos dicho, en esta nueva variante se ha potenciado el uso de exploits ya que usa un total de 27, de los cuales 11 es la primera vez que son empleados por Mirai. Además, en esta nueva variante se han encontrado otras características peculiares como son el uso del esquema de cifrado característico de Mirai con una tabla de claves “0xbeafdead” que, al usar esa clave para descifrar las cadenas, permite encontrar algunas credenciales utilizadas para atacar dispositivos mediante fuerza bruta que no se habían visto hasta ahora.

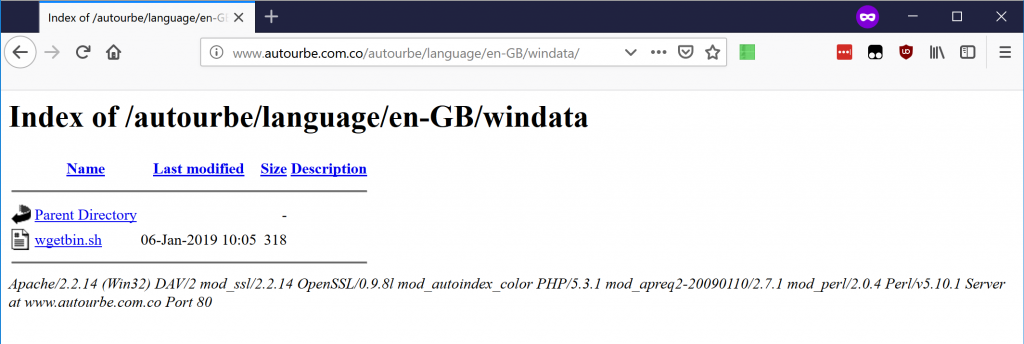

Además de posibilitar el escaneo en búsqueda de otros dispositivos vulnerables, esta nueva versión de Mirai permite su uso para lanzar ataques de denegación de servicio distribuidos (DDoS) del tipo HTTP Flood. A la hora de comunicarse con su centro de mando y control, los investigadores descubrieron que se utilizaba el dominio “epicrustserver[.]cf” a través del puerto 3933. En lo que respecta al script malicioso encargado de infectar a los dispositivos vulnerables, este se encontraba alojado en una web legítima que había sido comprometida por los atacantes. Esta web pertenece a una empresa de Colombia dedicada, irónicamente, a la seguridad electrónica y la monitorización de alarmas.

Conclusión

Parece claro que botnets como Mirai y otras similares van a seguir aprovechándose de la inseguridad actual del Internet de las cosas (IoT ) para conseguir sus objetivos. El uso de nuevos exploits y credenciales por defecto para los ataques por fuerza bruta no hará sino incrementar la cantidad de dispositivos que pueden quedar a su merced.

Las empresas deben asumir que los dispositivos IoT que tiene conectados a sus redes corporativas hace tiempo que están en el punto de mira de los delincuentes. No se puede dejar de tomar medidas tan básicas como el cambio de las credenciales por defecto, la actualización de los dispositivos vulnerables siempre que sea posible y, en el caso de no serlo, desconectar o aislar esos dispositivos de la red para evitar problemas graves y buscar otras alternativas.