El grupo Buhtrap utiliza un 0-day en sus campañas de espionaje

Recientemente Microsoft solucionó varias vulnerabilidades en su sistema operativo Windows gracias a sus boletines mensuales de seguridad. Entre esas vulnerabilidades se encontraba un 0-day descubierto por un investigador de ESET y que estaba siendo aprovechado para lanzar ataques dirigidos a objetivos en Europa del Este. Ahora salen a la luz nuevos detalles de estos ataques y ya sabemos que, detrás de ellos, se encuentra el grupo Buhtrap.

Historia del grupo Buhtrap

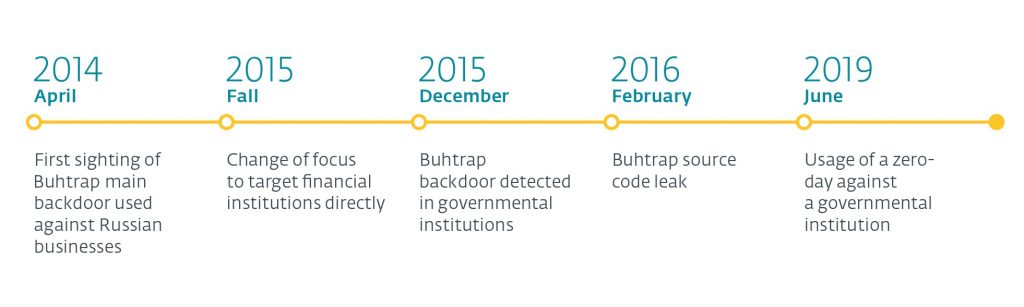

La historia de este grupo de delincuentes se remonta hasta la primavera de 2014, cuando fueron observados realizando ataques a varias empresas rusas. En estos ataques iniciales se instalaba una puerta trasera en los sistemas de las víctimas para conseguir acceso remoto y robar información. En 2015, este grupo cambió sus objetivos y empezó a apuntar a instituciones financieras y gubernamentales de ese país.

Sin embargo, en febrero de 2016 se filtró el código fuente de las herramientas utilizadas por Buhtrap y, aunque en muchas ocasiones esto es un claro síntoma de que un grupo cesa su actividad, en esta ocasión no fue así. En este 2019, investigadores de ESET han conseguido demostrar como los delincuentes detrás de Buhtrap han llegado a utilizar una vulnerabilidad 0-day en sistemas Windows antiguos para atacar una organización gubernamental del este de Europa.

Cuando hablamos de atribuciones es difícil asignar a ciencia cierta cada campaña delictiva a un grupo de atacantes. Sin embargo, los componentes del grupo Buhtrap cambiaron sus objetivos antes de que se filtrara el código fuente de sus herramientas por lo que los investigadores de ESET están bastante seguros de que ellos son también responsables de los ataques a instituciones gubernamentales que se están observando desde hace algún tiempo.

Técnicas utilizadas

Si bien este grupo ha estado añadiendo nuevas herramientas a su arsenal y actualizando las más antiguas, la metodología utilizada en sus ataques sigue siendo muy parecida a la usada en sus inicios. Se siguen usando documentos maliciosos, normalmente propagados mediante email, que contienen instaladores NSIS y que, a su vez, permiten la descarga de diversas variantes de malware. Además, los delincuentes suelen firmar sus herramientas con certificados válidos, algo que dificulta su detección en las primeras fases del ataque.

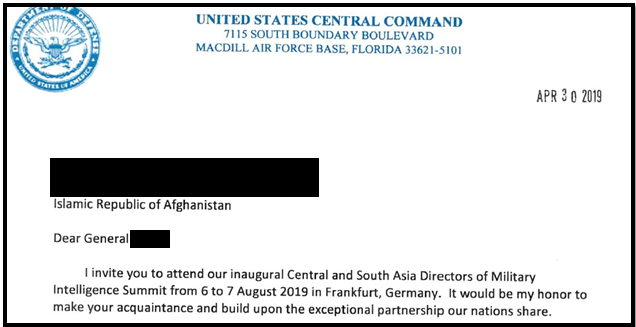

Entre los documentos utilizados por el grupo Buhtratp encontramos algunos suplantando la identidad de organizaciones como FinCERT, creada por el gobierno ruso para ayudar a sus entidades bancarias en materia de ciberseguridad, el Servicio de Migración del Estado de Ucrania o el Departamento de Defensa de los Estados Unidos.

A pesar de tratarse de objetivos diferentes, las herramientas utilizadas en las campañas de espionaje a gobiernos son parecidas a las empleadas con empresas y entidades financieras. Además, desde hace algún tiempo, este grupo viene empleando vulnerabilidades para conseguir escalar privilegios en los sistemas atacados y así asegurarse poder instalar el malware. Los investigadores de ESET han observado como se han utilizado vulnerabilidades antiguas como CVE-2015-2387 aunque el uso reciente de un 0-day en la última campaña descubierta podría indicar un aumento en las capacidades ofensivas de Buhtrap.

Conclusión

A pesar de que aun se desconocen los motivos por los que los integrantes de este grupo dejaron de atacar a entidades financieras y empresas y comenzaron a apuntar a objetivos gubernamentales, este podría ser un buen ejemplo de la fina línea que separa a aquellos delincuentes que solo buscan el beneficio económico de los que se centran en el espionaje.

Todos los interesados en obtener más información acerca de esta operación pueden consultar el artículo preparado por nuestros compañeros en el blog WeLiveSecurity.