El temido exploit para la vulnerabilidad BlueKeep en Windows podría está de camino

A mediados de mayo Microsoft publicó unos parches de seguridad que solucionaban una vulnerabilidad crítica que permitía la propagación de malware de forma automática. Este agujero de seguridad afectaba a versiones antiguas de Windows y, a pesar de su gravedad, aún quedan cientos de miles de dispositivos que no han sido actualizados y, por tanto, son vulnerables a posibles ataques.

La peligrosidad de BlueKeep

A pesar de que se publicaron estos parches y se ha estado recordando la importancia de aplicarlos, aun son muchos los usuarios que no lo han hecho. Esta situación es especialmente grave ya que se puede aprovechar esta vulnerabilidad para generar malware con una capacidad de propagación similar a la que tuvo Wannacry en su día.

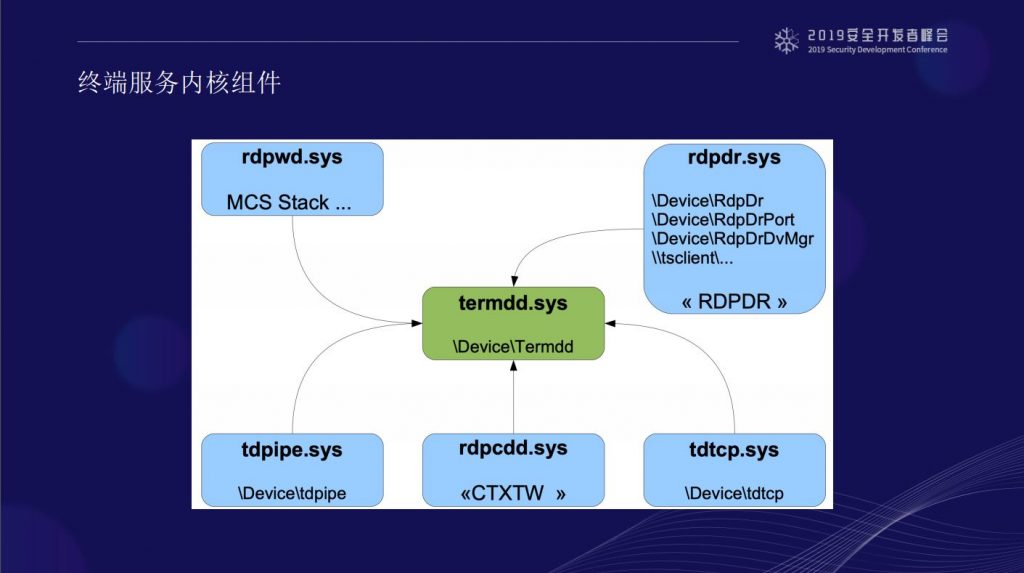

Recordemos que el fallo se encuentra concretamente en la implementación que hizo Microsoft del protocolo RDP (escritorio remoto), lo que permitiría a un atacante ir saltando de un ordenador a otro afectando, especialmente, a las redes corporativas. Sin embargo, las pruebas de concepto mostradas hasta ahora, aunque exitosas en mostrar la peligrosidad de esta vulnerabilidad no desvelaban más información de la necesaria para evitar precisamente que los delincuentes la aprovechasen en su beneficio.

Pero esto parece que va a cambiar puesto que hace unos días se publicó la presentación de un investigador chino en Github donde se explica como explotar esta vulnerabilidad. De esta forma se proporciona a mucha más gente la información necesaria para que desarrollen sus códigos de explotación remota (RCE), algo que permitiría propagar malware aprovechándose de sistemas sin parchear y sin intervención del usuario, el peor escenario posible.

Como cocinar un exploit

Esta presentación y su posterior publicación reduce significativamente los conocimientos necesarios para poder preparar un malware que explote BlueKeep, incluso para desarrolladores de malware sin demasiada habilidad. El motivo es que en esa presentación se mostró como afrontar una de las barreras que presentaba el conseguir ejecutar código remoto mediante la técnica “Heap Spray” contra sistemas sin parchear.

A pesar de que las diapositivas utilizadas en esta presentación están escritas principalmente en Chino, se sabe que hacen referencia a una conferencia de seguridad celebrada no hace mucho y también que aparece el nombre de una empresa de ciberseguridad china conocida como Tencent KeenLab.

Tal y como Microsoft mencionó en el boletín de seguridad en el que abordaron esta vulnerabilidad, los sistemas afectados son sistemas Windows anteriores a Windows 8. Estando el parche disponible desde hace más de dos meses, lo lógico es que se aplique lo antes posible, pero sabemos que hay muchos sistemas desactualizados a los que no se les presta atención y que, muy probablemente, no instalen este ni otros parches.

Conclusión

Estamos ante uno de esos casos en los que la solución es sencilla, está disponible desde hace tiempo y, aun así, existe un riesgo elevado de que se vuelva a producir un ataque que afecte potencialmente a cientos de miles de equipos en todo el mundo. Por eso es importante que prestemos atención a las actualizaciones de seguridad y las apliquemos siempre que sea posible, además de contar con soluciones que sean capaces de bloquear el uso de exploits como BlueKeep.