Ataques a infraestructuras críticas en los EE.UU. usan correos de phishing

Los ataques dirigidos a sectores específicos, y especialmente aquellos que tienen como objetivos a las infraestructuras típicas, no han dejado de sucederse en los últimos años. Buena prueba de ello son investigaciones como la realizada por los expertos en seguridad de ESET en relación al malware Industroyer, que han ayudado a desvelar conexiones entre diferentes amenazas a lo largo de la última década.

Lookback, otra amenaza que usa el phishing

El ejemplo más reciente de este tipo de ataques del que tenemos constancia en el momento de escribir este artículo ha sido descubierto por investigadores de la empresa Proofpoint y ha sido bautizado como Lookback. Esta amenaza tenía como objetivo a tres infraestructuras consideradas como críticas localizadas en Estados Unidos y utilizó mensajes de correo dirigidos como vector de ataque.

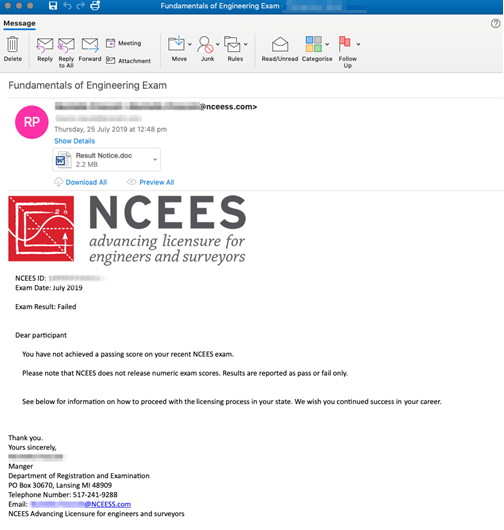

En estos mensajes los atacantes se hacían pasar por una organización no gubernamental dedicada al crecimiento profesional de ingenieros trabajando en este y otros sectores. Esta organización responde a las siglas de NCEES y su nombre fue utilizado por los atacantes para tratar que sus víctimas mordieran el anzuelo.

De hecho, la estrategia incluyó la utilización de un dominio similar al original para alojar varios componentes del malware, despertando así menos sospechas que si hubieran usado un dominio aleatorio.

Los objetivos de los atacantes recibieron los correos suplantando a esta organización entre el 19 y el 25 de julio. En estos mensajes se adjuntaba un documento de Word que respondía al nombre de “Result notice.doc” y en el que, supuestamente, se anunciaba que el receptor del email no había conseguido la nota suficiente para obtener una certificación proporcionada por esta organización.

Ejecución del malware

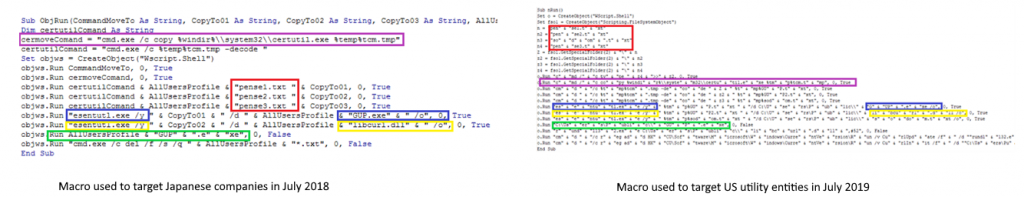

Ese supuesto documento de Word contenía en realidad macros en VBA que permiten a este malware descargar varios componentes desde el servidor controlado por los atacantes. La finalidad era conseguir instalar un troyano que permitiera el acceso remoto a los sistemas comprometidos y, una vez conseguido, realizar las siguientes acciones:

- Enumerar los servicios del sistema

- Ver los procesos en ejecución e información de los archivos del sistema

- Eliminar archivos y ejecutar comandos

- Tomar capturas de pantalla

- Mover y hacer clic con el ratón

- Reiniciar el sistema y eliminarse en una máquina infectada para no dejar rastro

El módulo de acceso remoto de Lookbak permite a los atacantes enviar comandos de forma remota a aquellos sistemas comprometidos. Las respuestas son después codificadas y enviadas de vuelta a los servidores de mando y control del malware.

Según los investigadores, las macros maliciosas utilizadas en este ataque parecen versiones actualizadas de otras utilizadas durante 2018 para atacar a empresas japonesas. Sin embargo, a pesar de haber observado estas similitudes, no se observo ninguna reutilización de infraestructuras anteriores ni una sobreescritura del código que hiciera pensar que se tratase del mismo grupo.

Conclusión

A pesar de que no se han encontrado evidencias lo suficientemente fuertes para demostrar que estamos ante un ataque realizado por grupos con experiencia previa en operaciones similares, las empresas pertenecientes al sector de las infraestructuras críticas en Estados Unidos y muchos otros países siguen teniendo un riesgo creciente de sufrir un ciberataque.

Por tanto, es esencial que se adopten medidas adecuadas para hacer frente a ataques de este tipo de forma que se pueda mitigar el impacto en caso de ser víctimas de una campaña como la que acabamos de contar.