Malware con temática del coronavirus inutiliza sistemas infectados

Con todo el malware que está aprovechándose de la crisis provocada por el coronavirus durante estas semanas, los investigadores estamos viendo varios ejemplos de amenazas que resurgen para poner más difíciles las cosas. Una de estas amenazas que hemos visto resurgir durante estos días han sido los reescritores del MBR (que hacen que un sistema infectado no pueda volver a arrancar normalmente).

Reescribiendo el MBR

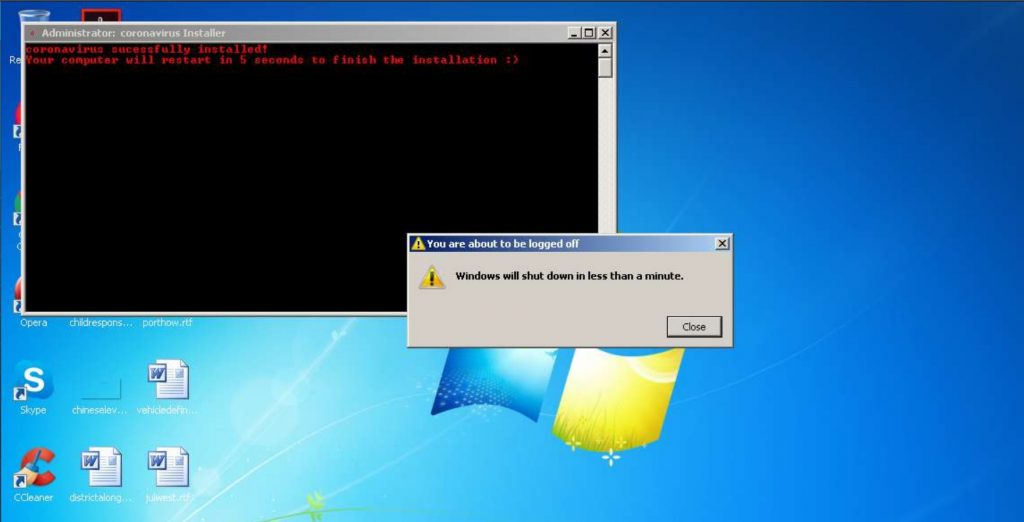

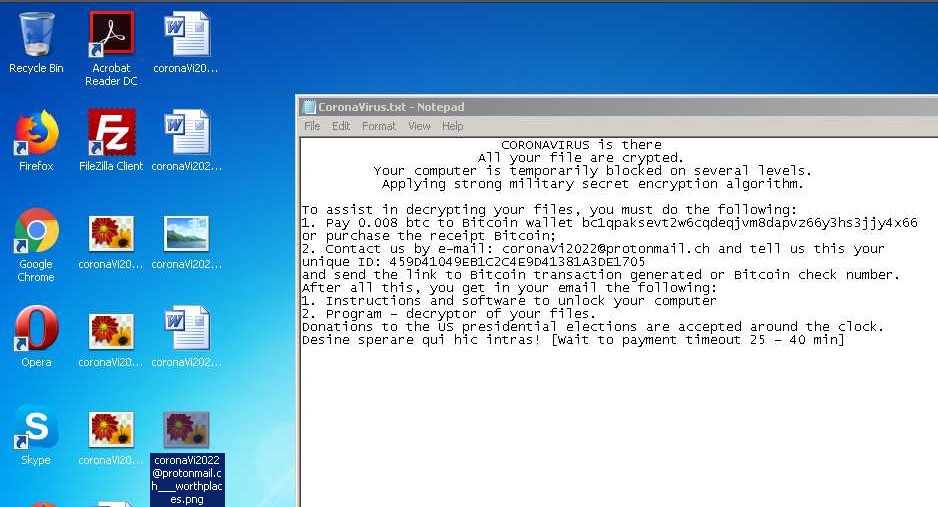

Este tipo de amenazas han ganado popularidad durante los últimos días, aunque, por suerte, ni se encuentran demasiado extendidas ni parece que sus desarrolladores tengan mucha experiencia por los fallos detectados en su código. Un ejemplo lo tenemos en la muestra analizada recientemente por expertos de SonicWall, un archivo de nombre COVID-19.exe que, de ejecutarse en un sistema, muestra la siguiente pantalla y reinicia el sistema.

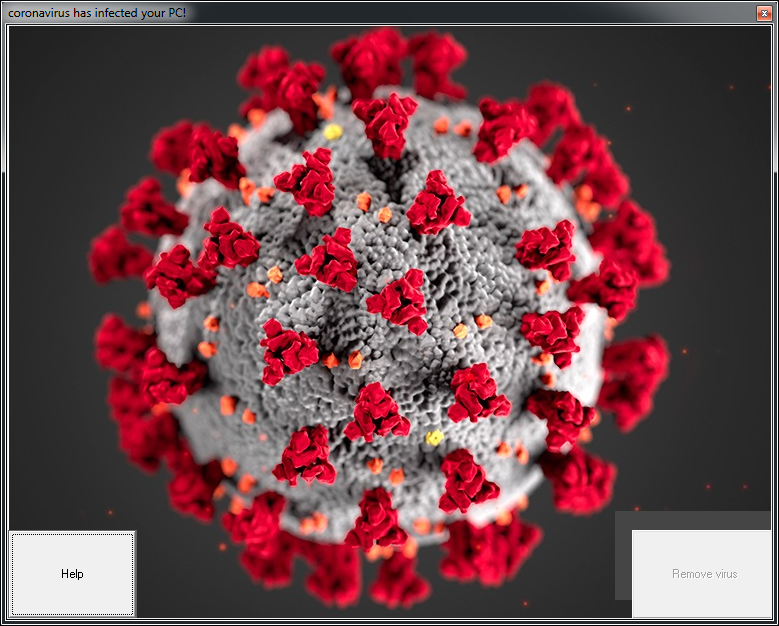

Tras el reinicio, la víctima comprobará como aparece una ventana con una imagen del virus y dos botones que indican una supuesta ayuda e instrucciones para eliminar esta amenaza. Sin embargo, estos botones solo muestran o bien un aviso indicándole al usuario que no puede hacer nada o bien un aviso diciendo que no se pudo contactar con el servidor de actualizaciones.

No obstante, mientras la víctima aún está intentando averiguar qué está pasando en su sistema, el malware procede a reescribir el MBR (Master Boot Record) y, cuando termina, vuelve a reiniciar el sistema mostrando el nuevo MBR e impidiendo acceder al sistema normalmente. Si se tienen los conocimientos y las herramientas adecuadas se puede llegar a recuperar el acceso al sistema, pero esto es algo que la mayoría de usuarios no son capaces de hacer.

Coronavirus “ransomware”

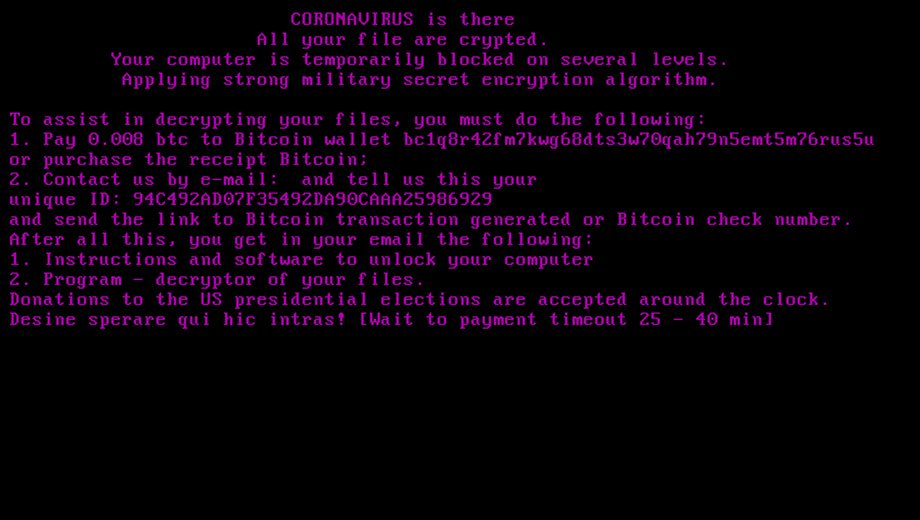

Además del caso anterior, investigadores de varias empresas de seguridad nos hemos encontrado con muestras de lo que dice ser un nuevo ransomware con temática del COVID-19. Sin embargo, esta supuesta funcionalidad de cifrado de archivos característica de un ransomware no es la función principal de este malware. En realidad, su intención es la de robar datos como credenciales de acceso a servicios online y realizar el cifrado de archivos como tapadera.

Así pues, este malware está diseñado para proceder, una vez robada la información confidencial en forma de credenciales de acceso almacenadas en el navegador, programas de mensajería instantánea, FTP, VPN, cuentas de correo, cuentas de juego online como Steam y Battle.net de la víctima, a reescribir el MBR e impedir el acceso al sistema.

Dependiendo de la versión de este malware con la que nos encontremos, es posible que los archivos del sistema se hayan visto corrompidos y no puedan volver a ser accesibles. No se trata de un ransomware que permita la recuperación de los archivos del sistema afectados, sino más bien de un wiper que los hace inservibles.

Conclusión

No cabe duda que los delincuentes se están aprovechando de la situación actual, incluso aquellos con menos conocimientos técnicos. Los ejemplos que hemos analizado hoy son buena muestra de ello, puesto que el código presenta varios fallos y no se persigue un fin económico, tan solo provocar daño en los sistemas infectados. Para protegernos, lo mejor es seguir las recomendaciones ya existentes, ya que este tipo de malware suele propagarse a través de archivos adjuntos o mediante un enlace proporcionado en un correo electrónico. Desconfiar de estos emails y contar con una solución de seguridad capaz de detectar estas amenazas nos ayudará a evitar infecciones de este tipo.