Microsoft soluciona una vulnerabilidad en Teams que permitía secuestrar cuentas

La compañía Microsoft ha solucionado recientemente un importante agujero de seguridad en su software Microsoft Teams que podría haber sido aprovechado por atacantes para tomar el control de las cuentas de usuarios. Este robo de cuentas también hubiera permitido obtener información confidencial de aquellas empresas que estén utilizando Teams para poner en contacto a sus empleados durante este periodo de confinamiento.

Uso de un GIF malicioso

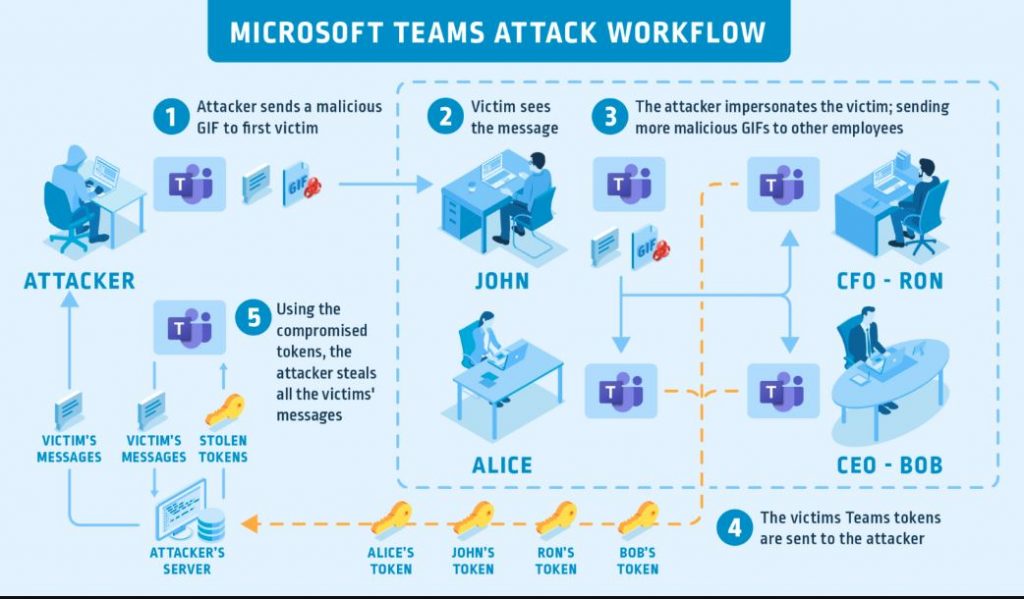

Investigadores de la empresa CyberArk han descrito cómo sería posible realizar un ataque que aprovechase esta vulnerabilidad gracias a la toma de control por parte de los delincuentes de algunos subdominios mal configurados a los que MS Teams enviaba tokens de autenticación. Los atacantes podrían utilizar un archivo GIF malicioso para obtener información del usuario, suplantarlo para enviar este GIF a sus contactos dentro de una empresa y obtener así acceso a todas las cuentas de Teams de una organización.

Los subdominios vulnerables a ser tomados por un atacante eran aadsync-test.teams.microsoft.com y data-dev.teams.microsoft.com. Si el atacante consiguiera de alguna forma forzar al usuario para que accediera a los subdominios comprometidos, el navegador de la víctima enviaría su cookie de sesión al servidor controlado por el atacante. A partir de ese momento y tras recibir el token de autenticación, el atacante puede crear un token de Skype y robar los datos relacionados con la cuenta de Teams de la víctima.

El motivo por el cual los investigadores usaron un GIF para demostrar esta vulnerabilidad se encuentra en requerir la mínima interacción por parte de la víctima. Solo con visualizar este fichero GIF se podía aprovechar el agujero de seguridad y el ataque podría incluso propagarse por una red de usuarios de Teams de forma automática como si de un gusano informático se tratase. La vulnerabilidad se encontraba presente tanto en la versión de escritorio como en la de navegador.

Soluciones aplicadas

Los investigadores de CyberArk se pusieron en contacto con Microsoft para informarles acerca de esta vulnerabilidad el pasado 23 de marzo. En Microsoft se pusieron manos a la obra para corregir el problema en el servidor de nombres de dominio (DNS) mal configurado ese mismo día, y el pasado 20 de abril se lanzó un parche para Teams que solucionaba la vulnerabilidad. Según informaron desde Microsoft, no se detectó ningún ataque que se aprovechase de este agujero de seguridad.

Esta vulnerabilidad ha aparecido justo cuando el teletrabajo mediante aplicaciones como Teams, Zoom, Google Meet y otras está experimentando un crecimiento muy importante debido a las medidas de confinamiento que sufre buena parte de la población mundial, provocado por la crisis sanitaria del Covid-19.

De hecho, en semanas anteriores ya hemos visto como Zoom, una aplicación que ha multiplicado su número de usuarios en muy poco tiempo, se ha tenido que enfrentar a numerosos problemas de seguridad, aunque la mayoría de ellos ya se encuentran solucionados a día de hoy.

Conclusión

Las vulnerabilidades en aplicaciones de videoconferencia y teletrabajo son algo que preocupa, especialmente en una situación como la actual en la que se han convertido en aplicaciones críticas para poder desempeñar nuestro trabajo a distancia. Por ese motivo debemos aplicar ciertas medidas de precaución, para así poder seguir trabajando desde casa con un nivel de seguridad similar al que tendríamos haciéndolo desde la oficina.