Nueva semana, nueva campaña del troyano bancario Mekotio

Llevamos semanas observando como los troyanos bancarios originarios de Brasil han apostado fuertemente por intentar conseguir nuevas víctimas en España, además de las habituales que suelen captar en la región de Latinoamérica en paises como Brasil, Chile o México. A las anteriores campañas protagonizadas por los troyanos Casbaneiro y Grandoreiro se unió hace un par de semanas Mekotio, que ha sido detectado en numerosos correos electrónicos como los que vamos a anlizar en este artículo.

Correo con descarga maliciosa

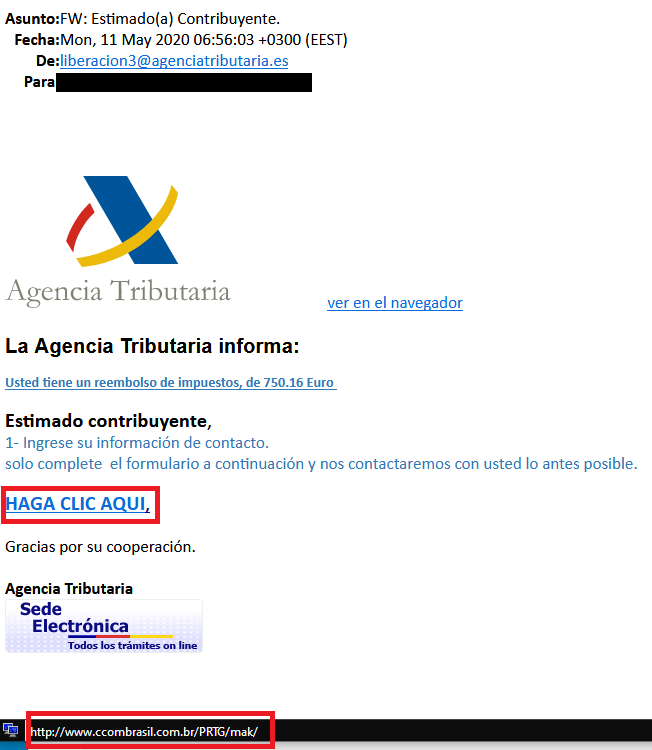

En esta ocasión no ha sido una sino dos las plantillas utilizadas por los delincuentes para propagar el troyano bancario Mekotio. Por un lado tenemos una suplantación de la Dirección General de Tráfico con una supuesta múlta de tráfico pendiente de pago, lo que nos recuerda a otra campaña que analizamos a mediados de marzo protagonizada por el troyano bancario Casbaneiro. La otra plantilla utilizada es prácticamente identica a la que analizamos hace un par de semanas, también protagonizada por Mekotio, aunque en esta ocasión los delincuente han mejorado su redacción, especialmente para que no se mostrasen caracteres extraños a la hora de poner acentos sobre las letras. Además, también han suplantado mediante spoofing el remitente del mensaje, haciendo creer al destinatario que realmente está recibiendo una comunicación oficial desde la Agencia Tributaria, cuando en realidad el mensaje se envía desde el dominio “furia.com”.

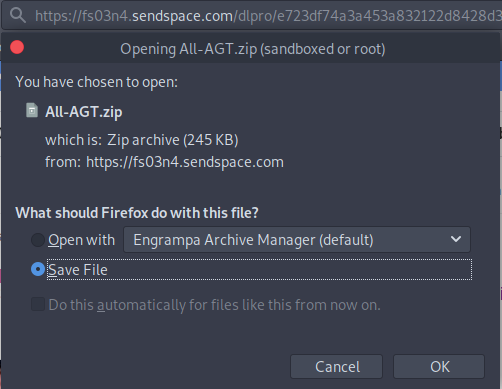

La finalidad de estos correos es que el usuario que reciba estos correos pulse sobre alguno de los enlaces proporcionados. Estos enlaces apuntan a webs normalmente comprometidas previamente por los delincuentes y que, a su vez, redirigen a sitios de alojamiento de ficheros como Sendspace. Desde ahí se procede a la descarga del archivo comprimido “All-AGT.zip”.

Este fichero comprimido contiene a su vez el archivo All-AGT.msi, encargado de ejecutar la primera fase de la infección que consiste en conectarse a un servidor controlado por los delincuentes y descargar el malware propiamente dicho. La muestra descargada en nuestro laboratorio es detectada por las soluciones de seguridad de ESET como un troyano JS/TrojanDownloader.Agent.UYQ.

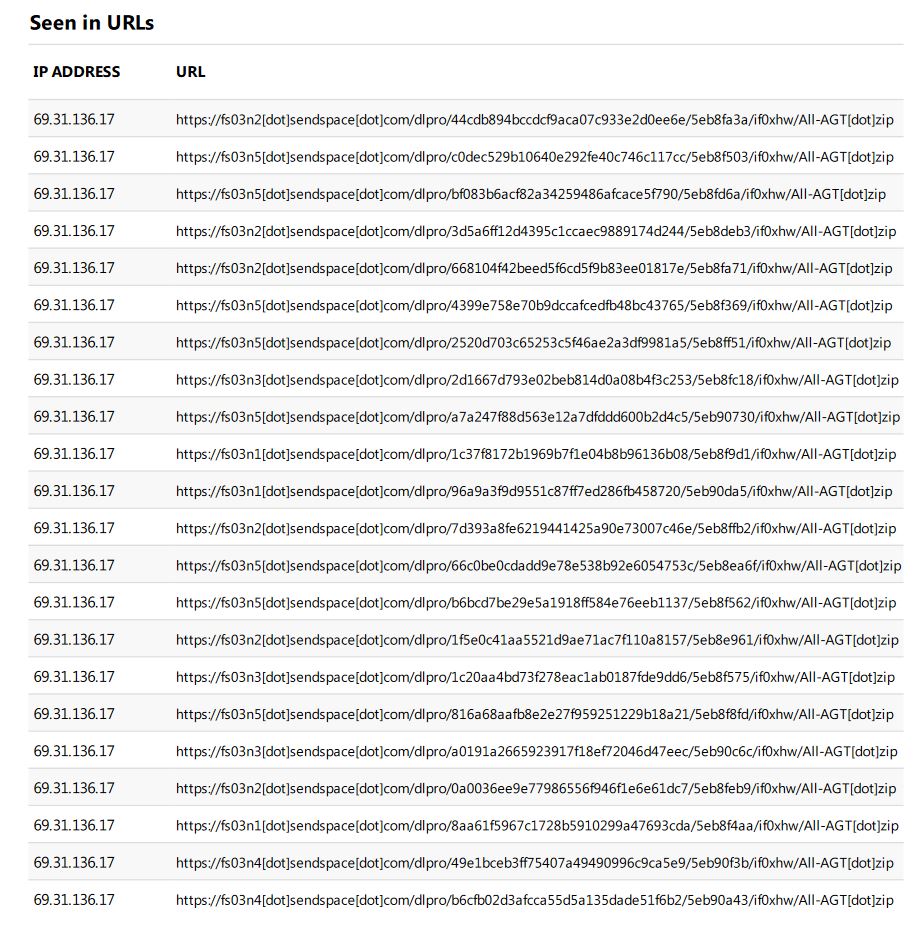

Cabe destacar que los delincuentes no preparan un único enlace de descarga, sino que se encargan de subir numerosas muestras a estas plataformas de alojamiento de archivos para tenerlas listas en el caso de que comiencen a ser detectadas por varios motores antivirus.

Descarga y ejecución de Mekotio

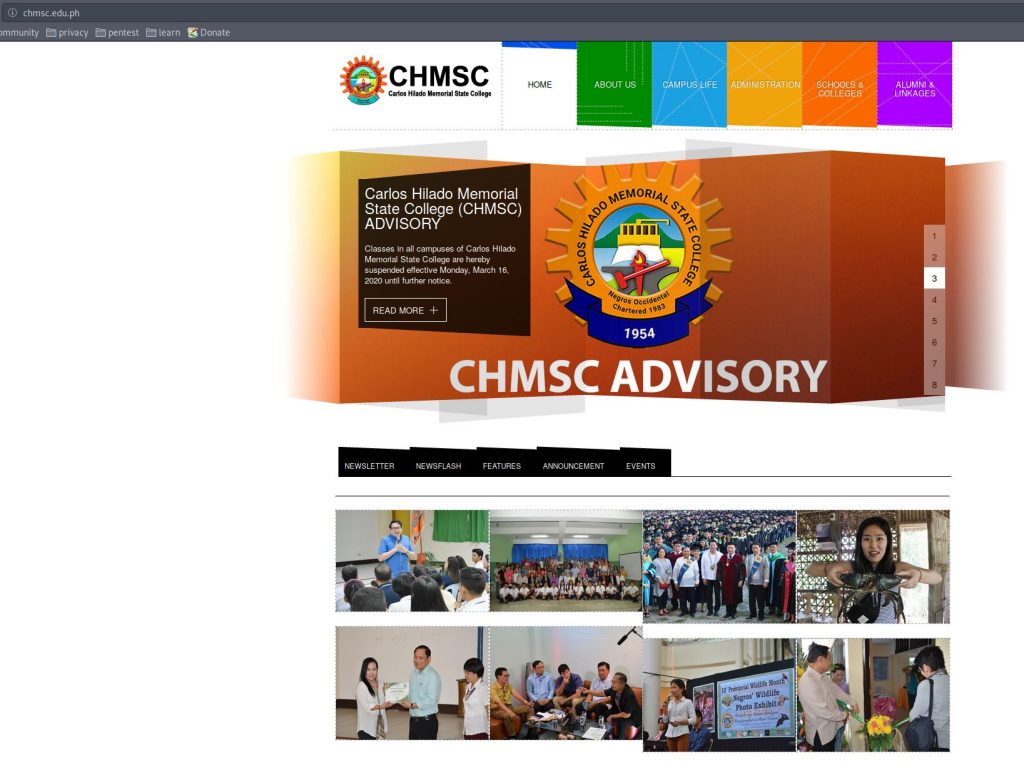

En el caso de que se ejecute el archivo msi descargado en el paso anterior, el malware contactará con una web controlada por los delincuentes. En esta ocasión volvemos a ver como la web utilizada es la misma que pudimos observar la semana pasada cuando analizamos el caso de la falsa factura de Vodafone.

Esta web pertenece a un centro educativo ubicado en Filipinas que, en el momento de escribir estas líneas, llevaría una semana siendo controlada por los delincuentes y utilizada para alojar las numerosas muestras del malware Mekotio que se han ido generando a lo largo de estos días.

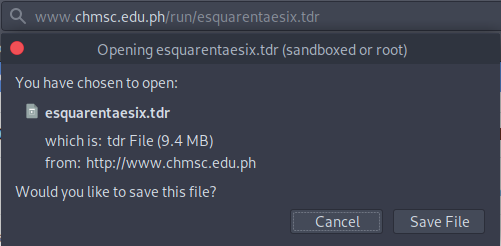

Los ficheros maliciosos se suelen ubicar en alguno de los subdominios de esta y otras web y se descargan cuando el fichero msi es ejecutado en el punto anterior. Como apunte, observamos que la nomenclatura debe seguir algún patrón en concreto ya que, en la muestra analizada la semana pasada pudimos observar como el nombre del fichero era “esquarentaytwo.tdr”, mientras que la muestra de hoy se llama “esquarentaesix.tdr”.

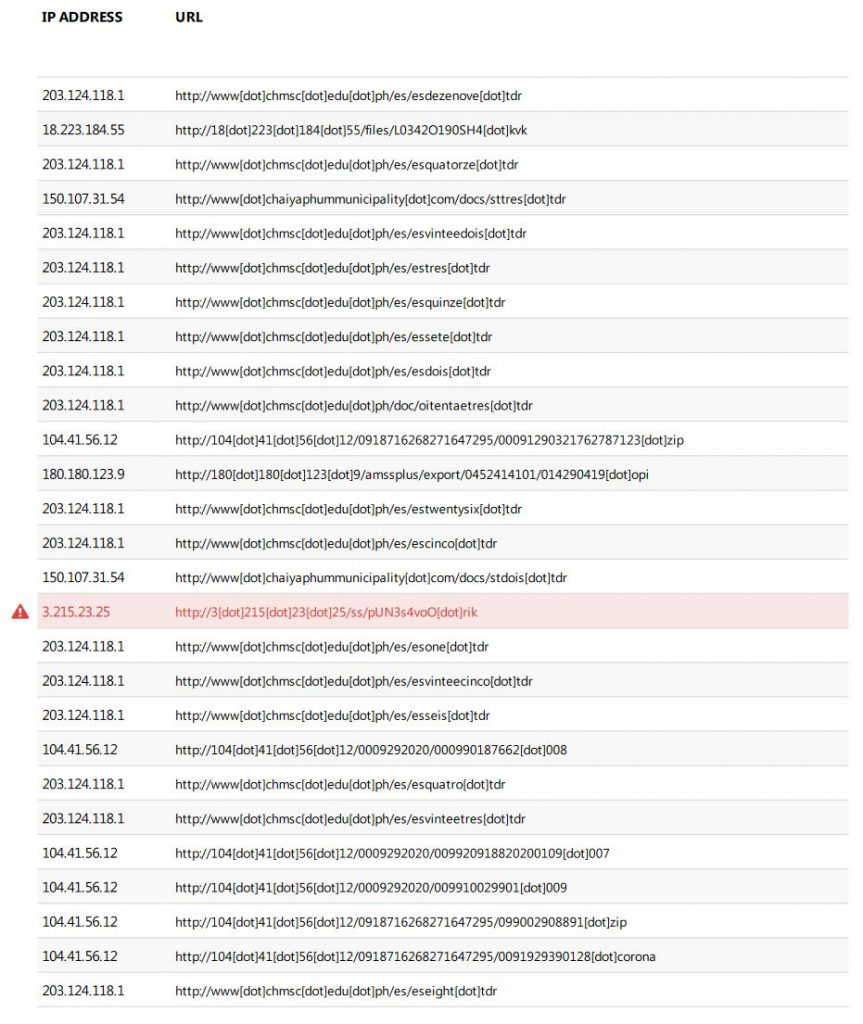

Esta amenaza es detectada por las soluciones de seguridad de ESET como una variante del troyano bancario Win32/Spy.Mekotio.DA. Además, en el análisis realizado por el sistema de inteligencia sobre amenazas ESET Threat intelligence podemos observar como esta amenaza está presente en otros enlaces que los delincuentes han ido utilizando o que incluso aún se encuentran usando.

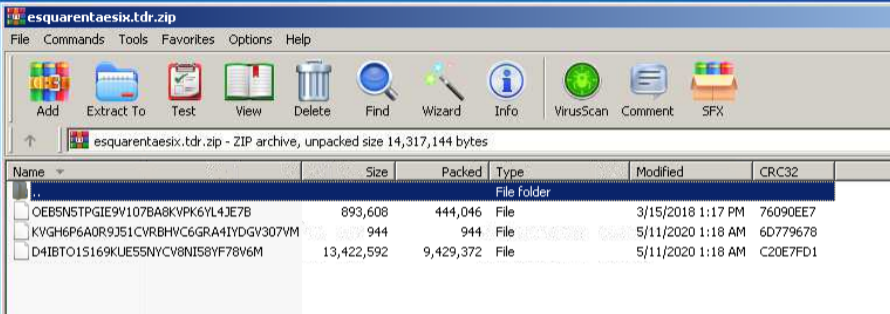

Si revisamos el archivo “esquarentaesix.tdr” vemos como en realidad se trata de un contenedor de otros tres archivos, siendo el tercero y más grande de ellos un binario compilado en AutoIt. El uso de este lenguaje de programación, junto con VBS y Delphi es muy característico de los delincuentes centrados en la creación de troyanos bancarios de la región de Brasil y se caracteriza, entre otras cosas, por utilizar binarios de gran tamaño, a veces incluso de cientos de megabytes como en el caso de Grandoreiro.

Objetivos de esta campaña

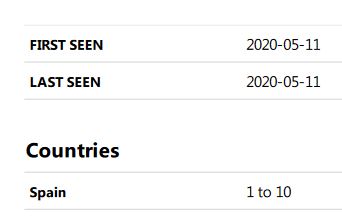

No nos deberíamos extrañar si, con los casos de troyanos bancarios con origen en Latinomaérica analizados durante los últimos dos meses, comprobamos que España es de nuevo el objetivo principal de esta campaña. Así lo podemos comprobar con la información que proporciona el servicio de telemetría de ESET y que marca a nuestro país como el único en el que se han detectado una cantidad de muestras en esta última campaña lo suficientemente elevada como para incluirlo en el listado de objetivos.

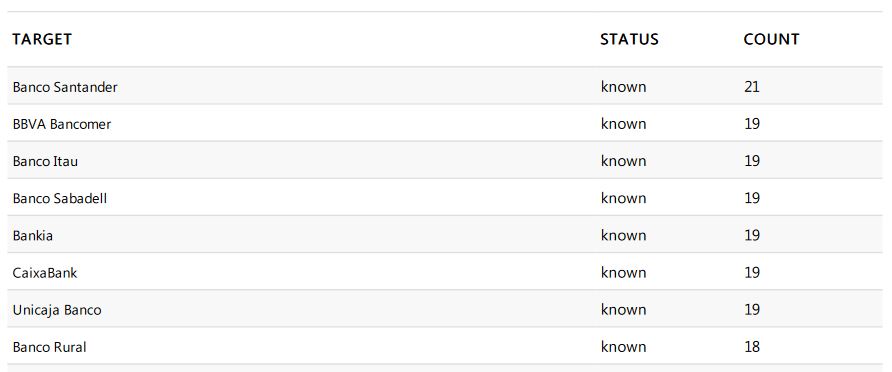

Además, si revisamos los objetivos que ha tenido Mekotío durante los últimos 7 días observaremos como los usuarios de las entidades bancarias españolas, junto con las mexicanas y brasileñas, se encuentran entre los objetivos principales de los delincuentes.

Conclusión

Nos encontramos, una semana más, ante una campaña de propagación de un malware que se ha sumado a la tendencia de cruzar el charco y buscar nuevos objetivos en España, tras unos meses centrándose en países de Latinoamérica. En el caso de Mekotio, como en el de muchos otros troyanos bancarios, la solución para evitar caer en la trampa es sencilla y pasa por buscar incongruencias en la redacción o asunto a la hora de recibir un correo sospechoso desde un organismo oficial o empresa, evitando abrir enlaces y archivos no solicitados y contando con una solución de seguridad que sea capaz de detectar este tipo de amenazas.

Indicadores de compromiso

Hash SHA1 de las muestras analizadas

All-AGT.msi

AC2FC1CE8B7311BE886BB760D81A9B5E5A4D8118

esquarentaesix.tdr

6BDE3967CA50FB9C29D64F93FBFD519790F0EA78

Enlaces y URLs relacionadas

hxxp://www.ccombrasil[dot]com.br/PRTG/mak/

hxxp://www.chmsc[dot]edu.ph/run/esquarentaesix.tdr

hxxps://fs03n4.sendspace[dot]com/dlpro/e723df74a3a453a832122d8428d35ad4/5eb8efec/if0xhw/All-AGT.zip