Suplantan la identidad de la Policía Nacional para propagar el malware Nanocore

Durante los últimos meses hemos visto como los delincuentes no han tenido ningún reparo a la hora de suplantar a todo tipo de empresas y organismos oficiales para hacer más creíbles los correos utilizados para propagar sus amenazas. De esta forma consiguen que algunos usuarios que reciban estos correos bajen la guardia y pulsen sobre el enlace o fichero adjunto.

El «correo de la Policía Nacional»

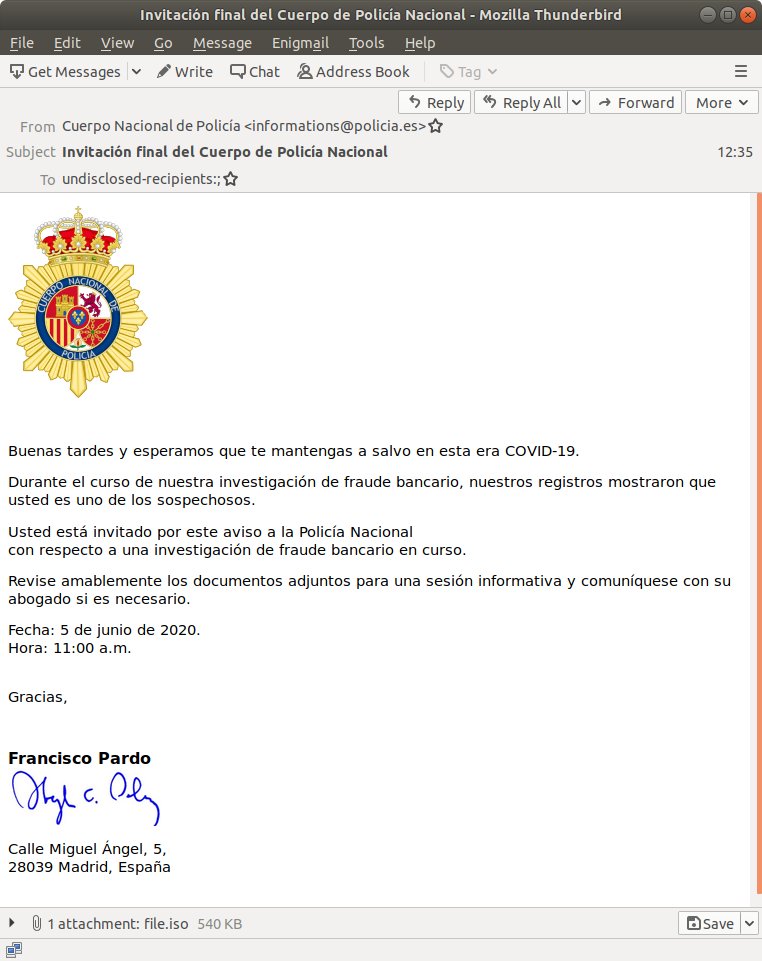

En esta ocasión vamos a analizar un correo que se propagó hace unos días y que suplantaba nada menos que a la Policía Nacional española. Este correo fue detectado por los investigadores de Abuse CH y tiene características interesantes, como el uso del escudo de la Policía Nacional o la supuesta firma de su actual director general Francisco Pardo.

En este correo podemos observar detalles peculiares como la mención a la crisis sanitaria provocada por la COVID-19, aunque el cuerpo del mensaje se centra en una supuesta investigación policial relacionada con el fraude bancario y en la cual el receptor del correo aparece como uno de los sospechosos, por lo que se insta a que el usuario revise el archivo que se adjunta en ese email.

Este tipo de correos puede provocar que algunos usuarios se asusten y caigan en la trampa sin antes revisar algunos puntos clave. Por ejemplo, aunque los delincuentes hayan suplantado el dominio de policía.es mediante spoofing, el remitente se identifica como «informations[at]policia.es», por lo que resulta extraño que se identifique en inglés tratándose de la Policía Española.

Fichero adjunto malicioso

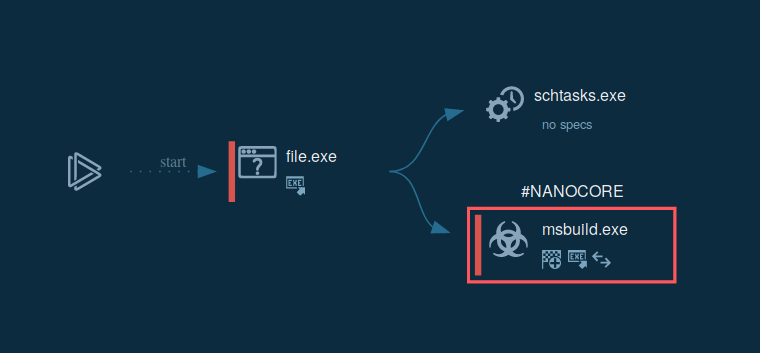

En lo que respecta al fichero adjunto al correo “file.iso”, el usuario también puede deducir que está ante un posible engaño al ver el formato del archivo, ya que no se trata de ningún tipo de documento informático y sí de una imagen de disco, como las que se suele usar a la hora de grabar CDs y DVDS. Este formato se puede abrir sin problemas con herramientas de descompresión conocidas como Winrar o Winzip o por el propio sistema Windows, dejando acceder a los archivos que contiene en su interior.

En este caso, los delincuentes han ocultado un archivo ejecutable de nombre “file.exe” que, en el caso de que un usuario acceda a él y lo ejecute, comenzará la cadena de infección. En este proceso de infección, los atacantes utilizan el Microsoft Build Engine para compilar y así poder ejecutar el malware en aquellos sistemas donde no esté instalado Visual Studio, partiendo de archivos temporales que se descargan en el sistema.

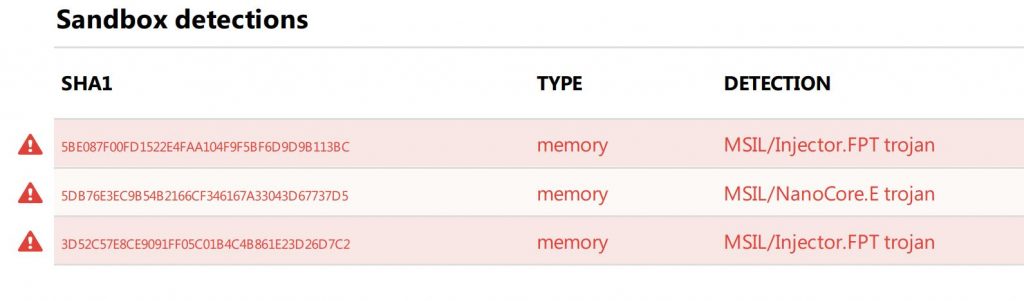

En la siguiente imagen podemos observar como las soluciones de seguridad de ESET detectan el malware cuando intenta cargarse en memoria, detectando por un lado la parte del ataque que se encarga de descargar e inyectar el código malicioso y, por otra, la herramienta de control remoto (RAT) Nanocore, como payload final de este ataque.

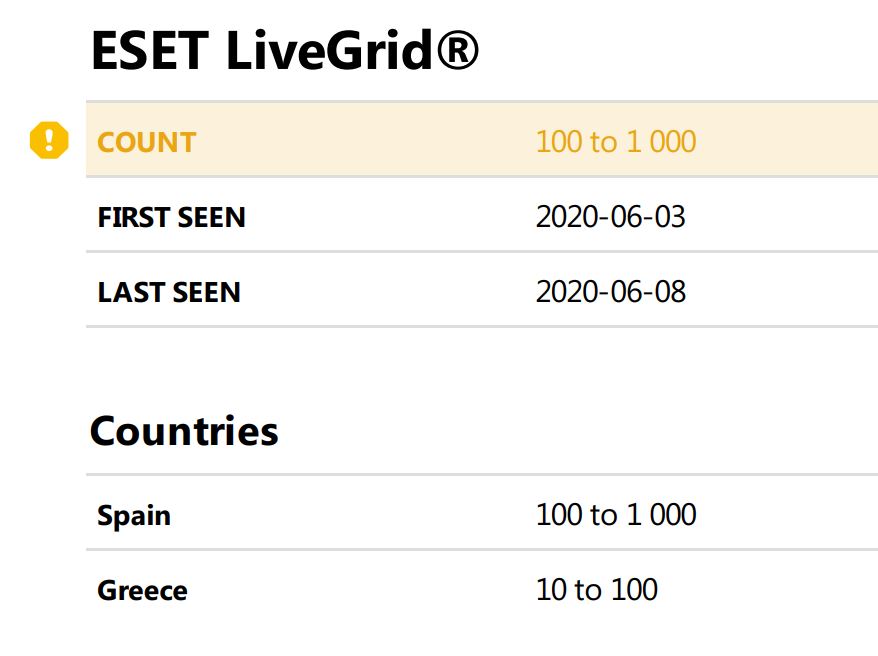

En lo que respecta a la propagación de esta amenaza, parece claro que su objetivo principal han sido los usuarios españoles, aunque se han detectado casos también en otros países como Grecia, República Checa, Turquía e Italia, lo que podría indicar que se estuviesen realizando campañas similares también en esos países.

Conclusión

Como acabamos de ver, nada detiene a los delincuentes a la hora de suplantar todo tipo de organismos oficiales e instituciones gubernamentales si con ello pueden conseguir que sus víctimas potenciales muerdan el anzuelo. El uso del nombre de la Policía Nacional en el ejemplo que acabamos de ver es solo un ejemplo de los muchos que hay y que venimos observando desde hace meses. Conviene estar alerta y sospechar de todo tipo de correos no solicitados, independientemente de quién sea el remitente, así como disponer de una solución de seguridad que sea capaz de reconocer este tipo de amenazas.