ESET desvela el modus operandi de InvisiMole, el grupo con misiones diplomáticas e instituciones militares en su punto de mira

Hace unos días analizábamos en este blog una investigación realizada por ESET donde se revisaban algunas de las herramientas utilizadas por el grupo Gamaredon en sus campañas más recientes. En ese artículo destacábamos que estas campañas no se caracterizaban precisamente por ser especialmente sigilosas aunque sí que tenían buenas capacidades para el reconocimiento de sistemas y su propagación dentro de una red, algo que podría ser usado para implementar una amenaza más sigilosa.

Ahora, investigadores de ESET revelan cuál puede ser esa amenaza más avanzada desarrollada por otro grupo que podría estar colaborando con los responsables de Gamaredon para atacar objetivos muy concretos pertenecientes al ámbito diplomático y militar.

Introduciendo a InvisiMole

Fue durante una investigación sobre una nueva campaña llevada a cabo por el grupo InvisiMole que los investigadores de ESET descubrieron una actualización en el conjunto de herramientas que utiliza este grupo, así como detalles no conocidos hasta ahora sobre su forma de actuar. Los descubrimientos forman parte de una investigación en la que han colaborado las entidades atacadas, permitiendo obtener valiosa información acerca de la actividad de los atacantes.

En su campaña más reciente, el grupo InvisiMole utilizó este conjunto de herramientas actualizadas para atacar a misiones diplomáticas e instituciones militares de Europa del Este. De acuerdo con la telemetría de ESET, los intentos de ataque se habrían estado llevando a cabo entre finales de 2019 y junio de 2020.

InvisiMole es un grupo activo desde, al menos, 2013, y fue documentado por primera vez por ESET en una investigación sobre una operación de ciberespionaje en Ucrania y Rusia en la que se usaron dos backdoors para espiar a las víctimas. En ese momento se encontraron dos backdoors muy bien equipados, pero faltaba una parte importante del puzle para entender sus objetivos, ya que los investigadores desconocían cómo se distribuían y cómo se instalaban en los sistemas.

Colaboración con Gamaredon

Gracias a la colaboración con las organizaciones afectadas se ha podido obtener un conocimiento más profundo de las operaciones llevadas a cabo por InvisiMole. También se ha podido documentar el extenso conjunto de herramientas utilizadas para la distribución, movimiento lateral y ejecución de los backdoors de InvisiMole.

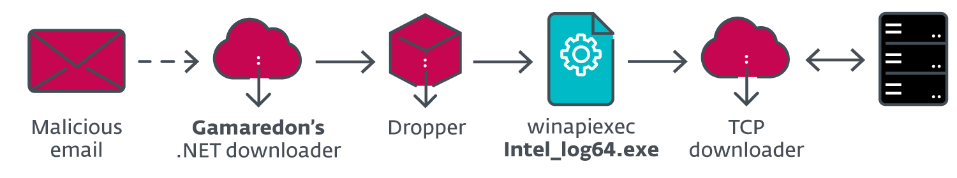

Uno de los descubrimientos más importantes relaciona al grupo InvisiMole con el grupo detrás de Gamaredon. Los investigadores descubrieron que el arsenal de InvisiMole solo se despliega una vez que Gamaredon se ha infiltrado en la red de la víctima y, posiblemente, ya cuente con privilegios de administrador.

Esta investigación sugiere que los objetivos considerados importantes por parte de los atacantes pasan a ser controlados desde el malware relativamente sencillo de Gamaredon al malware más avanzado de InvisiMole, con lo que este grupo puede operar de forma creativa sin ser descubierto.

Elaboradas cadenas de ejecución

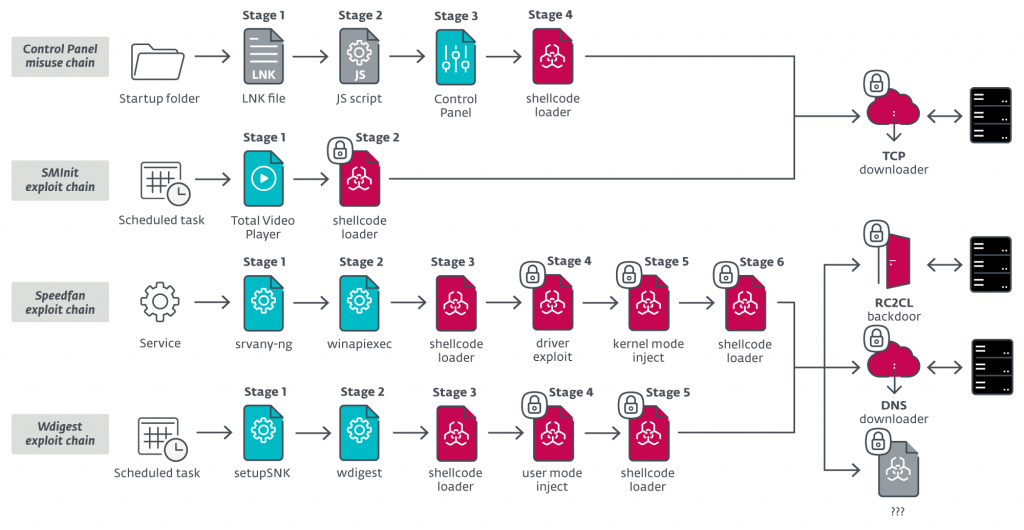

Los investigadores encontraron cuatro cadenas de ejecución diferentes utilizadas por InvisiMole y elaboradas mediante una combinación de código malicioso, herramientas legítimas y archivos ejecutables vulnerables. Para esconder el malware, los componentes de InvisiMole se protegen con cifrado único por cada víctima, asegurando que el payload solo puede ser descifrado y ejecutado en el equipo infectado.

El conjunto de herramientas actualizado de InvisiMole también cuenta con un componente nuevo que utiliza técnicas de tunneling DNS para conseguir una comunicación con el servidor de mando y control más sigilosa si cabe.

Analizando el conjunto de herramientas actualizado que utiliza InvisiMole, los investigadores observaron mejoras frente a las versiones previas estudiadas. Por ejemplo, es destacable el uso intensivo que se realiza de herramientas legítimas del sistema, reservando los payloads maliciosos para las etapas más avanzadas del ataque.

También es destacable el aprovechamiento de vulnerabilidades como BlueKeep y EternalBlue para realizar movimientos laterales dentro de las organizaciones atacadas lo cual, viendo el éxito obtenido por el grupo dice mucho de la falta de actualizaciones críticas en redes con información sensible.

Los atacantes también usaron documentos troyanizados e instaladores de software desarrollados a partir de archivos inofensivos robados desde la organización comprometida. Posteriormente se unía el instalador de InvisiMole a estos archivos a la espera de que los usuarios los compartiesen y ejecutasen pensando que se trataban de ficheros legítimos. Este mecanismo de movimiento lateral es especialmente efectivo si se utiliza un archivo de instalación de software ubicado en un servidor central, un método usado comúnmente en grandes organizaciones.

Conclusión

Cuando se analizó por primera vez InvisiMole en 2018 ya se apuntó que funcionaba de manera sigilosa y con un amplio rango de capacidades. Sin embargo, entonces aún faltaban muchas piezas del puzle por descubrir. Ahora, tras analizar esta nueva campaña, se ha tenido la oportunidad de echar un vistazo a fondo a las operaciones de este grupo, permitiendo analizar su conjunto de herramientas actualizado y su continuo desarrollo, con una atención especial en permanecer sin ser descubiertos

Esta investigación también ha revelado una cooperación previamente desconocida entre InvisiMole y el grupo Gamaredon, usando el malware de este último para conseguir infiltrarse en las redes de las organizaciones objetivo para, seguidamente, utilizar InvisiMole en aquellos objetivos de mayor interés.

Si se desea conocer más a fondo esta investigación puede obtenerse más información y descargar el White Paper desde el blog WeLiveSecurity.