Campaña de spam propaga el troyano bancario Ursnif

Si bien durante los últimos meses hemos tenido numerosos ejemplos de troyanos bancarios de origen brasileño como Casbaneiro, Grandoreiro o Mekotio con usuarios españoles como principal objetivo, no debemos olvidar que existen muchas otras familias de malware con el mismo objetivo y que llevan muchos años propagándose como es el caso de Ursnif (también conocida como Gozi, Papras, Dreambot).

Correos escuetos que descargan malware

Ursnif es una familia de bastante antigua, con las primeras muestras detectadas en 2006. No obstante, ha tenido un incremento de actividad en los últimos años al ser una de las amenazas descargadas por Emotet, aunque también sigue teniendo sus propias campañas de forma independiente.

Este malware se caracteriza por robar credenciales de acceso a entidades bancarias inyectando una web maliciosa, pudiendo también robar datos como las credenciales de acceso al correo electrónico o aquellas que estén almacenadas en el navegador. Sus vectores de propagación tradicionales son a través de emails, webs o mediante otro malware como el ya mencionado Emotet.

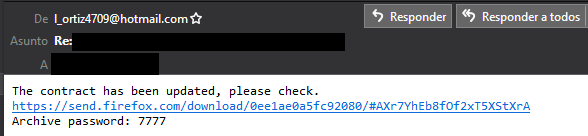

Si tomamos como ejemplo una campaña reciente que también se ha observado en España veremos como los delincuentes suelen ser bastante directos y no elaboran demasiado el correo, incluso lo dejan en inglés, confiando que el usuario pulsará sobre el enlace proporcionado en el cuerpo del mensaje.

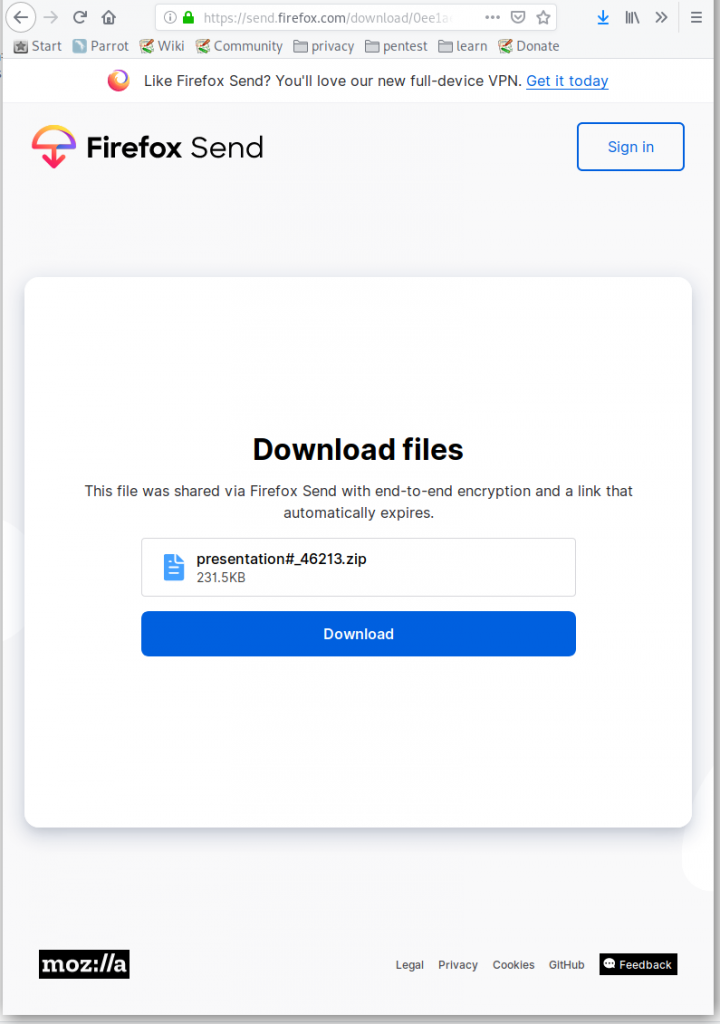

Este enlace redirige a la web de almacenamiento de ficheros que ofrece Firefox parq eus su envío entre usuarios se realice de forma sencilla. La técnica está siendo aprovechada también desde hace por otros troyanos, como los ya mencionados Grandoreiro o Mekotio, usando servicios como Mediafire. De esta forma, los delincuentes se aseguran un mayor éxito a la hora de evitar el bloqueo de sus correos por filtros antispam.

Además, el fichero viene comprimido y protegido con una contraseña por lo que muchas de las capas de seguridad que implementan tanto estos servicios de descarga como los propios navegadores no pueden revisarlo para comprobar si contienen algo maliciosos.

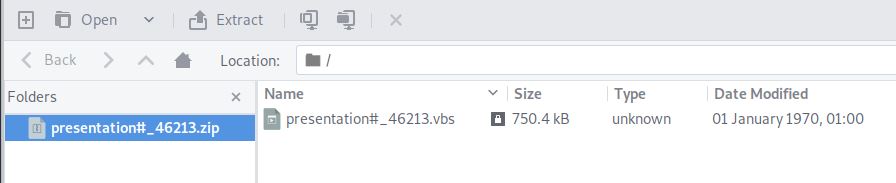

Tan solo cuando el usuario descarga el fichero en su sistema y lo descomprime usando la contraseña proporcionada en el cuerpo del mensaje podemos ver que tipo de archivo es realmente. En esta ocasión se trata de un archivo .VBS correspondiente al formato de archivo ejecutable script de Visual Basic.

Ejecución e infección del sistema

En esta ocasión, los delincuentes han puesto de nombre al archivo “presentation#_46213.vbs” pero se ha observado la utilización de otros nombres en campañas recientes, nombres como “files#_24707.vbs”, “data#_40104.vbs”, “open_attach#_31761.vbs”, “job_attach#_00330.vbs” o similares. Estos archivos son detectados por las soluciones de seguridad de ESET como troyanos VBS/Kryptik.PB.

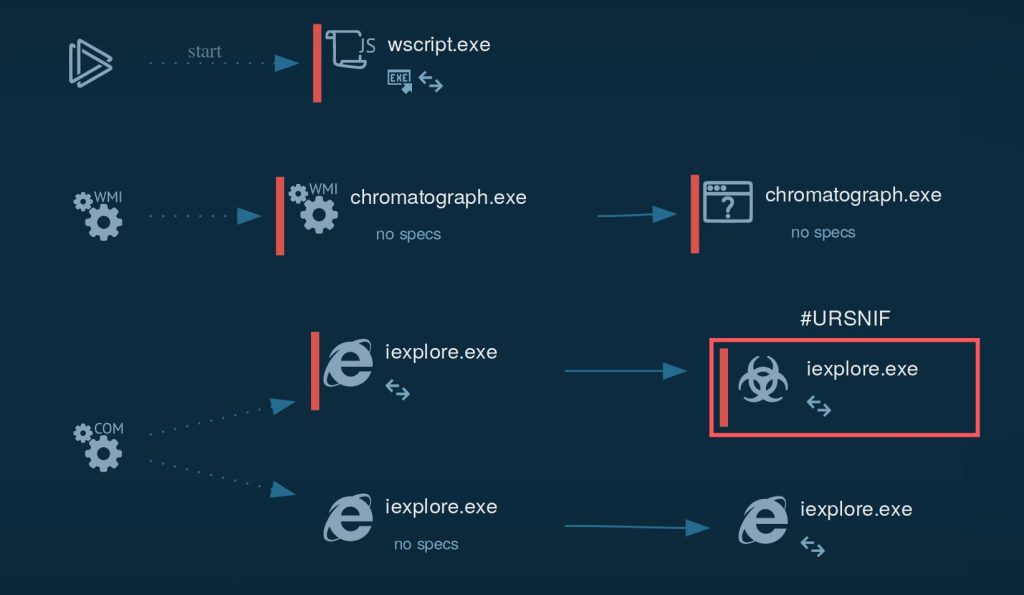

En la cadena de ejecución de esta muestra vemos como el malware descarga nuevos componentes y termina inyectándose en el navegador Internet Explorer. De esta forma, cada vez que el usuario acceda a la web de su entidad bancaria, el troyano se activará y le mostrará una web fraudulenta que simula ser la de su banco para robarle así las credenciales.

Este mecanismo de inyección web ha ido evolucionando desde hace unos años y ya son varios los troyanos bancarios que hacen uso de él, incluyendo aquellos destinados a infectar dispositivos móviles.

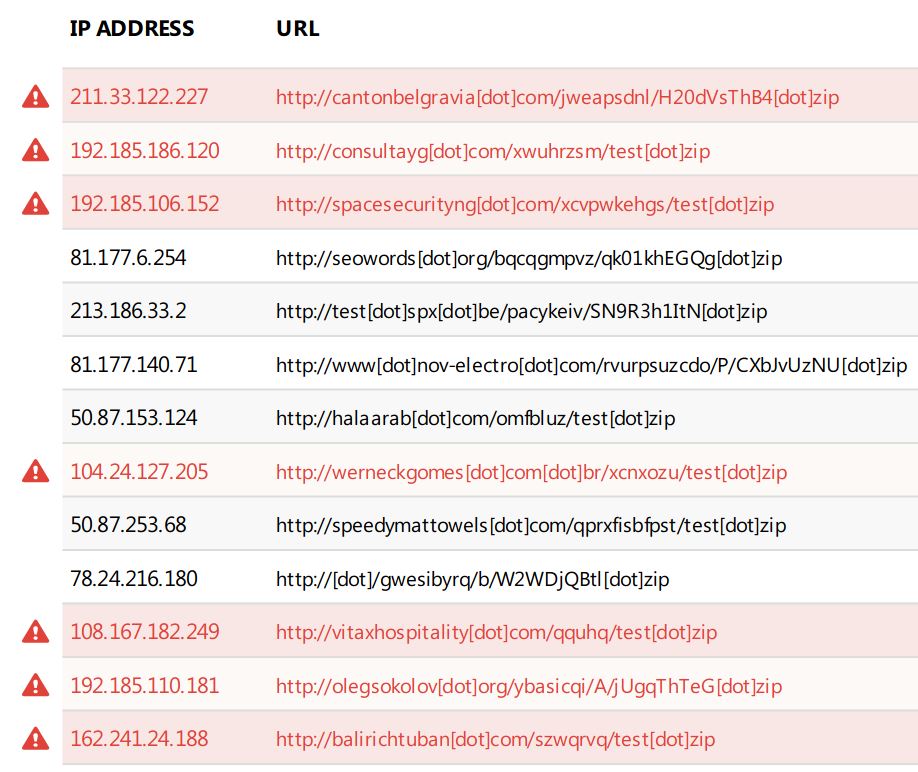

En lo que se refiere al alcance de esta campaña, si bien se han detectado casos de usuarios españoles recibiendo este tipo de correos, el hecho de que estén redactados en inglés y que haya variantes de este troyano bancario detectadas en webs legítimas por todo el mundo hace pensar que se trate de una campaña más global.

No obstante, debemos tener en cuenta que Ursnif siempre ha tenido especial interés en ciertos países como Italia, Polonia, Alemania, España, Suiza, Bulgaria o Japón, creando en ocasiones campañas específicas en el idioma del país donde residen los usuarios objetivos. Este es el caso de campañas observadas durante 2019 en Japón, donde analistas de varias empresas y organismos oficiales como el Japan CERT consiguieron identificarlas y realizar un extenso análisis de Ursnif y su evolución en los últimos años.

Conclusión

Estamos ante una campaña de propagación del troyano bancario Ursnif que, si bien es fácil de detectar por la redacción del mensaje en inglés, no deja de ser menos peligrosa ya que la posibilidad de que algún usuario pulse sobre el enlace proporcionado en el correo y descargue la muestra sigue estando ahí. Por ese motivo es importante evitar la descarga de archivos y pulsar sobre enlaces no solicitados, así como disponer de una solución de seguridad que sea capaz de detectar y neutralizar este y otro tipo de amenazas.